コラム : サイバー犯罪でのプロキシサーバーの使われ方

全てのニュース

2017年10月27日

株式会社Doctor Web Pacific

プロキシサーバー

あなたのコンピュータと到達したいサイト間のサーバー(または単にインターネット上のノード)です。

プロキシサーバーが使用されている場合、すべての要求はまずサーバーによって処理され、サーバーは要求された宛先にそれらを中継します。その結果、ホストからの返信は最初にプロキシサーバーに到達し、その後あなたのPCに転送されます。

ブロードバンド接続を持つプロキシサーバーを正当な目的で使用すると、場合によっては一部のサイトへのアクセスを高速化する可能性があります。 また、サーバー上でトラフィックがスキャンされると、エンドポイントのセキュリティが強化されます。

しかし、犯罪者は、異なるプロキシサーバー機能に関心を持ちました。 悪意のあるリンクを開こうとすると、偽サイトのアドレスではなく、プロキシサーバーのアドレスが表示されます。犯罪者は、複数のプロキシサーバーを選択して、悪意のあるサイトが稼動している間にブラックリストに登録されたことを確実に確認することもできます。攻撃者は、トロイの木馬やスパムメールの新しいプロキシサーバーアドレスを指定するだけで済みます。

しかし、彼らはどうやって多くのコンピュータに進んでプロキシサーバーとして動作させ、ブラックリストに載せることに同意させたのでしょうか? もちろん、他の詐欺師からも。 ウイルスメーカーは、コンピュータをプロキシサーバーに変える特別なソフトウェアを作成しました。感染したPCが他の詐欺師に売却されると、ユーザーのクエリはマシンを介して中継されます。悪意のあるプロキシサーバーソフトウェアは、Windows、Mac、Linux、およびAndroidを含むすべてのプラットフォームで利用できます。

通常、ウイルス作成者は、侵害されたLinuxデバイスに3種類のマルウェアをインストールします。これには、DDoS攻撃のマウントに使用されるトロイの木馬、攻撃者が匿名性を維持するために使用するプロキシサーバーアプリケーション、および他のマルウェアをダウンロードするトロイの木馬やスクリプトが含まれます。

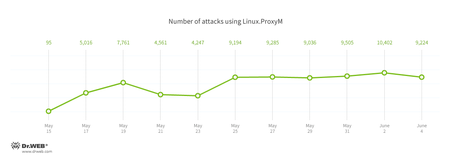

トロイの木馬Linux.ProxyMによって実行された攻撃の数を示すグラフ

Google Playに侵入したAndroid.SockBot.1は 、感染したデバイスをプロキシサーバーに変え、攻撃者がネットワークに接続された他のリモートデバイスに匿名で接続できるようにしました。さらに、犯罪者はトラフィックをリダイレクトし、機密情報を盗み出し、インターネット上のさまざまなサーバーでDDoS攻撃を調整することができました。

デバイスをプロキシサーバーに変えることができる悪意のあるプログラムは、実際どれくらい存在することが知られているでしょうか? updates.drweb.comに行って確認しましょう。この日はLinux.ProxyM.10、 Trojan.Proxy2.159、 Program.3Proxy.224、 Tool.Proxy.2548、 Tool.Proxy.2549が発見されていました。そして、そういったものは毎日のように発見されます。

プロキシサーバーを使用してトラフィックを偽装することもできます。ルーターやパーソナルコンピュータがこの種のマルウェアに感染した場合、攻撃者は訪問したサイトの内容を変更することができます。

Mac.Trojan.VSearch.7は感染したシステムに目に見えないアカウントを作成し、ブラウザウィンドウ内のすべてのWebページにJavaScriptコードを注入するためのプロキシサーバーを起動します。 スクリプトは、バナーを表示するために使用されます。