2017年10月27日

株式会社Doctor Web Pacific

Trojan.BadRabbitには少なくとも3つのコンポーネントが含まれています。ドロッパー、暗号化ワーム、そしてデコード機能も備えたディスクエンコーダーです。起動されると、ドロッパーがメモリ内に完全にロードされます。ドロッパーのサンプルはAdobe Flashインストーラーのアイコンを持った実行ファイルとして提供されています。次に、トロイの木馬は暗号化ワームを C:\Windows\infpub.dat ファイルに保存し、システムプログラム rundll32.exe を使用してそれを実行した後、自身のプロセスをシャットダウンします。

トロイの木馬は感染させたコンピューターに関する情報を収集するほか、2つのアンチウイルスプログラム、すなわちDr.WebとMcAfeeのプロセスが実行されているかどうかをチェックします (中でも特に、 dwengine.exe、 dwwatcher.exe、 dwarkdaemon.exe、 dwservice.exe、 McTray.exe、 mfevtps.exe、 mcshield.exeのプロセスについて)。これらのプロセスが発見された場合、BadRabbitは早期に検出されることを防ぐため、最初の暗号化手順をスキップしますが、システムの再起動後にディスクの完全な暗号化を試みます。しかしながら、Dr.Web Anti-virusの最新バージョンではマスターブートレコード (MBR) の変更が許可されないため、ディスクを暗号化しようとする試みは失敗に終わります。したがって、Dr.Web Anti-virus 9.1以降およびDr.Web KATANAのユーザーは、予防的保護を無効にしていない限り、またはその設定を変更していない限り、 Trojan.BadRabbit の動作による被害を受けることはありません。

次に、ディスクエンコーダーが自身のプロセスの引数をチェックします。引数なしで実行されていた場合、このエンコーダーはデコーダーとして機能します。暗号化を実行する前に、 Trojan.BadRabbit はいくつかの準備を行い、3分後にコンピューターを再起動するタスクをタスクマネージャー内で作成します。その後、30秒ごとにそれまでのタスクを削除し、新しいタスクを作成します。こうして、タスクを実行する時間を変更していきます。これは、ディスクの暗号化が完了する前にコンピューターのユーザーによってトロイの木馬が削除されてしまう場合に備えた動作であると考えられます。

続けて BadRabbit はディスクを暗号化するための32文字のパスワードを生成し、コンピューターに関する情報を特別な構造体に保存します。その後、パブリックキーを使用してそれを暗号化し、別の構造体に保存します。この構造体は Base64 アルゴリズムを用いて暗号化されてMBRに保存されています。このウイルスの開発者は、オープンソースプロジェクト Diskcryptor のディスク暗号化アルゴリズムとブートローダーに変更を加えたものを使用しています。トロイの木馬は最初のシステムディスクを検索し、そこに自身のローダーをインストールし、続けて、そのディスクのコンテンツを暗号化します。

BadRabbit のコードの一部は、 NotPetya としても知られる Trojan.Encoder.12544 から引き継がれています。起動されると、このエンコーダーは C:\Windows\cscc.dat ファイルの存在を確認し、ファイルが見つかった場合は自身の動作を停止します (C:\Windowsフォルダ内での cscc.dat の作成が、トロイの木馬の起動による有害な影響を妨げることができるように)。感染したコンピューターのメモリから起動されると、暗号化ワームは、システムのビット数に応じて2つのドライバのうちの1つを抽出するために必要な権限を自身が持っているかどうかを確認します。これらのドライバはオープンソースの暗号化ツール DiskCryptor からコピーされたものです。

これらのドライバを起動させるために、 BadRabbit はその動作の過程でシステムサービス「cscc」を「Windows Client Side Caching DDriver」として登録しようと試みます。このサービスの登録に失敗した場合、トロイの木馬はシステムレジストリを改変することでドライバ DiskCryptor を「cdfs」という名前で起動させようとします。

Trojan.Encoder.12544 と同様に、 Trojan.BadRabbit は開かれている Windows セッションのパスワードを横取りするために Mimikatz ツールを使用します。トロイの木馬は、OSの種類に応じて該当するバージョンのツールをアンパックし、任意の名前で C:\Windowsフォルダに保存した後、それを実行します。次に、書き込み可能なネットワークフォルダを探し、取得した認証情報を使用してそれらを開き、自身のコピーをそこに保存します。

準備のための動作をすべて実行した後、トロイの木馬はコンピューターを再起動するためのタスク「drogon」を作成します。セッションを終了させる際にシステムログをクリアし、作成されたタスクを削除します。エンコーダーは次の拡張子を持つファイルを暗号化します:

.3ds、 .7z、 .accdb、 .ai、 .asm、 .asp、 .aspx、 .avhd、 .back、 .bak、 .bmp、 .brw、 .c、 .cab、 .cc、 .cer、 .cfg、 .conf、 .cpp、 .crt、 .cs、 .ctl、 .cxx、 .dbf、 .der、 .dib、 .disk、 .djvu、 .doc、 .docx、 .dwg、 .eml、 .fdb、 .gz、 .h、 .hdd、 .hpp、 .hxx、 .iso、 .java、 .jfif、 .jpe、 .jpeg、 .jpg、 .js、 .kdbx、 .key、 .mail、 .mdb、 .msg、 .nrg、 .odc、 .odf、 .odg、 .odi、 .odm、 .odp、 .ods、 .odt、 .ora、 .ost、 .ova、 .ovf、 .p12、 .p7b、 .p7c、 .pdf、 .pem、 .pfx、 .php、 .pmf、 .png、 .ppt、 .pptx、 .ps1、 .pst、 .pvi、 .py、 .pyc、 .pyw、 .qcow、 .qcow2、 .rar、 .rb、 .rtf、 .scm、 .sln、 .sql、 .tar、 .tib、 .tif、 .tiff、 .vb、 .vbox、 .vbs、 .vcb、 .vdi、 .vfd、 .vhd、 .vhdx、 .vmc、 .vmdk、 .vmsd、 .vmtm、 .vmx、 .vsdx、 .vsv、 .work、 .xls、 .xlsx、 .xml、 .xvd、 .zip

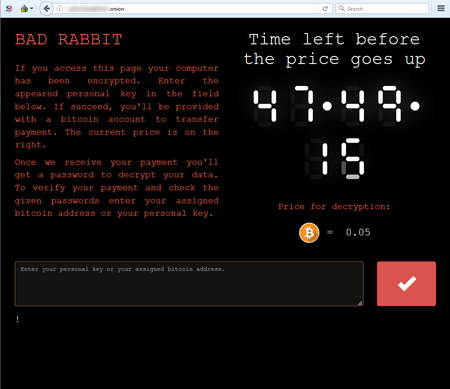

データが暗号化されると、感染したコンピューターにはBitcoinでの身代金の支払いを要求するメッセージが表示されます。TOR上のサイバー犯罪者のサイトには、被害者は48時間以内に身代金を支払うよう記載されています。この時間を過ぎると要求される金額が上がります。

Trojan.BadRabbit についての調査は引き続き現在も行われています。この悪意のあるプログラムの動作に関する技術的な詳細はウイルスのナレッジデータベースをご確認ください。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments