2017年10月23日

株式会社Doctor Web Pacific

次に紹介する攻撃例では、攻撃者がWebアプリケーションの脆弱性を利用するだけではなく、どのようにデバイスファームウェアの抜け穴を探し、悪用するかを示しています。CVE-2017-8220に関する情報は4月25日に公開され、4月28日には最初の攻撃がデバイスに搭載されました。

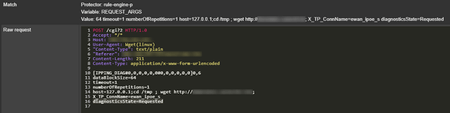

図8.「リモートコードとシェルのコマンド実行」攻撃が検出された例

したがって、脆弱性情報が公開されてから、たった数日でその脆弱性が悪用されていることがわかります(この悪用されるまでにかかる時間は、脆弱性の悪用方法によって異なります)。犯罪者がWebアプリケーションに攻撃をしようとする場合、パッチがまだ適用されていない可能性を考え、まずは最初に発見された最新の脆弱性を活用しようとします。

上記の事例では3日間です。この脆弱性の公開日から3日の間に土日が重なってしまうと、ユーザーが脆弱性を防ぐための行動を起こすために残された時間は非常に短くなってしまいます。

では、攻撃の開始時刻は何時頃になるでしょうか?

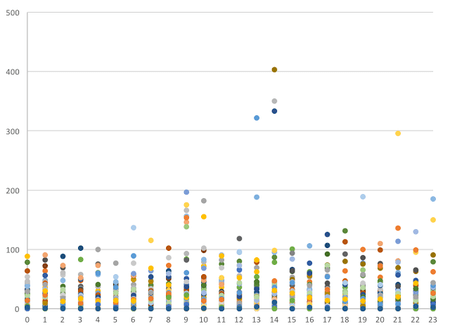

ある企業での24時間の平均攻撃強度を示す図で、すべての業種の値を示しています(現地時間は各組織で使用されています)。

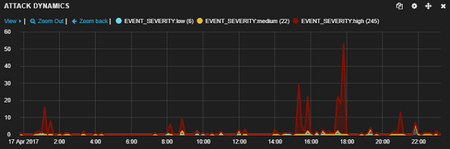

事例をより明確に説明するために、PT AFを使用して、4月17日の企業のグラフを作成しましょう。

ご覧のように、攻撃の強さは、従業員の活動(席についているとき、昼食前の時間、勤務時間の終了時)と明確に相関しています。夜間に発生する4番目のピークは、この時間帯に企業のセキュリティサービスが攻撃への対応をする確率が低いという事実によって説明できます。

#vulnerability #security_updates #anti-virus_updates

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments