Doctor Web、Pythonで書かれたバックドアについて調査

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2017年10月16日

株式会社Doctor Web Pacific

Python.BackDoor.33 としてDr.Webウイルスデータベースに追加されたこの悪意のあるプログラムには、圧縮されたユーティリティpy2exeが含まれています。このpy2exeは、Pythonスクリプトを通常の実行ファイルとしてWindows上で実行することを可能にします。 Python.BackDoor.33 の機能はmscore.pycファイル内に実装されています。

Python.BackDoor.33 はドライブ上のフォルダに自身のコピーを保存し、自身が確実に起動されるようにWindowsシステムレジストリを改変した後、スクリプトを終了させます。これにより、システムが再起動すると同時にバックドアの悪意のある動作が実行されるようになります。

コンピューターが再起動されると、このトロイの木馬はCからZまでの名前を持つすべてのドライブを感染させます。そのために、 Python.BackDoor.33 は隠しフォルダを作成し、自身の実行ファイルのコピー(同じく「隠し」属性で)をそこに保存します。その後、ドライブのルートフォルダ内に悪意のある実行ファイルを参照するリンクを「<ボリューム名>.lnk」の形で作成します。 .lnk、 VolumeInformation.exe、 .vbs以外のファイルはすべて、先に作成された隠しフォルダに移されます。

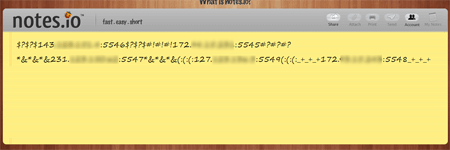

次に、トロイの木馬はpastebin.com、docs.google.com、notes.ioなどの複数のインターネットサーバーに対してリクエストを送信することで、IPアドレスとコントロールサーバーの使用可能なポートを検出しようと試みます。受信する値は以下のようになります:

IPアドレスとポートの取得に成功すると、 Python.BackDoor.33 はC&Cサーバーに対して特別なリクエストを送信します。応答を受け取ると、Pythonで書かれたスクリプトをC&Cサーバーからダウンロードし、感染したコンピューター上で実行します。このスクリプトは Python.BackDoor.35 という名前でDr.Webウイルスデータベースに追加されています。このスクリプトはパスワードを盗み(スティーラー)、キー入力を記録し(キーロガー)、リモートでコマンドを実行する(バックドア)機能を備えています。さらに、このトロイの木馬は感染したデバイスに接続されたあらゆるストレージメディアをチェックし、同様の方法でそれらを感染させます。中でも特に、 Python.BackDoor.35 はサイバー犯罪者が以下を実行することを可能にします:

- Chrome、Opera、Yandex、Amigo、Torch、Sparkブラウザから情報を盗む

- キー入力を記録し、スクリーンショットを作成する

- Pythonで書かれた追加のモジュールをロードし、それらを実行する

- ファイルをダウンロードし、感染したデバイスのメディア内に保存する

- 指定されたフォルダのコンテンツを受け取る

- フォルダ間を走査する

- システムに関する情報を要求する

そのほか、 Python.BackDoor.35 の構造には自動更新機能が備わっていますが、現時点では機能していません。Dr.Webのウイルスデータベースには上記すべてのプログラムのシグネチャが追加されているため、Dr.Webユーザーに危害が及ぶことはありません。

#backdoor #malicious_software #Trojan