2017年8月31日

株式会社Doctor Web Pacific

8月には、悪意のあるAndroidアプリケーションがGoogle Play上で多数発見されています。そのうちの1つはDDoS攻撃を実行するトロイの木馬で、また別の悪意のあるプログラムは、サイバー犯罪者の指定したWebサイトを密かに読み込み、バナーを自動的にタップしてウイルス作成者に収益をもたらすよう設計されたものでした。そのほか、起動されたプログラムの前面に偽の入力フォームを表示させてログイン情報やその他の機密情報を盗むAndroidトロイの木馬、さらに、他の悪意のあるアプリケーションをインストールするよう設計されたドロッパー型トロイの木馬もGoogle Play上で検出されています。

8月の主な傾向

- Webサイトに対してDDoS攻撃を実行する悪意のあるAndroid向けプログラムの発見

- 無害なプログラムを装って拡散される、Android向けのバンキング型トロイの木馬をGoogle Play上で発見

- 他の悪意のあるアプリケーションをインストールするよう設計されたトロイの木馬がGoogle Play上に侵入

8月のモバイル脅威

8月、Google Play上で Android.Click ファミリーに属する新たなトロイの木馬が複数発見され、そのうちの2つは、それぞれ Android.Click.268 および Android.Click.274 と名付けられました。これらトロイの木馬はモバイルデバイス上で起動されると、サイバー犯罪者によって指定されたWebサイトの複数のコピーを開くことで、それらのサイトに対して密かに DDoS(Denial of service) 攻撃を実行します。また、コマンドに応じて、標的となるサーバーに対して大量のネットワークパケットを送信することもできます。その結果、これらのプログラムをダウンロードしてデバイスを感染させてしまったAndroidスマートフォンやタブレットのユーザーは、意図せずサイバー犯罪に加担させられることになります。

Android.Click.269 としてDr.Webデータベースに追加されたまた別のトロイの木馬は、サイバー犯罪者のコマンドで指定されたWebサイトを密かに開き、そこに表示されたバナーをタップします。これにより、悪意のあるアプリケーションの作成者に収益がもたらされます。また、 Android.Click.269 は感染したAndroidデバイスの画面がロック解除されると同時に広告を表示させることもできます。

上記トロイの木馬はすべて、YouTube動画を再生するためのソフトウェアに埋め込まれていました。

Android.Click.268 および Android.Click.274の特徴:

- サイバー犯罪者によって指定されたWebリソースの20のコピーを密かに読み込むことで、Webサイトに対してDDoS攻撃を実行する

- コマンド内で指定されたサーバーのポートに対して1000万のパケットを送信することで、UDPプロトコル経由でリモートホストに対してDDoS攻撃を実行することが可能

Android.Click.269 の特徴:

- サイバー犯罪者のコマンド内で指定されたWebサイトを密かに開き、広告バナーを自動的にタップすることで、トロイの木馬の作成者に収益をもたらす

- 感染したAndroidデバイスの画面がロック解除されると広告を表示させる

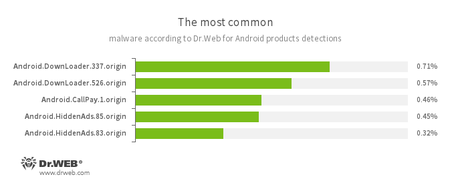

Dr.Web for Androidによる統計

- Android.DownLoader.337.origin

- Android.DownLoader.526.origin

- 別のアプリケーションをダウンロードするよう設計されたトロイの木馬です。

- Android.CallPay.1.origin

- アダルトコンテンツへのアクセスを提供すると同時に、そのサービスに対する支払いとして高額な番号へ密かに通話を発信するトロイの木馬です。

- Android.HiddenAds.85.origin

- Android.HiddenAds.83.origin

- モバイルデバイス上に望まない広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

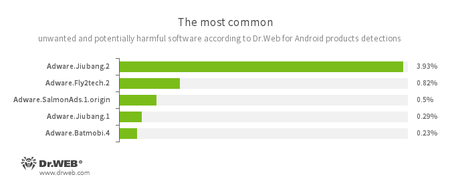

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Batmobi.4

- Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させる望まないプログラムモジュールです。

GOOGLE PLAY上のトロイの木馬

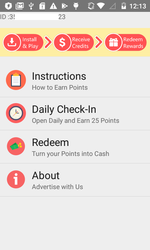

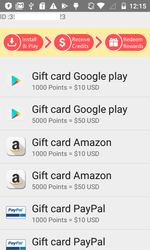

夏最後の月には、Android.BankBot.225.origin と名付けられたバンキング型トロイの木馬がDr.Webウイルスデータベースに追加されました。Google Playから拡散されていたこのトロイの木馬は、広告のプログラムをインストールすることでユーザーが商品券を得ることのできるアプリケーション「Earn Real Money Gift Cards」内に隠されていました。

Android.BankBot.225.originはバンキングアプリケーションやその他のアプリケーションの起動をトラッキングし、それらのウィンドウの前面に機密情報を入力するための偽の入力フォームを表示させます。また、サイバー犯罪者から該当するコマンドを受け取った場合は、感染したデバイス上にその他のプログラムをダウンロードし、それらをインストールしようと試みます。

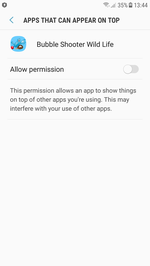

8月にGoogle Play上で検出されたまた別のトロイの木馬は Android.MulDrop.1067 としてDr.Webウイルスデータベースに追加されました。このトロイの木馬はゲーム「Bubble Shooter Wild Life」内に潜み、起動するたびに、他のアプリケーションの前面にインターフェースエレメントを表示させるパーミッションを要求します。

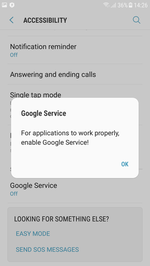

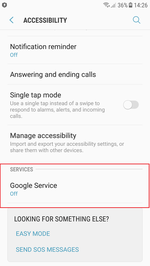

起動後しばらくたつと、 Android.MulDrop.1067 は該当する通知を表示させることでアクセシビリティサービスへのアクセスを取得しようと試みます。デバイス所有者がこの権限を与えてしまうと、 Android.MulDrop.1067 はダイアログ内のボタンを自動的にタップし、すべての動作を確定することで、勝手に他のAndroidアプリケーションをインストールすることができるようになります。 Android.MulDrop.1067 はインストールするべきAPKファイルがメモリーカード上にあるかどうかをチェックしますが、現在のバージョンの Android.MulDrop.1067 には隠しファイルは含まれておらず、それらをインターネットからダウンロードする機能も備わっていません。このことから、このトロイの木馬は未だ開発途上であると言うことができます。

サイバー犯罪者はありとあらゆる手段を用いてGoogle PlayからAndroidトロイの木馬を拡散しています。犯罪者はモバイルデバイスの感染確率を上げるために悪意のあるプログラムを十分に機能するアプリケーション内に埋め込み、トロイの木馬の検出を可能な限り遅らせるために様々な方法を用いてセキュリティチェックを回避しようとしています。Doctor Webでは、お使いのAndroidスマートフォンやタブレットを最新の脅威から保護するために、 Dr.Web for Android をインストールすることを推奨しています。