2017年8月31日

株式会社Doctor Web Pacific

8月初旬、インターネットリソースの管理者を標的とした大量メール配信がDoctor Webによって検出されました。中でも特に、スキャマーはロシアのドメイン名レジストリである Regional Network Information Center (RU-CENTER) を装ってメールを配信し、その際にドメイン管理者の連絡先データベースを使用していました。これらのメールの内容は受信者に特殊なPHPファイルをサーバー上に置くよう指示するもので、この要求を実行することでインターネットリソースを感染させてしまうことになります。また、8月にはマイニングトロイの木馬も発見されています。そのローダーには、著名なサイバーセキュリティエキスパートであるブライアン・クレブス (Bryan Krebs) 氏のWebサイトのアドレスが含まれていました。そのほか、 MIPS/MIPSEL アーキテクチャのデバイスを感染させるバージョンの Linux.Hajime トロイの木馬のローダーがDr.Webウイルスデータベースに追加されました。

8月の主な傾向

- 詐欺メールの件数が増加

- 新たなマイニングトロイの木馬が登場

- MIPS/MIPSEL向けLinux.Hajimeトロイの木馬のローダーを発見

8月の脅威

ネットワークワームである Linux.Hajime ファミリーは2016年に登場しました。これらワームの拡散にはTelnetプロトコルが使用されています。 Linux.Hajime はログインとパスワードを割り出してデバイスにログインした後、プラグインに含まれている、アセンブラ言語で書かれたローダーをデバイス上に保存します。ローダーは攻撃を行っているコンピューターからトロイの木馬のメインモジュールをダウンロードし、このモジュールが感染したデバイスを分散型P2Pボットネットに接続させます。最近まで、アンチウイルスが検出するのはARMアーキテクチャ向けの Linux.Hajime ローダーのみでしたが、Doctor Webのウイルスアナリストによって、MIPS/MIPSELアーキテクチャのデバイスを対象とした悪意のある同様のモジュール (Linux.DownLoader.506 および Linux.DownLoader.356) がウイルスデータベースに追加されました。

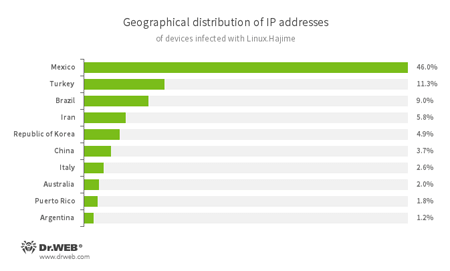

Doctor Webのスペシャリストによって収集された統計から、 Linux.Hajime に感染したデバイスのIPアドレスが最も多かった国はメキシコであることが明らかになっています。トルコとブラジルがその後に続き、上位3カ国となっています。 Linux.DownLoader.506 および Linux.DownLoader.356 に関する詳細についてはこちらの記事をご覧ください。

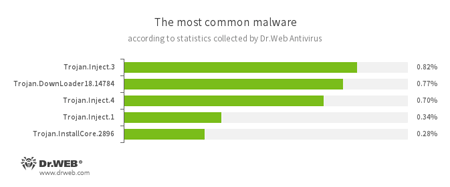

Dr.Web Anti-virusによる統計

- Trojan.Inject

- 他のプログラムのプロセス内に悪意のあるコードを挿入する、悪意のあるプログラムのファミリーです。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- Trojan.InstallCore

- 悪意のあるアプリケーションや望まないプログラムのインストーラファミリーです。

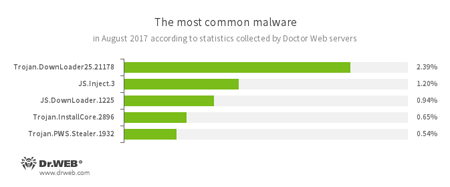

Doctor Web統計サーバーによる統計

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- JS.Inject.3

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- Trojan.InstallCore

- 悪意のあるアプリケーションや望まないプログラムのインストーラファミリーです。

- Trojan.PWS.Stealer

- 感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

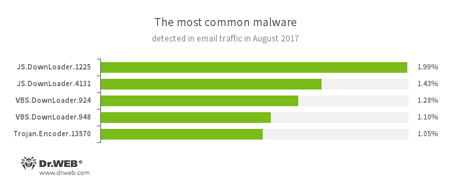

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- VBS.DownLoader

- 悪意のあるJavaScriptのファミリーです。コンピューター上に悪意のあるソフトウェアをダウンロード・インストールします。

- Trojan.Encoder.13570

- ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。

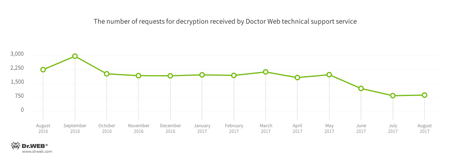

暗号化ランサムウェア

2017年8月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの29.21%

- Trojan.Encoder.567 — リクエストの4.02%

- Trojan.Encoder.761 — リクエストの1.85%

- Trojan.Encoder.11464 — リクエストの1.85%

- Trojan.Encoder.741 — リクエストの1.55%

- Trojan.Encoder.3976 — リクエストの1.08%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

危険なWEBサイト

2017年8月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は275,399件となっています。

| 2017年7月 | 2017年8月 | 推移 |

|---|---|---|

| + 327,295 | + 275,399 | -15.8% |

非推奨サイトのリストには、サイバー犯罪者による攻撃を受けたサイトが含まれていることが多くあります。犯罪者はアクセス数を増やすために、ユーザーを第三者サイトへリダイレクトさせるスクリプトを感染させたインターネットリソース上に置き、また、時にはこの方法で悪意のあるソフトウェアを拡散させることもあります。感染させる目的でWebサイトを攻撃するサイバー犯罪者は、まず初めに対象となるインターネットリソースに関する情報を収集しますが、とりわけ、サイトを管理するWebサーバーの種類とバージョン、コンテンツ管理システムのバージョン、エンジンプログラミング言語、そしてサイトのメインドメインのサブドメイン一覧を含むその他の技術的な情報を特定しようと試みます。Webサイトを管理するDNSサーバーが正しく設定されていれば、サイバー犯罪者はリクエストしたドメインゾーン情報を取得することはできません。一方、DNSサーバーの設定が誤っていた場合は、特殊なAXFRリクエストによって、ドメインゾーン内に登録されたサブドメインに関する完全なデータを取得することが可能になります。DNSサーバーの誤った設定それ自体は脆弱性ではありませんが、インターネットリソースを感染させてしまう間接的な原因となり得ます。詳細についてはこちらの記事をご覧ください。

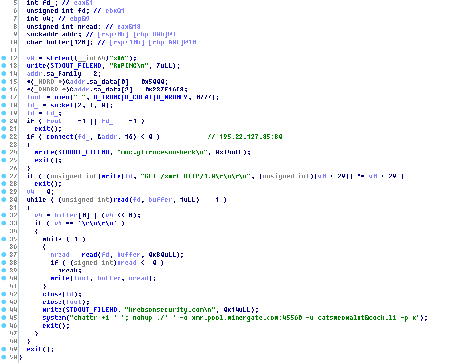

その他の情報セキュリティイベント

8月、Linux OSを標的とする新たなマイニングトロイの木馬である Linux.BtcMine.26 が、Doctor Webウイルスアナリストによってウイルスデータベースに追加されました。この悪意のあるプログラムは Monero (XMR) をマイニングするよう設計され、 Linux.Mirai と同様の手法で拡散されています。サイバー犯罪者はTelnetプロトコルを使用してデバイスに接続し、ログインとパスワードを割り出した後、デバイス上にローダープログラムを保存します。続けて、コンソールコマンドを使用してターミナルからローダーを起動させ、デバイス上に Linux.BtcMine.26 をダウンロードします。

Linux.BtcMine.26 のローダーは一風変わった特徴を持っています。そのソースコード内に krebsonsecurity.com が何度も出現しているのです。このWebサイトは著名なサイバーセキュリティエキスパートであるブライアン・クレブス氏のものです。この脅威に関する詳細についてはこちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

夏最後の月にはGoogle Play上で悪意のあるアプリケーションが複数発見されています。 Android.Click.268 および Android.Click.274 としてDr.Webウイルスデータベースに追加されたトロイの木馬はネットワークリソース上でDDoS攻撃を実行し、また別のトロイの木馬 Android.Click.269 は犯罪者によって指定されたWebサイトを密かに読み込み、それらサイト上のバナーをクリックすることでサイバー犯罪者に収益をもたらします。同じくGoogle Playから拡散され、 Android.BankBot.225.originとしてウイルスデータベースに追加されたトロイの木馬は、バンキングソフトウェアやその他のソフトウェアの前面に偽の入力フォームを表示させ、そこに入力された情報をすべて盗むというものでした。また、8月には他のトロイの木馬をインストールするよう設計された Android.MulDrop.1067 ドロッパーもGoogle Play上で発見されています。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- DDoS攻撃を実行するAndroid向けトロイの木馬を検出

- Google Play上でバンキング型トロイの木馬を発見

- 他のトロイの木馬をインストールするよう設計された悪意のあるプログラムをGoogle Play上で発見

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。