コラム : 外部記憶媒体の仕組みとセキュリティへの影響

全てのニュース

2017年8月25日

株式会社Doctor Web Pacific

そのため、単にメディアをコンピュータに接続しようとすると、メディアを使用できません。コンピュータがメディアに書かれている内容を理解できる翻訳者が必要になります。「トランスレータ」を使用すると、さまざまなメディア形式を意識することなく、新しいデバイスを適切なポートに接続することができます。

例としてフラッシュドライブで説明します。

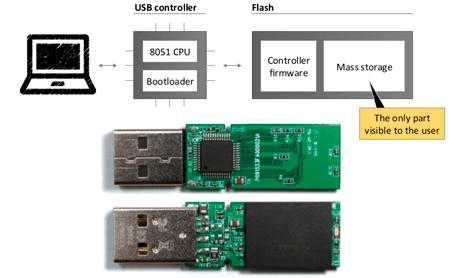

ほとんどのユーザーには知られていませんが、すべてのUSBデバイスメモリには、コントロールチップとそのファームウェアが保存されています。

新しいフラッシュドライブをコンピュータに接続すると、デバイスIDを取得し、USBコントローラのファームウェアを読み取り、そのドライバを使用してフラッシュドライブにデータを書き込み、データを記録します。

あなたのマシンにフラッシュドライブを接続した場合、基本的にはメディアからドライバをダウンロードさせることになり、どのメディアからでも可能です。

そして、システムにはドライバが何をするか全くわかりません。

次に、実際にあった攻撃の事例をいくつかご紹介します。

「トランスレータ」はフラッシュドライブとコンピュータとの間のやりとりを容易にするため、メディアは任意の身元を引き受けることができます。例えば、キーボードのふりをするといったことができます。

おそらく、普通のUSBスティックのように見えるRubberDuckyやBashBunnyについて聞いたことがあるかもしれませんが、PCに接続すると、あらかじめプログラムされたキーストロークを模倣します。このようなデバイスを使用して、わずか20秒でバックドアをダウンロードして起動することができます。Androidデバイスは、この種の攻撃にも使用できます。

または新しいイーサネットアダプタです。

PoisonTapは、USBイーサネットアダプタとしてポーズすることで、パスワードで保護されたシステムをハックすることができます。新しいイーサネットアダプタがシステムに登場すると、マシンは自動的にDHCPクエリを送信するため、この攻撃は可能です。デバイスは要求に応答し、IPv4アドレス空間全体がローカルネットワークに属することをコンピュータに通知します。その後、侵入したシステムがパケットを任意のIPアドレスに送信するたびに、ローカルサブネットが他のデバイスのゲートウェイルートよりも優先順位が高いため、常にUSBイーサネットデバイスを介して送信されます。

言い換えれば、OS機能のおかげで、悪意のあるフラッシュドライブは、コンピュータがそれを通るすべてのインバウンドおよびアウトバウンドのトラフィックを流されるようになっています。

#Dr.Web_settings #security #removable_media