MIPS/MIPSELアーキテクチャのLinux搭載スマートデバイスを標的とする トロイの木馬のローダーをDr.Webがどこよりも先に検出

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2017年8月24日

株式会社Doctor Web Pacific

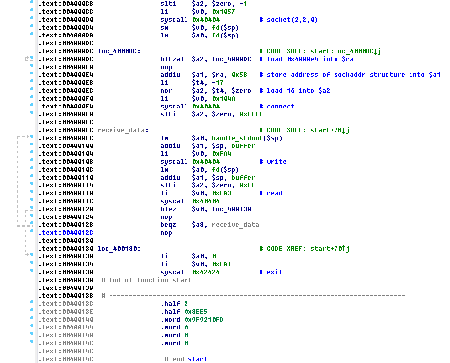

Linux.Hajime ファミリーは2016年に登場し、以降、ウイルスアナリストにその存在を知られています。Telnetプロトコル経由で拡散される、Linuxを標的としたネットワークワームで、ブルートフォース攻撃によってパスワードを取得してデバイスにログインした後、アセンブラ言語で書かれたローダーをデバイス上に保存します。次に、感染させたデバイスを分散型P2Pボットネットに接続させます。 Linux.Hajime はARM、MIPS、MIPSELアーキテクチャのデバイスを感染させることができます。アセンブラ言語で書かれたこのトロイの木馬のローダーは、ARMデバイス向けのものを除き、現在のアンチウイルスでは検出することができません。ARMデバイス向けのローダーについては、アンチウイルス企業一社が調査報告書内で詳しく記載しています。

ARMデバイス向けのローダーに加え、MIPSおよびMIPSELアーキテクチャのデバイスを対象とした同様のモジュールが、半年以上にわたって拡散されています。1つ目は Linux.DownLoader.506 で、2つ目は Linux.DownLoader.356 です。本記事掲載時点で、これらのワームを両方とも検出することができるのはDr.Web製品のみとなっています。また、サイバー犯罪者はトロイの木馬のローダーのほかに標準的なユーティリティを使用してデバイスを感染させている(wget経由で Linux.Hajime をダウンロードするなど)ということが、Doctor Webのウイルスアナリストによって明らかになりました。2017年7月11日以降は、トロイの木馬のダウンロードにtftpユーティリティが利用されています。

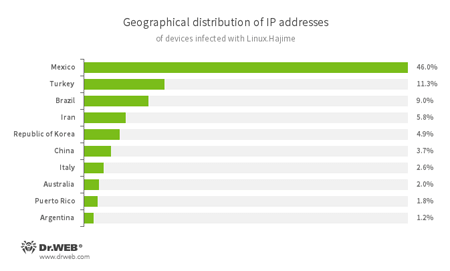

Doctor Webのスペシャリストによって収集された統計から、 Linux.Hajime に感染したデバイスのIPアドレスが最も多かった国はメキシコであることが明らかになっています。トルコとブラジルがその後に続き、上位3カ国となっています。以下の図は感染したデバイスのIPアドレスの地理的分布を表しています:

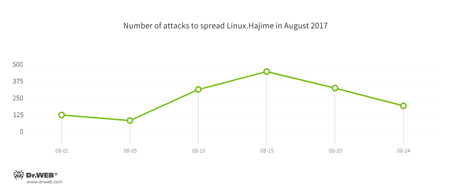

以下のグラフは、Doctor Webによって検出された、 Linux.Hajime を拡散する目的で2017年8月に行われた攻撃の数を表しています。

Linuxデバイスに対する攻撃を防ぐ最も信頼性の高い方法の1つは、デフォルト設定のログインとパスワードをすぐに変更することです。また、TelnetやSSHプロトコル経由でのデバイスへの外部接続に制限を設定し、ファームウェアをタイムリーに更新することが推奨されます。Dr.Web for Linuxは上記すべてのバージョンの Linux.Hajime ローダーを検出・削除するほか、デバイスをリモートでスキャンすることが可能です。