2017年7月3日

株式会社Doctor Web Pacific

2017年6月の最も注目すべきイベントは、 Petya、 Petya.A、 ExPetya、または WannaCry-2としても知られる新たな暗号化ワーム Trojan.Encoder.12544 の大量拡散です。世界中で多くの企業や個人のコンピューターが、この悪意のあるプログラムに感染しています。また、6月にはLinux向けの2つの悪意のあるプログラムが登場しました。これらプログラムの1つは感染させたデバイス上に仮想通貨をマイニングするアプリケーションをインストールし、もう1つはプロキシサーバーを起動させます。6月半ばにはまた別のマイニングトロイの木馬が検出されましたが、こちらはWindowsユーザーを狙ったものでした。そのほか、Androidを標的とする複数の悪意のあるプログラムが新たに発見されています。

6月の主な傾向

- 暗号化ワーム Trojan.Encoder.12544 の大規模拡散

- Windows向けマイニングトロイの木馬の拡散

- Linux向けの新たな悪意のあるプログラムを発見

6月の脅威

6月27日、危険な暗号化ワームの拡散を知らせる最初の一報が世界中を駆け抜けました。マスメディアはこのワームをPetya、Petya.A、ExPetya、または WannaCry-2と呼び、一方、Doctor Webのセキュリティリサーチャーは Trojan.Encoder.12544 と名付けました。実際のところ、この悪意のあるプログラムと Petya (Trojan.Ransom.369) との共通点はあまりなく、ファイルテーブルを暗号化する方法のみとなっています。このトロイの木馬はWannaCryによる攻撃の際に使用されていたものと同じ脆弱性を悪用してコンピューターを感染させていました。 Trojan.Encoder.12544 は、感染させたコンピューター上で認証されたローカルユーザーやドメインユーザーのリストを取得します。次に、書き込み可能なネットワークフォルダを探し、受け取ったデータを使用してそれらを開き、リストのコピーをそれらのフォルダ内に保存します。一部の研究者は、Windowsフォルダ内にperfcファイルを作成することで Trojan.Encoder.12544 の起動を防ぐことができると指摘しています。たしかに、ワームは拡張子を除いたトロイの木馬の名前と合致する名前を持ったファイルがシステムフォルダ内にあるかどうかによって2度目の起動をチェックします。しかしながら、トロイの木馬の名前がサイバー犯罪者によって変更されてしまえば、 "C:\Windows\perfc" ファイルを作成することでコンピューターを感染から守ることはできなくなります。さらに、 Trojan.Encoder.12544 がファイルの存在を確認するのは、十分な権限を持っている場合のみとなっています。

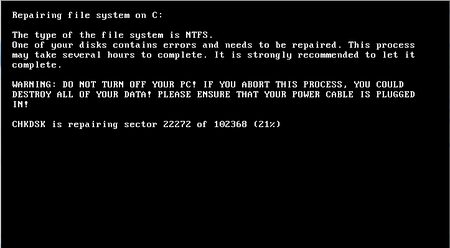

Trojan.Encoder.12544 はCドライブのVBR(ボリュームブートレコード)を破損させ、ドライブの最初のセクターにトラッシュデータを詰め込みます。続けて、XORアルゴリズムを使用して暗号化した元のWindowsブートレコードをドライブの別の部分にコピーし、その元のレコードをトロイの木馬のブートレコードで上書きします。その後、コンピューターを再起動させるタスクを作成し、コンピューターの固定ディスク上にあるファイルの暗号化を開始します。コンピューターが再移動された後、Windowsの標準搭載ツールCHDISKのものと類似したテキストが画面上に表示されます。

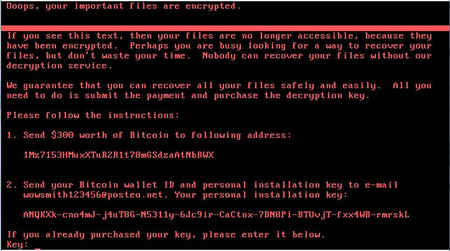

その間、 Trojan.Encoder.12544 はMFT(マスターファイルテーブル)を暗号化します。暗号化が完了すると、画面には身代金の要求が表示されます。

Doctor Webのセキュリティリサーチャーは、 Trojan.Encoder.12544 は元々身代金を要求するためではなく、感染させたコンピューターを破損させる目的で開発されたものであると考えています。その理由として、第一に、サイバー犯罪者は被害者との連絡用にメールアドレスを1つしか用意しておらず、そのアドレスは拡散が発生して間もなくブロックされました。第二に、感染させたコンピューターの画面上に表示されるキーは、実際の暗号化キーとは何の関係もないランダムな一連の記号です。第三に、サイバー犯罪者に送信されるキーはファイル・アロケーション・テーブルの暗号化に使用されるキーとは何の関係もなく、したがって、犯罪者はディスクを復号化するためのキーを被害者に提供することはできません。この脅威に関する詳細についてはこちらの記事を、ワームに関する技術的な説明(英語)についてはこちらをご確認ください。

Trojan.Encoder.12544 の拡散は、ウクライナで広く利用されている税務会計ソフト「MEDoc」のアップデートシステムを悪用して開始されました。Doctor Webでは、同様の拡散方法を用いる悪意のあるプログラムをこれまでに既に確認しています。2012年、悪意のあるプログラム BackDoor.Dande を用いた、ロシアの薬局や製薬企業に対する攻撃がDoctor Webのセキュリティリサーチャーによって確認されました。このスパイウェア型トロイの木馬は製薬業界で使用されているプログラムから医薬品の受注に関する情報を盗むものでした。 BackDoor.Dande は http://ws.eprica.ru からダウンロードされますが、このサイトは「Spargo Tekhnologii」のもので、医薬品の価格をモニタリングするためのプログラムである ePrica をアップデートするよう設計されていました。この脅威に関する詳細についてはこちらの記事を、技術的な説明(英語)についてはこちらをご確認ください。

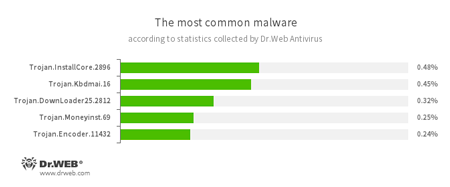

Dr.Web Anti-virusによる統計

- Trojan.InstallCore

望まない悪意のあるアプリケーションをインストールするトロイの木馬ファミリーです。 - Trojan.Kbdmai.16

アドウェア型トロイの木馬です。その機能の1つとして、ブラウザウィンドウ内に様々なウェブサイトを開きます。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - Trojan.Moneyinst.69

他のトロイの木馬を含む様々なソフトウェアを被害者のコンピューター上にインストールする悪意のあるプログラムです。 - Trojan.Encoder.11432

被害者のコンピューター上で危険なランサムウェア型トロイの木馬を起動させるネットワークワームです。WannaCryとしても知られています。

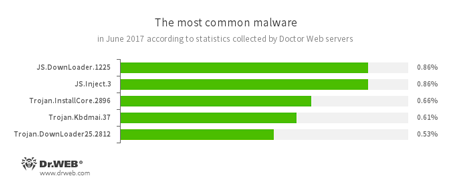

Doctor Web統計サーバーによる統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - JS.Inject.3

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ウェブページのHTMLコードに悪意のあるスクリプトを挿入します。 - Trojan.InstallCore

アドウェアや望まないプログラムをインストールするトロイの木馬ファミリーです。 - Trojan.Kbdmai.37

アドウェア型トロイの木馬です。その機能の1つとして、ブラウザウィンドウ内に様々なウェブサイトを開きます。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

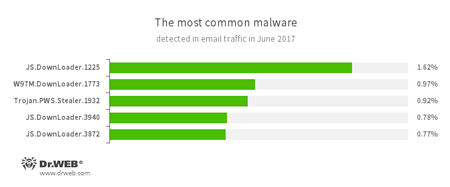

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - W97M.DownLoader

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

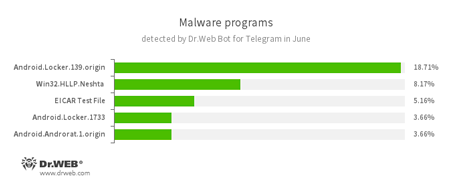

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker.139.origin, Android.Locker.1733

Android向けのランサムウェア型トロイの木馬です。デバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Win32.HLLP.Neshta

2005年よりセキュリティリサーチャーに知られているファイルウイルスです。41472バイト以上のEXE PEファイルを感染させます。感染の過程で自身をファイルの先頭に書き込み、元の先頭をファイルの末尾に移動させます。«Neshta 1.0 Made in Belarus»というストリングを含んでいます。 - EICAR Test File

アンチウイルスの動作をテストするための特殊なテキストファイルです。このファイルを検出したアンチウイルススキャナは、ウイルス検出時と全く同じ形で反応するようになっています。 - Android.Androrat.1.origin

Androidデバイス向けのスパイウェアプログラムです。

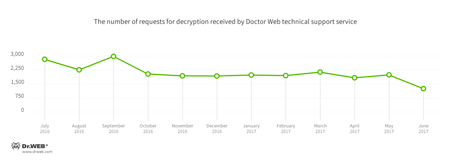

暗号化ランサムウェア

2017年6月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの28.51%

- Trojan.Encoder.10103 — リクエストの8.10%

- Trojan.Encoder.567 — リクエストの5.54%

- Trojan.Encoder.11432 — リクエストの4.10%

- Trojan.Encoder.10144 — リクエストの2.36%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

危険なWEBサイト

2017年6月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は229,381件となっています。

| 2017年5月 | 2017年6月 | 推移 |

|---|---|---|

| + 1,129,277 | + 229,381 | - 79.68% |

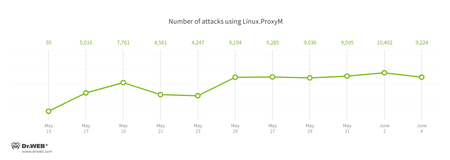

LINUXを標的とするマルウェア

6月には2つのLinux向けトロイの木馬が発見されました。1つ目は小型コンピューターRaspberry Piのみを攻撃する悪意のあるプログラム Linux.MulDrop.14 です。このトロイの木馬は仮想通貨をマイニングするよう設計されたアプリケーションを圧縮・暗号化された形で含むスクリプトです。 Linux.ProxyM としてウイルスデータベースに追加された2つ目のトロイの木馬は2017年2月に登場しましたが、その攻撃は5月下旬以降に活発化しました。以下のグラフはDoctor Webスペシャリストによって確認された Linux.ProxyM による攻撃数です:

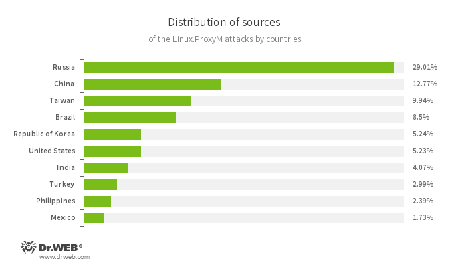

攻撃を受けたIPアドレスの多くがロシアのものとなっており、その後に中国、台湾が続いています。以下のグラフは Linux.ProxyM による攻撃元の地理的分布を表しています:

この脅威に関する詳細についてはこちらの記事をご覧ください。

その他の情報セキュリティイベント

仮想通貨の登場後間もなくして、感染させたデバイスのコンピューティングリソースを使用してそれらの通貨をマイニングする悪意のあるプログラムが出現しました。そのようなトロイの木馬のファミリーである Trojan.BtcMine に属する最初のトロイの木馬が2011年にDr.Webウイルスデータベースに追加されています。そして2017年6月、このファミリーに属するまた別の亜種 Trojan.BtcMine.1259 が発見されました。このトロイの木馬は仮想通貨Monero (XMR)をマイニングするよう設計されています。 Trojan.BtcMine.1259 は Trojan.DownLoader24.64313 によってコンピューター上にダウンロードされ、さらに、この Trojan.DownLoader24.64313 はバックドアDoublePulsarによって拡散されます。

悪意のある機能を実行するほか、 Trojan.BtcMine.1259 はオープンソースコードを持ったリモート管理システムの改変されたバージョンであるライブラリGh0st RAT (Dr.Web Anti-virusは BackDoor.Farfli.96 として検出します) を復号化してメモリ内にロードします。このライブラリを使用することで、サイバー犯罪者は感染させたコンピューターをコントロールし、コマンドを実行することが可能になります。 Monero(XMR) をマイニングするモジュールは、感染させたシステムのコンピューターリソースの80%まで使用することができます。 Trojan.BtcMine.1259 には32ビット版と64ビット版の両方のマイナーが含まれています。感染したコンピューター上でいずれのトロイの木馬が実行されるかは、OSのビット数によって決まります。この脅威に関する詳細についてはこちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

6月、イランのモバイルデバイスユーザーに対して攻撃を行う Android.Spy.377.origin が、Doctor Webのセキュリティリサーチャーによって発見されました。この悪意のあるプログラムは機密情報を盗んでサイバー犯罪者に送信するほか、犯罪者から受け取ったコマンドを実行する機能も備えています。また、6月には、ウクライナでブロックされているソーシャルネットワークサイト「VK」や「Odnoklassniki」へのアクセスを可能にするリスクウェアがGoogle Play上で発見されました。 Program.PWS.1 としてDr.Webウイルスデータベースに追加されたこれらのアプリケーションは、サイトのブロックを回避するために匿名化サーバーを使用し、そのうえ、ログインやパスワード、その他のユーザーの個人情報を暗号化していませんでした。

6月には Android.SmsSend.1907.origin および Android.SmsSend.1908.origin もまた、Google Playから拡散されています。これらの悪意のあるアプリケーションは高額な番号に対してSMSメッセージを送信し、サービスプロバイダのカスタマーを有料サービスに登録します。そのほか、 Android.Dvmap ファミリーに属するトロイの木馬のシグネチャがウイルスベースに追加されています。これらの悪意のあるプログラムは、ルート権限の取得を試み、システムライブラリを感染させ、追加のコンポーネントをインストールします。さらに、サイバー犯罪者から受け取ったコマンドに従って、ユーザーに気付かれることなく別のアプリケーションをダウンロード・起動させることができます。

6月にはもう1つのAndroid向けトロイの木馬が発見され、 Android.Encoder.3.origin と名付けられました。このトロイの木馬は中国のAndroidユーザーを標的とし、SDカード上のファイルを暗号化して、復元するための身代金を要求します。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- イランのユーザーに対するスパイ行為を実行するAndroid向けトロイの木馬の発見

- Google Play上で複数の脅威を発見

- SDカード上のファイルを暗号化し、復元するための身代金を要求する暗号化トロイの木馬の拡散

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。