セキュリティ強化するならユーザー権限の見直しが鍵?

全てのニュース

2017年6月23日

株式会社Doctor Web Pacific

研究者Matt GraeberとMatt Nelsonは、Windowsのユーザーアカウント制御機能をバイパスする新しい方法を発見しました。これは、不正な変更がシステムに行われないようにするために開発されました。

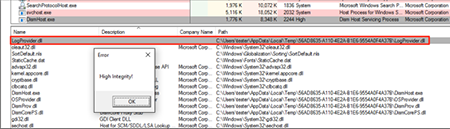

研究者は、Windows 10スケジューラでいくつかのデフォルトタスクを分析した際、プロセスの1つ(SilentCleanup)で、特権を持たないユーザーによって起動される可能性があるが、それは高い権限を持つことで実行されることを確認しました。専門家の説明によると、SilentCleanupファイルは、ディスククリーンアップユーティリティまたはCleanmgr.exeに関連付けられています。cleanmgr.exeを実行すると、プロセス権限は自動的にタスク設定で定義、関連付けられている最大レベルまで増加します。

ユーティリティを実行すると、ディスククリーンアップによって、 C:\Users\AppData\Local\TempにGUIDという新しいフォルダが作成されます。ここには、いくつかの.dllファイルとdismhost.exeがコピーされます。dismhost.exeを起動したら、 C:\Users\AppData\Local\Temp\<guid>から特定の順序で.dllファイルのアンロードを開始します。現在のユーザーは%TEMP%ディレクトリへの書き込みアクセス権を持っているため、dismhost.exeプロセスで使用されている.dllを偽装することは可能です。

研究者は資料をMicrosoftに提供し、また、UACのメカニズムはセキュリティ機能に属していないため、この問題は脆弱ではないと指摘しました。

https://enigma0x3.net/2016/07/22/bypassing-uac-on-windows-10-using-disk-cleanup/

このニュースでわかることは以下の点です。

- ユーザーが権限を下げて作業しているにもかかわらず、いくつかのユーティリティでは、より高度な権限を使用している。

- 管理者の特権とは異なるユーザー特権での作業は、感染のリスクを大幅に低減するものの、救済策ではない。

- 許可されたプログラムのホワイトリストの使用は救済策にはならず、攻撃はライブラリを置き換えることによって実行される。

- 実行中のアプリケーションの完全制御は万能薬ではない。コードは実行中のプロセスに注入されず、プロセスはすぐに悪意のある機能で起動する。