2017年6月19日

株式会社Doctor Web Pacific

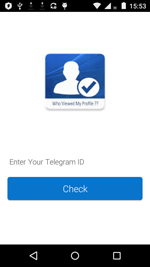

Android.Spy.377.origin と名付けられたこのトロイの木馬は、無害なアプリケーションを装って拡散されるリモート管理ツール(RAT)で、イランのユーザーに対して攻撃を行っていました。このユーティリティは「ینستا پلاس(Insta Plus)」、「پروفایل چکر(Profile Checker)」、「Cleaner Pro」と呼ばれるプログラムとしてスマートフォンやタブレット上にインストールされます。

起動されると、 Android.Spy.377.origin は感染させたモバイルデバイスのユーザーが他のユーザーの間でどれだけ人気があるかどうかをチェックするために個人のIDを提示するよう求めます。ユーザーが該当するフォームに情報を入力すると、 Android.Spy.377.origin はユーザーのプロファイルに対する「訪問者数」を表示させます。ところが、トロイの木馬は実際にチェックを行っているわけではなく、任意の数字を本当の結果であるかのように表示させているにすぎません。これは、プログラムが信頼できる無害なものであるという印象を与えるための機能です。起動後しばらくすると、 Android.Spy.377.origin は自身のショートカットをデバイスのホーム画面から削除し、ウィンドウを閉じることでシステム内での存在を隠そうとします。

Android.Spy.377.origin はサイバー犯罪者から受け取ったコマンドを実行することのできる典型的なスパイウェアプログラムですが、オンラインメッセンジャーTelegramのメッセージ交換用プロトコルを介してサイバー犯罪者によって管理されるという点で、他のAndroid向けトロイの木馬と性質を異にしています。 Android.Spy.377.origin はこのような機能を持った初のAndroid向けトロイの木馬です。

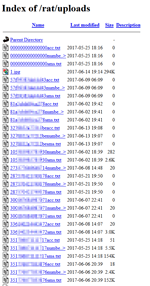

Android.Spy.377.origin はショートカットを削除した後、連絡先リスト、受信および送信SMSメッセージ、モバイルデバイス所有者のGoogleアカウントデータをコピーし、それらを作業ディレクトリ内のテキストファイルに保存します。また、フロントカメラでユーザーの顔写真を撮影し、その写真を盗んだデータと一緒にC&Cサーバーにロードします。その後、サイバー犯罪者のTelegramボットに対し、デバイスの感染に成功したことを知らせるシグナルを送信します。

以下は、 Android.Spy.377.origin からサイバー犯罪者に対して送信されたファイルの例です:

機密情報を盗むと、 Android.Spy.377.origin は再度ボットに接続し、コントロールコマンドを含んだメッセージがボットから送信されるのを待ちます。このトロイの木馬は以下のコマンドを受け取ることができます:

- call — 電話をかける

- sendmsg —SMSを送信する

- getapps — インストールされているアプリケーションに関する情報をサーバーに送信する

- getfiles — 入手可能な全てのファイルに関する情報をサーバーに送信する

- getloc — デバイスの位置情報をサーバーに送信する

- upload — コマンドで指示された、デバイス上に保存されているファイルをサーバーにアップロードする

- removeA — コマンドで指定されたファイルをデバイスから削除する

- removeB — ファイルのグループを削除する

- lstmsg — 送受信された全てのSMSに関する情報(送信者および受信者の電話番号、メッセージの内容を含む)を含んだファイルをサーバーに送信する

それぞれのコマンドが実行されると、 Android.Spy.377.origin はその情報をサイバー犯罪者のTelegramボットに送ります。

サイバー犯罪者のコマンドに応じて機密データを収集するほか、 Android.Spy.377.origin は全ての送受信SMSとデバイスの位置情報を独自にトラッキングします。新しいメッセージを受信・送信した場合や、感染したスマートフォンやタブレットの位置が変わった場合、 Android.Spy.377.origin はサイバー犯罪者のTelegramボットに対して警告を送信します。

多くの場合、サイバー犯罪者は無害なプログラムを装った形で悪意のあるアプリケーションを拡散させているという点に注意してください。お使いのデバイスをAndroid向けトロイの木馬から守るため、信用できるデベロッパーによって配信されているソフトウェアをインストールするようにしてください。また、それらをGoogle Playなどの信頼性の高いソースからダウンロードすることを推奨します。Android向けDr.Webアンチウイルス製品は Android.Spy.377.origin の既知の全てのバージョンを検出することができます。したがって、Dr.Webユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments