2017年5月31日

株式会社Doctor Web Pacific

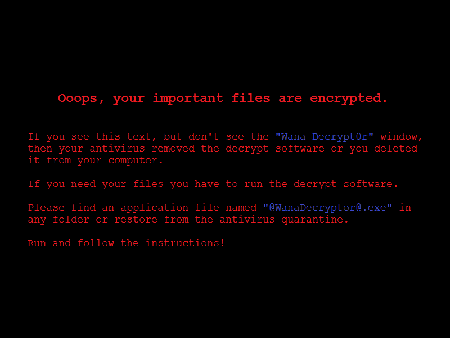

2017年5月の最も注目すべきイベントは、Dr.Web Anti-virusによって Trojan.Encoder.11432 として検出される悪意のあるプログラムWannaCryの大量拡散です。このワームはユーザーの介入なしに拡散され、プロトコル「SMB」の脆弱性を悪用してネットワークノードを感染させます。その後、感染させたコンピューター上のファイルを暗号化し、それらを復元するために身代金を要求します。そのほか5月には、Linuxを標的とする、Luaで書かれた複雑なマルチコンポーネントトロイの木馬や、macOSを狙った新しいバックドアが発見されています。

5月の主な傾向

- 危険な暗号化ランサムウェアWannaCryの拡散

- macOS向けの新たなバックドアの発見

- Linux向けのマルチコンポーネントトロイの木馬が登場

5月の脅威

5月には、WannaCryとして知られる悪意のあるプログラムについて多くのメディアで取り上げられました。この危険なアプリケーションはMicrosoft Windowsコンピューターを感染させるネットワークワームで、その拡散は2017年5月12日の午前10時頃に開始されました。このワームはペイロードとして暗号化トロイの木馬を含んでいます。Dr.Web Anti-virusはワームの全てのコンポーネントを Trojan.Encoder.11432 として検出します。

起動されると、ワームは自身をシステムサービスとして登録し、ローカルネットワーク内およびランダムなIPアドレスを持ったインターネット上でネットワークノードを探します。接続の確立に成功するとそれらのコンピューターを感染させ、暗号化トロイの木馬を起動させますが、この暗号化トロイの木馬はランダムな鍵を使用してコンピューター上のファイルを暗号化させます。 Trojan.Encoder.11432 は動作の過程でシャドウコピーを削除し、システムの復元機能を無効にします。このトロイの木馬は、テストとして復号化するファイルのリストを作成します。テストファイルの復号化とその他のファイルの復号化には異なる鍵が使用されるため、例え身代金を支払ったとしても、エンコーダーによって暗号化されてしまったデータが復元されるという保証はありません。この脅威に関する詳細についてはこちらの記事を、ワームに関する技術的な説明(英語)についてはこちらをご確認ください。

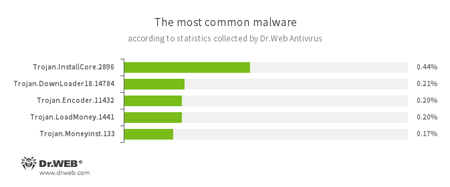

Dr.Web Anti-virusによる統計

- Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - Trojan.Encoder.11432

被害者のコンピューター上で危険なランサムウェア型トロイの木馬を起動させるネットワークワームです。WannaCryとしても知られています。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Trojan.Moneyinst.133

他のトロイの木馬を含む、様々なソフトウェアを被害者のコンピューター上にインストールする悪意のあるプログラムです。

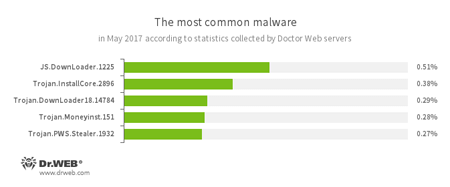

Doctor Web統計サーバーによる統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - Trojan.Moneyinst.151

他のトロイの木馬を含む、様々なソフトウェアを被害者のコンピューター上にインストールする悪意のあるプログラムです。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

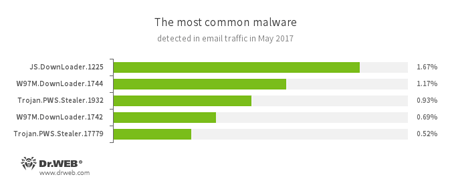

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - W97M.DownLoader

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

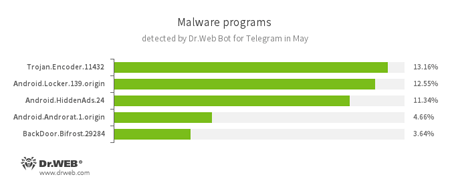

Dr.Web Bot for Telegramによって収集された統計

- Trojan.Encoder.11432

被害者のコンピューター上で危険なランサムウェア型トロイの木馬を起動させるネットワークワームです。WannaCryとしても知られています。 - Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Android.HiddenAds.24

モバイルデバイス上に迷惑な広告を表示させるトロイの木馬です。 - Android.Androrat.1.origin

Androidデバイス向けのスパイウェアプログラムです。 - BackDoor.Bifrost.29284

サイバー犯罪者から受け取ったコマンドを実行するバックドア型トロイの木馬です。

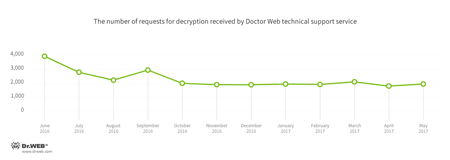

2017年5月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの14.39%

- Trojan.Encoder.11432 — リクエストの8.36%

- Trojan.Encoder.3953 — リクエストの7.41%

- Trojan.Encoder.761 — リクエストの2.62%

- Trojan.Encoder.10144 — リクエストの2.60%

- Trojan.Encoder.567 — リクエストの2.47%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

2017年5月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は1,129,277件となっています。

| 2017年4月 | 2017年5月 | 推移 |

|---|---|---|

| + 568,903 | + 1,129,277 | + 98.5% |

その他の情報セキュリティイベント

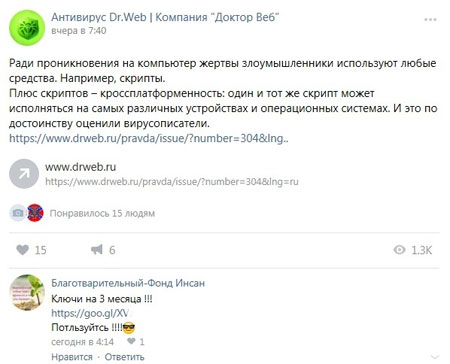

5月の初め、「VK」ソーシャルネットワーク上の公式「Doctor Web」グループページ内に投稿されたコメントに含まれるリンクからトロイの木馬が拡散されていることがDoctor Webセキュリティリサーチャーによって発見されました。サイバー犯罪者によって残されたこれらのメッセージは、ユーザーにDr.Webアンチウイルスの無料ライセンスキーのダウンロードを提供するものでした。しかしながら、リンクをたどってしまった被害者は、コンピューター上に Trojan.MulDrop7.26387 をダウンロードしてしまうことになります。

この悪意のあるプログラムはサイバー犯罪者から受け取った様々なコマンドを実行することができます。それらのコマンドには、Windowsデスクトップ壁紙を置き換える、光学ドライブを開くまたは閉じる、マウスキーの機能を入れ替える、音声シンセサイザーやスピーカーを使用して特定の言葉を再生するなどのほか、ユーザーを怯えさせる動画を再生するというものもあります。この脅威に関する詳細についてはこちらの記事をご覧ください。

Linuxを標的とするマルウェア

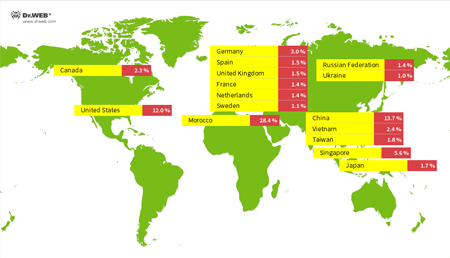

5月、Luaスクリプトで書かれた、Linux向けのマルチコンポーネントトロイの木馬がDoctor Webのスペシャリストによって発見されました。 Linux.LuaBot と名付けられたこのトロイの木馬は31のLuaスクリプトで構成され、コンピューターのみでなく、ネットワークストレージやルーター、セットアップボックス、IPカメラなど、その他の「スマート」デバイスを感染させることができます。このトロイの木馬は攻撃対象となるIPアドレスのリストを生成し、特別な辞書を用いたブルートフォース攻撃によってログインとパスワードを割り出すことで、それらリスト上にあるリモートデバイスへの接続を試みます。接続に成功すると、感染させたコンピューター上に自身のコピーをダウンロードし、起動させます。

このトロイの木馬は実際にはバックドアであり、すなわちサイバー犯罪者から受け取ったコマンドを実行することができます。さらに、Linux.LuaBotは感染させたデバイス上でWebサーバーを起動させ、このサーバーを使用することでサイバー犯罪者は様々なファイルをロードすることが可能になります。Doctor WebのスペシャリストはLinux.LuaBot に感染したデバイスのユニークなIPアドレスに関する統計を収集しました。以下の図はそれらアドレスの地理的分布を表しています。

この脅威に関する詳細についてはこちらの記事を、技術的な説明(英語)についてはこちらをご確認ください。

macOSを標的とする悪意のあるプログラム

2017年春最後の月となる5月には、macOSを狙ったバックドアの拡散が発生しました。Mac.BackDoor.Systemd.1という名前でウイルスデータベースに追加されたこのトロイの木馬は以下のコマンドを実行することができます:

- 指定されたディレクトリのコンテンツ一覧を受け取る

- ファイルを読み込む

- ファイルに書き込む

- ファイルのコンテンツを取得する

- ファイルやフォルダを削除する

- ファイルやフォルダの名前を変更する

- ファイルやフォルダの権限を変更する(chmodコマンド)

- ファイルの所有者を変更する(chownコマンド)

- フォルダを作成する

- bashシェルでコマンドを実行する

- トロイの木馬をアップデートする

- トロイの木馬を再インストールする

- C&CサーバーのIPアドレスを変更する

- プラグインをインストールする

この脅威に関する詳細についてはこちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

5月には、別のプログラムをダウンロードし、情報をC&Cサーバーに送信する Android.RemoteCode.28 がGoogle Play上で発見されました。Google Play上では、その他にも Android.Spy.308.origin の組み込まれたアプリケーションが発見されています。このトロイの木馬は追加のコンポーネントをダウンロード・起動し、広告を表示させます。また、5月には、ユーザーの銀行口座から金銭を盗むバンキング型トロイの木馬 Android.BankBot.186.origin がMMSメッセージを使用して拡散されました。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- Google Play上でAndroid向けトロイの木馬を発見

- ユーザーから密かに金銭を盗み、それらをサイバー犯罪者に送金するバンキング型トロイの木馬の拡散

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。