Doctor Webによる「WannaCry」トロイの木馬についての追加報告

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2017年5月17日

株式会社Doctor Web Pacific

「Wannacry」と呼ばれるこのマルウェアはユーザーの介入なしにMicrosoft Windowsコンピューターを感染させるネットワークワームです。Dr.Web Anti-virusはこのワームの全てのコンポーネントを Trojan.Encoder.11432 として検出します。2017年5月12日の午前10時より拡散され始めたこのワームは、ランダムなIPアドレスを持った、ローカルネットワーク内にある全てのコンピューターとリモートインターネットサーバーを攻撃し、445番ポートへの接続確立を試みます。1台のコンピューターを感染させると、他のコンピューターへと感染を広げようとします。このことが、今回の大規模な拡散に繋がっています。この悪意のあるプログラムは複数のコンポーネントで構成されており、暗号化トロイの木馬はそのうちの1つに過ぎません。

ネットワークワーム

起動されると、ワームはトロイの木馬内で指定されているドメインを持つリモートサーバーに対してリクエストを送信し、応答を受け取ると動作を終了します。一部のメディアでは、このドメインを登録することでWannaCryの拡散を止めることに成功したと報道しています。トロイの木馬が拡散された時点で、このドメインはサイバー犯罪者の不注意によって未登録となっていました。しかしながら、今回の解析の結果からは、このトロイの木馬はローカルネットワークにアクセスしているがインターネットには接続されていないコンピューターを感染させ、それらのコンピューター上で動作することが可能であるということが示唆されています。拡散が終了したと考えるのは早計に過ぎるといえるでしょう。

このトロイの木馬は起動されると「mssecsvc2.0」という名のシステムサービスとして自身を登録します。また、コマンドラインパラメータに対して敏感に反応し、引数が指定されると、エラー発生に備えてサービスの自動起動を有効にしようと試みます。システムサービスとして起動されてから24時間以内にワームは自動的に動作を終了します。

感染させたコンピューター上で起動された後、ワームはそのコンピューターのローカルネットワーク内でアクセス可能なサーバーとインターネット上のランダムなIPアドレスを持ったコンピューターを探し、445番ポートへの接続を試みます。接続の確立に成功すると、SMBプロトコルの脆弱性を悪用してそれらのコンピューターを感染させます。

ドロッパー

ドロッパーは、OS内に悪意のある実行ファイルをインストールするよう設計されたコンポーネントです。WannaCryのドロッパーにはパスワード保護されたZIPアーカイブが含まれており、このアーカイブにトロイの木馬エンコーダーの暗号化されたファイル、サイバー犯罪者からの要求を含んだWindowsデスクトップの壁紙、onionサーバーのアドレスとビットコインの送金先となるウォレット名を含んだファイル、Torネットワーク内で動作するプログラムを含んだアーカイブが含まれています。ドロッパーはワームの本体から起動され、自身をシステム内にインストールし、そして自身のコピーをランダムな名前のシステムサービスとして起動させようと試みます。この試みに失敗した場合、コピーは普通のプログラムとして実行されます。ドロッパーの主な役割はアーカイブの中身をディスク上に保存し、エンクリプターを起動させることです。

トロイの木馬型ランサムウェア

Trojan.Encoder.11432 はランダムなキーでファイルを暗号化します。ファイルには暗号化キーの長さに関するデータ、暗号化キー自体、暗号化の種類とソースファイルのサイズに関する情報が含まれています。暗号化の過程でf.wnryという名前のファイルが作成され、そこにはトロイの木馬がテストとして復号化するファイルのリストが含まれています。

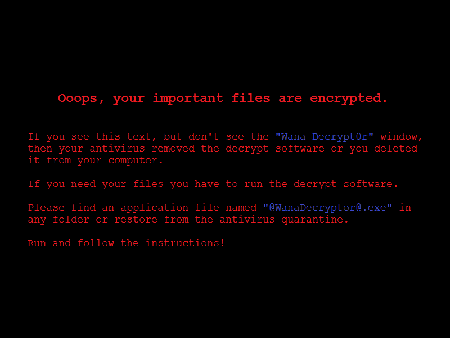

このトロイの木馬は、感染したコンピューター上のシャドウコピーを削除し、システムの復元機能を無効にする作成者のデコーダーを持っています。また、Windowsデスクトップの壁紙を以下のような画像ファイルに変更します:

次に、Torネットワークとの動作に使用するアプリケーションを展開(または、それらをインターネットからダウンロード)し、トロイの木馬の設定ファイル内で指定されたアドレスを持つonionサーバーに接続します。そのサーバーから、仮想通貨ビットコインを入金させるウォレット名を受け取り、設定ファイル内に書き込みます。 Trojan.Encoder.11432 はonionサーバーとのデータのやり取りに独自のプロトコルを使用しています。

デコーダーは、f.wnryファイル内のリストで指定されている複数のテストファイルを復号化することを可能にします。復号化に必要な秘密鍵は、悪意のあるプログラムのコンポーネントの1つに含まれています。そのため、トロイの木馬を使用することなくテストファイルを復号化することができます。ただし、テストファイルの復号化とその他のファイルの復号化には異なる鍵が使用されるため、例え身代金を支払ったとしても、エンコーダーによって暗号化されてしまったデータが復元されるという保証はありません。

残念ながら、現時点では Trojan.Encoder.11432 によって暗号化されたファイルを復元することはできません。

感染の兆候

WannaCryに感染したシステムには以下のサービスとファイルが存在します:

- 「mssecsvc2.0」システムサービス("Microsoft Security Center (2.0) Service"と表示)

- トロイの木馬のエンコーダーファイル「C:\WINDOWS\tasksche.exe」(悪意のあるプログラムの古いコピーは「C:\WINDOWS\qeriuwjhrf」内に保存されています)

感染した場合の対処

- さらなる感染拡大を防ぐため、感染したシステムやコンピューター(重要なデータを含むもの)をコンピューターネットワークから隔離する

- データのバックアップを、あらゆるコンピューターから切り離して外部ストレージ上に保存する

本ワームに関する技術的な説明(英語)についてはこちらをご確認ください。