2017年4月13日

株式会社Doctor Web Pacific

悪意のある添付ファイルを含んだメールの大量配信は最も広く使用されているトロイの木馬の拡散方法の一つです。サイバー犯罪者は、コンピューターを感染させる添付ファイルを受信者に開かせるよう、メッセージの内容に工夫をこらしています。

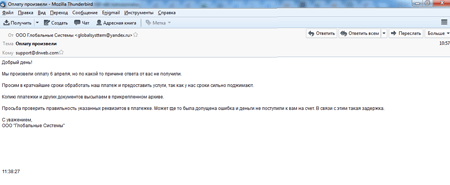

ここ数日にわたり、「Made the payment(支払いが完了しました)」という件名の付いたメールがLLC Globalniye Sistemy (Global Systems)の代理という形で配信されています。メールには「4月6日に支払いをしましたが、まだそちらからお返事をいただいておりません」という内容の以下のテキストが含まれています(構文やスペリングは原文のまま):

Good day!

We made the payment on April, 6, but for some reason we haven’t received an answer from you.

We hereby request to process the payment as soon as possible and provide the services because time is an issue for us.

The copy of the billing statement and other documents are in the attached archive.

Please, check the details of the billing statement. Perhaps there has been a mistake that caused the failure in delivery of our payment. It could be the reason for the delay.

Yours faithfully,

LLC Globalniye Sistemy

メールには「Billing from LLC Globalniye Sistemy April 6 2017.JPG.zip」という名前の4MBを超えるアーカイブが添付されています。アーカイブに含まれていた「.JPG[数十のスペース].exe」拡張子の付いた実行ファイルが、 Trojan.MulDrop7.24844 という名前でDr.Webウイルスデータベースに追加されました。ユーザーがこの「画像」を開くと、プログラムが起動します。

アプリケーションはパックされたコンテナで、プログラミング言語「AutoIt」の機能を使用して作られています。起動されると、プログラムは自身が単独のコピーとして実行されているのかどうかを確認し、32ビット版および64ビット版Windows上でユーザーアカウント制御(UAC:User Account Control)を回避するためにライブラリをディスク上に保存するほか、その他いくつかのファイルも保存します。次に、 Trojan.MulDrop7.24844 は自身を自動起動プログラムとして登録します(Windows XPではシステムレジスタを改変することで、それよりも新しいバージョンのWindowsではタスクスケジューラを使用して)。また、Google ChromeとMozilla Firefoxのパスワードを抜き出し、テキストファイルに保存しようと試みます。

感染したコンピューター上で Trojan.MulDrop7.24844 によって起動されるコンポーネントの一つはリモート管理アプリケーションで、Dr.Web Anti-virusによって Program.RemoteAdmin.753 として検出されます。

Trojan.MulDrop7.24844 のまた別のコンポーネントであるxservice.binは暗号化されたAutoitコンテナで、2つの実行ファイルをディスク上に抽出します。これらのプログラムは、開かれたWindowsのセッションでパスワードを横取りするよう設計されたMimikatzツールの32ビット版および64ビット版です。xservice.binは様々なキーで起動することができ、どのキーで起動されたかによって感染したコンピューター上で実行する動作が異なります。

| キー | 説明 |

|---|---|

| -help | 使用可能なキーを表示する(未知のエンコーディングでサポート情報を表示させる) |

| -screen | スクリーンショットを作成し、Screen(<時間>_<分>).jpg (<時間>_<分>は現在の時間)という名前のファイルに保存してファイルに「hidden」および「system」属性を付与する |

| -wallpaper <path> | 壁紙を<path>パラメータで指定されているものに変える |

| -opencd | CDドライブを開く |

| -closecd | CDドライブを閉める |

| -offdesktop | 次のテキストをコンソールに表示:"Not working =(" |

| -ondesktop | 次のテキストをコンソールに表示:"Not working =(" |

| -rdp | RDPを起動させる(下記参照) |

| -getip | 次のWebサイトを使用して、感染したコンピューターのIPアドレスを取得する:http://ident.me/ |

| -msg <type> <title> <msg> | 指定されたヘッダとテキストを持った、特定の種類(err、notice、qst、inf)のダイアログを作成する |

| -banurl <url> | %windir%\System32\drivers\etc\hostsファイルに次の文字列を追加する:"127.0.0.1 <url>"(<url>はコマンド引数で指定されたもの) |

また、このアプリケーションはユーザーがキーボードから入力した情報をファイルに保存するキーロガーを実行させるほか、起動時にスクリーンショットを作成します。

Trojan.MulDrop7.24844 は犯罪者がRDP(リモートデスクトッププロトコル)経由で感染したデバイスにアクセスすることを可能にしますが、そのために、Rdpwrapと呼ばれるプログラムをGithubサーバーからダウンロードし、それを隠しモードで実行するためのパラメータと一緒にインストールします。このプログラムはProgram.RdpwrapとしてDr.Web Anti-virusに検出されます。次に、 Trojan.MulDrop7.24844 はディスク上に保存しておいたMimikatzツールの力を借りて、現在のユーザーアカウントのパスワードを取得しようと試みます。このパスワードはシステムレジストリ内に保存され、感染したコンピューターとの通信に使用されます。この不正な接続の結果、サイバー犯罪者はコンピューターの完全なコントロールを掌握します。

Trojan.MulDrop7.24844 のシグネチャは既にDr.Webデータベースに追加されているため、このトロイの木馬はDoctor Web Anti-virus製品によって検出・削除されます。Windows ユーザーの方は警戒を怠らず、メールに添付された疑わしいファイルを開かないようにすることが推奨されます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments