Doctor Web、新たなバンキング型トロイの木馬を発見

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2017年2月13日

株式会社Doctor Web Pacific

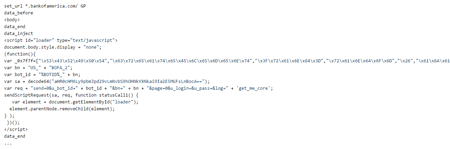

Trojan.PWS.Sphinx.2 と名付けられたこのトロイの木馬は、また別のバンキング型トロイの木馬であるZeus( Trojan.PWS.Panda )のソースコードを基に作成されています。その主な目的はウェブインジェクションで、ユーザーが閲覧した全てのウェブページ上に任意のコンテンツを挿入します。その例として、ユーザーにログインとパスワードを入力させた後、それらの情報をサイバー犯罪者に送信する偽の入力フォームが挙げられます。インターネットリソースのURL やデザインは本物と同じものを使用し、偽のフォームやテキストは感染したコンピューター上で開かれたウェブページ内に直接追加されるため、多くの場合ユーザーは置き換えに気が付きません。バンキング型トロイの木馬はウェブインジェクションを実行するための情報をC&Cサーバーから直接取得するため、多くのクレジットカード会社の利用者に被害を与えることが可能です。 Trojan.PWS.Sphinx.2 の設定ファイル内に既に追加されているアドレスを持ったウェブサイトにユーザーがログインすると、サイバー犯罪者によって用意されたコンテンツが挿入されます。以下の画像は Trojan.PWS.Sphinx.2 によってbankofamerica.com内に挿入されたコードの例です。

起動されると、 Trojan.PWS.Sphinx.2 はExplorer(explorer.exe)の動作中のプロセス内に自身を挿入し、ローダーの本体と、C&Cサーバーのアドレスおよび暗号化キーが隠された設定ファイルを復号化します。 Trojan.PWS.Sphinx.2 はモジュラー構造を持っています。すなわち、サイバー犯罪者のサーバーに対して追加のプラグインを要求します。モジュールのうち2つは32ビット版および64ビット版のWindows上でウェブインジェクションを実行するよう設計され、その他2つのモジュールは感染したコンピューターに接続するためにサイバー犯罪者が使用するVNCサーバーを起動させるよう設計されています。また、 Trojan.PWS.Sphinx.2 は感染させたコンピューター上に、ルート証明書をインストールするための一連のユーティリティをダウンロード・保存します。これを使用することで、サイバー犯罪者はMITM(man-in-the-middle)攻撃(中間者攻撃)を実行することが可能になります。さらに、このトロイの木馬には、ユーザーが様々なフォームに入力したデータを横取りし、それらをサイバー犯罪者へ送信するモジュールであるグラバーが備わっています。

そのほか、感染したコンピューター上で Trojan.PWS.Sphinx.2 が自身を自動的に起動させるユニークな方法にも注目する必要があります。このトロイの木馬はPHPスクリプトとPHPインタプリタを使用します。ショートカット経由でスクリプトが実行され、トロイの木馬によって自動実行フォルダ内に置かれます。トロイの木馬の動作に必要な全ての情報は暗号化され、Windowsシステムレジストリ内に保存されています。モジュールはランダムな拡張子を付けて個別のファイルに保存され、それらもまた暗号化されています。

Dr.Webのアンチウイルスは Trojan.PWS.Sphinx.2 を検出・削除することができます。 したがって、Dr.Webユーザーに危害が及ぶことはありません。