Doctor Web、Androidユーザーに対するバンキング型トロイの木馬を用いた攻撃の増加を懸念

Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2017年1月20日

株式会社Doctor Web Pacific

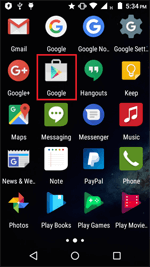

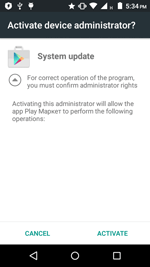

この新しい悪意のあるアプリケーションのソースコードがウイルス開発者によって公開されたのはわずか1カ月前のことですが、公開されたそれらの情報を使用して作成されたAndroid向けバンキング型トロイの木馬がDoctor Webのセキュリティリサーチャーによって既に発見されています。 Android.BankBot.149.origin と名付けられたそのトロイの木馬は無害なプログラムを装って拡散されています。スマートフォンやタブレットのユーザーによってインストール・起動されると、 Android.BankBot.149.origin はシステムから削除されることを防ぐために管理者権限を要求します。その後、ホーム画面からショートカットを削除することでユーザーの目から自身を隠します。

次に、 Android.BankBot.149.origin はC&C サーバーに接続して指示を待ちます。このトロイの木馬は以下の動作を実行することができます:

- SMSメッセージを送信する

- SMSメッセージを横取りする

- 管理者権限を要求する

- USSDリクエストを送信する

- 全ての連絡先電話番号を取得する

- 連絡先リスト上の全ての番号に対して、コマンド内で指定されたテキストを含んだSMSメッセージを送信する

- GPS経由でデバイスの位置情報を追跡する

- Androidの最新バージョンを搭載したデバイス上で、SMSメッセージを送信し、通話を発信し、連絡先リストとGPSレシーバーにアクセスするための追加の許可を要求する

- 攻撃するバンキングアプリケーションのリストを含んだ実行ファイルを受け取る

- フィッシングダイアログを表示させる

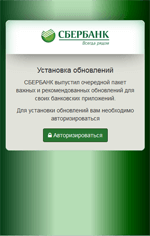

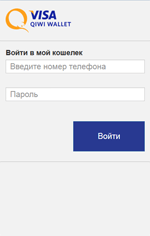

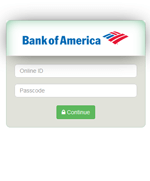

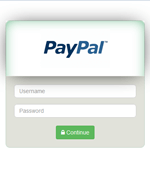

他の多くのAndroid向けバンキング型トロイの木馬と同様、 Android.BankBot.149.origin はオンラインバンキングアプリケーションや決済システムソフトウェアの起動をトラッキングすることでユーザーの個人情報を盗みます。Doctor Webのセキュリティリサーチャーによって解析されたサンプルの1つは、30を超えるそのようなプログラムをコントロールしていました。それらプログラムのいずれかが起動されたことを検出すると、 Android.BankBot.149.origin は該当する偽の入力フォームをその前面に表示させ、銀行口座にアクセスするためのログインとパスワードをユーザーに入力させます。

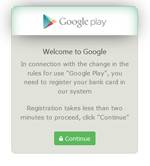

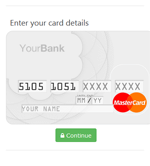

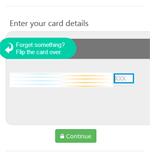

このトロイの木馬はモバイルバンキングへのログイン認証のみでなく、キャッシュカードに関する情報も盗むことができます。その際、 Android.BankBot.149.origin はFacebookやViber、Youtube、WhatsApp、Uber、Snapchat、WeChat、imo、Instagram、Twitter、Play Storeなどの有名なアプリケーションの起動をトラッキングし、Google Playでの購入時に使用されるものを模倣した偽のダイアログを表示させます。

SMSメッセージを受信すると、トロイの木馬は全ての着信音とバイブレーション機能をオフにし、メッセージの内容をサイバー犯罪者に送信し、そして元のメッセージをSMS受信リストから削除しようと試みます。その結果、ユーザーは送金に関する銀行からの通知を見ることができないだけでなく、受信するその他のメッセージにも気づくことができません。

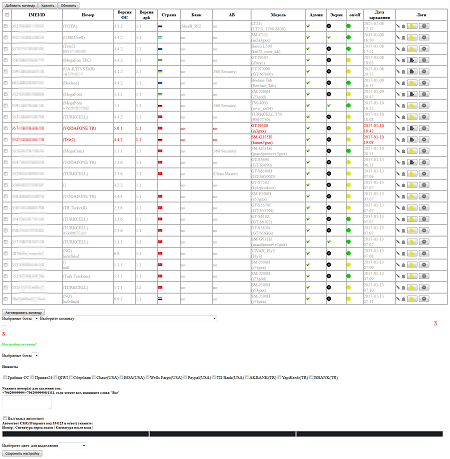

Android.BankBot.149.origin は盗んだ全てのデータをC&Cサーバーにアップロードし、それらは管理パネル上に表示されます。これにより、サイバー犯罪者は自分が関心のある情報を入手することができるだけでなく、悪意のあるアプリケーションをコントロールすることが可能です。

全体的に、このトロイの木馬の持つ機能は現代のAndroid向けバンキング型トロイの木馬として標準的なものであると言えます。しかしながら、その作成者であるサイバー犯罪者によって情報が公開されていることから、今後、同様のトロイの木馬が多数出現するであろうことが懸念されます。Android向けDr.Web製品は Android.BankBot.149.origin を検出するため、Dr.Webユーザーに危害が及ぶことはありません。