2016年10月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2016年11月1日

株式会社Doctor Web Pacific

2016年10月、Doctor WebのスペシャリストはGo言語で書かれた初のランサムウェア型トロイの木馬について解析を行い、このトロイの木馬によって暗号化されてしまったファイルを復元する方法を開発しました。その後間もなくして、サイバー犯罪者から受け取ったコマンドを実行する機能を備えたLinux向けバックドアが発見され、10月全体を通してAndroidを標的としたトロイの木馬が拡散されました。

10月の主な傾向

- Go言語で書かれたランサムウェア型トロイの木馬の登場

- Linuxを標的とした新たなトロイの木馬

- Androidを標的とした新たなトロイの木馬

10月の脅威

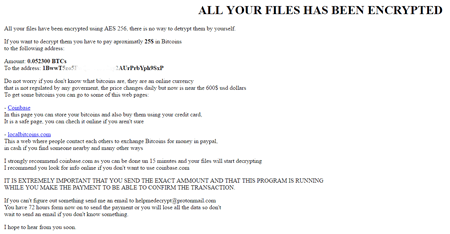

ランサムウェア型トロイの木馬は最も危険な悪意のあるプログラムであると考えられています。これらプログラムの新しいバージョンは毎月のように登場していますが、この度、Go言語で書かれたものが初めて発見され、 Trojan.Encoder.6491 という名前でDr.Webウイルスデータベースに追加されました。

このトロイの木馬はAES暗号アルゴリズムを使用して140種類のファイルを暗号化します。その際、ファイル名をBase64でエンコードし、「.enc」拡張子を付けます。例えば、「Test_file.avi」というファイル名は「VGVzdF9maWxlLmF2aQ==.enc」に変換されます。次に、仮想通貨Bitcoinによる身代金の支払いを要求する「Instructions.html」ファイルをブラウザウィンドウ内に開きます:

Trojan.Encoder.6491 は身代金の支払先となるBitcoinウォレットを定期的にチェックし、入金が確認されると組み込まれた機能を使用して自動的にファイルを復号化します。Doctor Webではこのマルウェアによって暗号化されたファイルを復号化する新たな手法を開発しました。 この脅威と復号化手法に関する詳細についてはこちらの記事をご覧ください。

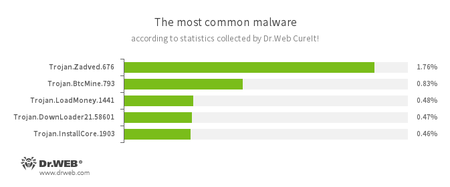

Dr.Web CureIt!による統計

- Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - Trojan.BtcMine.793

感染させたコンピューターのリソースを密かに使用し、Bitcoinなどの暗号通貨を生成するよう設計されたトロイの木馬です。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。 - Trojan.InstallCore.1903

望まない悪意のあるアプリケーションをインストールするトロイの木馬です。

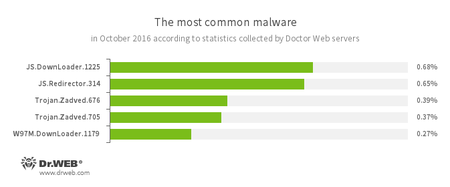

Dr.Webの統計サーバーによる統計

- JS.Downloader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。 - Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - W97M.DownLoader

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

メールトラフィック内で検出された脅威の統計

- JS.Downloader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。

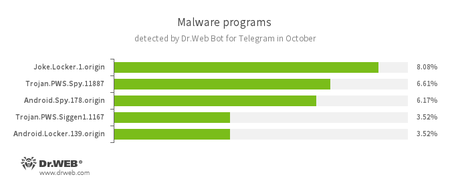

Dr.Web Bot for Telegramによって収集された統計

- Joke.Locker.1.origin

Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。 - Trojan.PWS.Spy.11887

ユーザーのパスワードなどの個人情報を盗む、Windows向けトロイの木馬です。 - Android.Spy

Androidを標的とする多機能なトロイの木馬ファミリーです。SMSを送受信する、GPS位置情報を取得する、ブラウザ内のブックマークを読み込み保存する、デバイスのIMEIおよび電話番号を取得することができます。 - Trojan.PWS.Siggen1.1167

ユーザーのパスワードを盗む、Windows向けトロイの木馬です。 - Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。

暗号化ランサムウェア

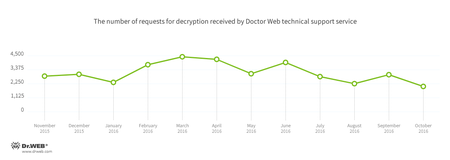

2016年10月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの26.85%

- Trojan.Encoder.761 — リクエストの21.01%

- Trojan.Encoder.3953 — リクエストの5.25%

- Trojan.Encoder.567 — リクエストの4.61%

- Trojan.Encoder.3976 — リクエストの2.92%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

危険なWebサイト

2016年10月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は338,670件となっています。

| 2016年9月 | 2016年10月 | 推移 |

|---|---|---|

| +298,985 | +338,670 | +13.27% |

これら非推奨サイトには詐欺サイトが含まれています。犯罪者はインターネットユーザーを騙すための新しい方法を次々と編み出し続けています。

詐欺サイト「Detector Millionaire」の制作者は、スパム配信によって被害者を増やしています。同サイトを訪問したユーザーは「Detector Millionaire」プログラムを試すよう誘導され、これによりプログラムの制作者は既に数百万ドルの利益を得ていると推定されています。このプログラムを使用するために、被害者は一定の金額を犯罪者のアカウントに入金するよう要求されますが、手付金として預けたお金は一切戻ってきません。また、ドメイン登録データベースで簡単な検索を行った結果、「detektor-millionera.com」は他にも多くの疑わしいWebリソースを所有しているBob Douglasという人物によって管理されているということが明らかになりました。

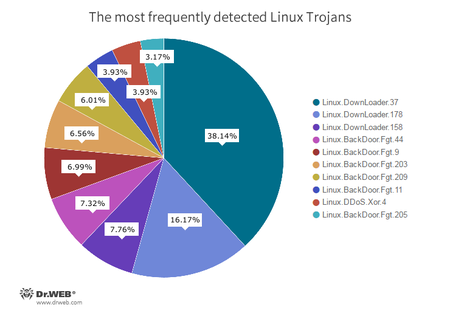

Linuxを標的とするトロイの木馬

10月初頭より、Doctor WebではLinux向けトロイの木馬による攻撃が40,756件確認されており、そのうち35,423件がSSHプロトコル経由、5,333件がTelnetプロトコル経由によるものとなっています。以下の円グラフは最も多く検出されたLinux向けトロイの木馬の割合を示しています:

- Linux.Downloader

感染したコンピューター上に他のマルウェアをダウンロード・インストールするよう設計された、Linux向けの悪意のあるプログラムやスクリプトのファミリーです。 - Linux.BackDoor.Fgt

DDoS攻撃を実行するよう設計されたトロイの木馬のファミリーです。MIPSやSPARCアーキテクチャ向けのバージョンなど、異なるLinuxディストリビューションを対象とした多数の亜種が存在します。 - Linux.DDoS.Xor

様々なネットワークノードに対してDDoS攻撃を実行するよう設計された、Linux向けトロイの木馬ファミリーです。

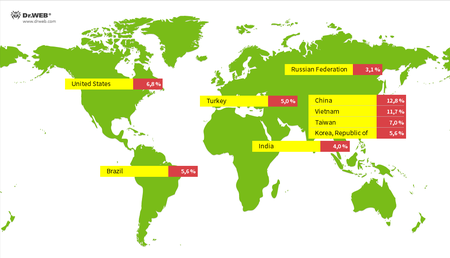

以下の図は、Linuxデバイス上にマルウェアプログラムをインストールする際に使用されていたIPアドレスの地理的分布を表しています:

10月の末には、Linuxを標的としたバックドア型トロイの木馬 Linux.BackDoor.FakeFile.1 がPDFファイルやMicrosoft Officeファイル、Open Officeファイルとして拡散されていました。このトロイの木馬は以下のコマンドを実行することができます:

- 現在のセッション中に送信されたメッセージ数をC&Cサーバーに送信する

- 指定されたフォルダの内容一覧を送信する

- 指定されたファイルまたはフォルダとその全ての内容をC&Cサーバーへ送信する

- ディレクトリを削除する

- ファイルを削除する

- フォルダの名前を変更する

- 自身を削除する

- プロセスの新しいコピーを実行する

- 現在のセッションを閉じる

- コネクトバック通信を確立しshを実行する

- コネクトバック通信を終了する

- 書き込みのためにプロセスの実行ファイルを開く

- プロセスファイルを閉じる

- ファイルまたはフォルダを作成する

- 送信された値をファイルに書き込む

- 指定されたディレクトリ内にあるファイルの名前、パーミッション、サイズ、作成日を取得する

- 指定されたファイルに権限777を与える

- バックドアの動作を終了する

この脅威に関する詳細についてはこちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

10月はGoogle Play上での Android.SockBot.1 の発見で幕を開けました。このトロイの木馬は感染させたモバイルデバイスをプロキシサーバーとして動作させ、インターネットトラフィックをリダイレクトすることができます。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- モバイルデバイスをプロキシサーバーとして動作させる機能を備えた新たなトロイの木馬 Android.SockBot.1 をGoogle Play上で発見

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。