2016年3月17日

株式会社Doctor Web Pacific

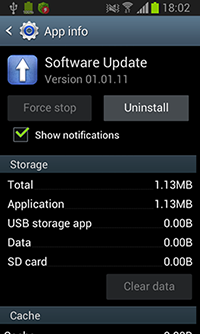

Android.Gmobi.1と名付けられたこのトロイの木馬は、通常はAndroidアプリケーションの機能を拡張する目的でモバイルデバイスメーカーまたはソフトウェア開発者によって使用される専門的なプログラムパッケージ(SDKプラットフォーム)として設計されています。中でも特に、このモジュールはOSをアップデートする、情報を収集する、通知を表示させる(広告を含む)、モバイル決済を行うなどの動作を実行することができます。一見無害に見えるAndroid.Gmobi.1ですが、典型的なアドウェアとしての機能を持っているため、このマルウェアに感染したアプリケーションは全てDr.Web for Androidによって悪意のあるものとして検出されます。このSDKによって既に約40機種のモバイルデバイスが感染しているということがDoctor Webスペシャリストによって明らかになっています。また、このトロイの木馬はGoogle Playから配信されるTrend Micro Dr.Safety、Dr.Booster、Asus WebStorageなどのアプリを感染させています。これらの全ての企業は感染について報告を受けており、現在問題の解決に向けて取り組んでいます。TrendMicro Dr.SafetyおよびTrendMicro Dr.Boosterのアップデートされたバージョンにはトロイの木馬は含まれていません。

Android.Gmobi.1およびその複数の亜種の主な目的は個人情報を収集し、それらをリモートサーバーへ送信することです。TrendMicro Dr.SafetyおよびTrendMicro Dr.Boosterに組み込まれていたトロイの木馬は前述の動作のみを実行しますが、モバイルデバイスのファームウェアを感染させるよう設計された亜種ではより高度な機能が備わっていました。ここではこの亜種について説明します。

デバイスがインターネットに接続される度、またはそのホーム画面がアクティブになる度に(画面が1分以上オフになっていた場合)Android.Gmobi.1は以下の情報を収集してサーバーへ送信します。

- ユーザーのEメール

- ローミングの利用可否

- GPSまたはモバイルネットワークの地理座標

- デバイスに関する情報

- ユーザーの位置情報

- デバイス上のGoogle Playアプリケーションの存在

サーバーからの応答として、トロイの木馬は暗号化されたJSON(Java Script Object Notification)オブジェクトを受け取ります。オブジェクトには以下のコマンドが含まれています。

- 表示させる広告に関する情報を含んだデータベースをアップデートする

- ホーム画面上に広告のショートカットを作成する

- 広告通知を表示させる

- タップすることでインストールされたアプリケーションが起動するよう設定された通知を表示させる

- 標準的システムダイアログを使用してAPKファイルを自動的にダウンロード・インストールする。密かに行われるこのインストールは、トロイの木馬が必要な権限を持っている場合のみ実行されます。

受け取ったコマンドに応じて、トロイの木馬は広告を表示させ、収益を得るためのその他の動作を実行します。中でも特に以下の動作を行うことができます。

- ステータスバーに広告を表示させる

- ダイアログ内に広告を表示させる

- 対話型ダイアログ内に広告を表示させる—「Ok」をタップするとテキストメッセージが送信されます(SDKの組み込まれたアプリケーションが必要な権限を持っていた場合のみ)。

- 動作中のアプリケーションおよびOSのGUIの前面に広告を表示させる

- ブラウザ内またはGoogle Playアプリケーション内に広告ウェブページを開く

また、Android.Gmobi.1はユーザーによってデバイス上にインストールされたプログラムを自動的に起動させ、犯罪者の指定したリンクからアプリケーションをダウンロードし、このソフトウェアのダウンロード回数を増加させます。

Dr.Web for Androidでは、それらがシステムディレクトリ内に置かれていない場合に限り、Android.Gmobi.1の既知の亜種を全て検出します。デバイスのファームウェアがAndroid.Gmobi.1に感染してしまった場合、ルート権限を持たないアンチウイルスではこのマルウェアを削除することができません。ただし、ルート権限を取得した場合であっても、トロイの木馬がクリティカルなシステムアプリケーション内に組み込まれている可能性があり、そのためデバイスが動作不能な状態になってしまう危険性があります。最も安全な方法は、デバイスのメーカーに連絡し、トロイの木馬を含んでいないファームウェアのアップデートをリリースするよう要請することです。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments