2016年2月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2016年2月29日

株式会社Doctor Web Pacific

2月は情報セキュリティに関して非常に動きの多い月となりました。2月の初めには、自身をシステムプロセス内に挿入する機能を備えた危険なAndroid向けトロイの木馬がDoctor Webスペシャリストによって発見され、同月末にはWindowsを標的とした悪意のあるプログラムが複数登場しています。

2月の主な傾向

- システムプロセスへのインジェクションを実行するAndroid向けトロイの木馬の出現

- ロシアの銀行利用者を狙ったバンキングトロイの木馬の拡散

- 地理的な制限を持つ、Windowsを標的とした新たなバックドア

2月の脅威

連携して動作する3つのAndroid向けトロイの木馬であるAndroid.Loki.1.origin、Android.Loki.2.origin、およびAndroid.Loki.3のグループは2月に発見された中でも最も高度な脅威であると考えられます。これらトロイの木馬は、Dr.WebによってAndroid.Loki.6として検出されるliblokih.soライブラリを使用して悪意のある動作を実行し、このライブラリはAndroid.Loki.3によってシステムプロセス内に組み込まれます。こうして、トロイの木馬の主要なモジュールであるAndroid.Loki.1.originがシステム権限を取得します。

システムプロセスへのインジェクションを実行するAndroidマルウェアが発見されたのは今回が初めてのことであり、そのことが、このトロイの木馬を際立たせています。Android.Loki.1.originは以下のような幅広い機能を実行することができます。

- アプリケーションをダウンロード・削除する

- アプリケーションおよびそのコンポーネントを有効または無効にする

- プロセスを終了する

- 通知を表示させる

- あらゆるアプリケーションをAccessibility Serviceアプリケーションとして登録する

- 自身のコンポーネントをアップデートし、プラグインをサーバーからダウンロードする

2つ目のコンポーネントであるAndroid.Loki.2.originはサイバー犯罪者から受け取ったコマンドに従って、感染させたデバイス上に様々なアプリケーションをインストールし、広告を表示させます。さらに、システムに関する詳細な情報を収集してサーバーへ送信するスパイウェアとしても動作します。この脅威に関する詳細についてはこちらの記事をご覧ください。

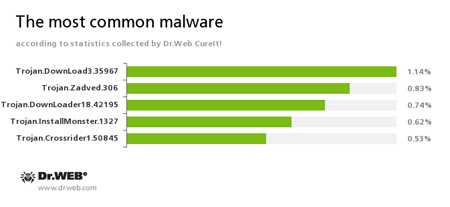

Dr.Web CureIt!による統計

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。Trojan.Installmonster

アフィリエイトプログラムinstallmonsterを使って設計されたマルウェアのファミリーです。感染させたコンピューター上に様々な望ましくないプログラムをダウンロード・インストールします。Trojan.Crossrider1.50845

様々な広告を表示するよう設計されたトロイの木馬です。

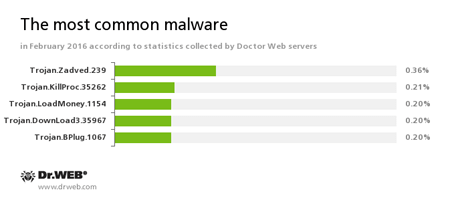

Dr.Webの統計サーバーによる統計

Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。Trojan.KillProc.35262

実行中の他のアプリケーションのプロセスを終了させ、感染させたデバイス上で悪意のある動作を実行するよう設計されたトロイの木馬です。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.BPlug

ユーザーがWebページを閲覧する際に迷惑な広告を表示させる、ポピュラーなブラウザのプラグインです。

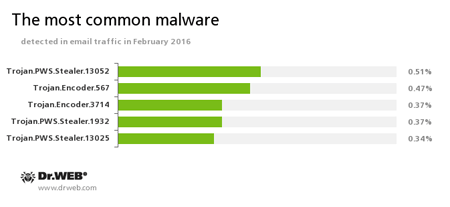

メールトラフィック内で検出された脅威の統計

Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

Trojan.Encoder.567

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。このプログラムは.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptxなどのファイルを暗号化します。

Trojan.Encoder.3714

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。

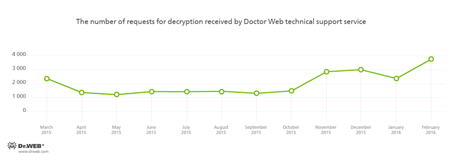

暗号化ランサムウェア

2016年2月に最も多く検出されたランサムウェア

Doctor Webテクニカルサポートに寄せられる復号化リクエストのおよそ半数はロシア国外のユーザーからのものとなっています。

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

その他の悪意のあるアプリケーション

2014年の中旬にTrojan.Dyreファミリーに属するトロイの木馬が初めて登場して以来、マスメディアではこのトロイの木馬による新たな攻撃についての報道が定期的に行われています。Trojan.Dyreの様々な亜種を拡散するために、犯罪者はCaaS (crime-as-a-service:犯罪関連ソフトウェアのサービス群)モデルを取り入れたアフィリエイトプログラムを使用しています。「サービスのクライアント」はトロイの木馬のサンプルを作成するための材料を受け取ります。また、犯罪者は「ユーザー」に対して特別なボット管理パネルを提供しています。この脅威に関する詳細についてはこちらの記事をご覧ください。

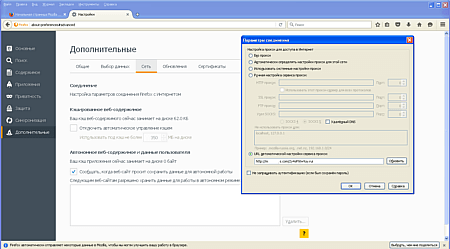

2月中旬には、バンクアカウントから金銭を盗む新たなマルウェアプログラムTrojan.Proxy2.102がロシアの複数の銀行の利用者を脅かしました。このトロイの木馬は起動されるとルートデジタル証明書をインストールし、ウイルス開発者の所有するプロキシサーバーを指定することでインターネット接続設定を変更します。

また、ユーザーが感染したコンピューター上でこれらのWebサイトを開いた際に、そこに任意のコンテンツが挿入されます。こうして、被害者はバンクアカウントの金銭をサイバー犯罪者へ送金するよう誘導されるのです。この脅威に関する詳細についてはこちらの記事をご覧ください。

2月の末にはBackDoor.Andromeda.1407と名付けられたバックドア型トロイの木馬が発見されました。このトロイの木馬の主な特徴は、ロシア語、ウクライナ語、ベラルーシ語、またはカザフ語のキーボード配列を用いるコンピューター上から自身を削除するという点にあります。このバックドアは現在複数の悪意のあるアプリケーションの拡散に使用されています。

危険なWebサイト

2016年2月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は453,623件となっています。

| 2016年1月 | 2016年2月 | 推移 |

|---|---|---|

| +625,588 | +453,623 | -27.5% |

Androidを脅かす悪意のある、または望まないソフトウェア

2月はAndroidを狙ったトロイの木馬による複数の攻撃がありました。2月初めにはAndroid.Lokiファミリーに属するトロイの木馬のグループがDoctor Webセキュリティリサーチャーによって発見され、それらはソフトウェアをダウンロード・インストールし、広告を表示させ、情報を収集するよう設計されていました。また、引き続きAndroidデバイスユーザーを狙ったバンキングトロイの木馬の拡散が続きました。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- システムプロセス内に自身を埋め込み、幅広い機能を実行するマルチコンポーネントトロイの木馬が新たに登場

- モバイルデバイスを感染させる新たなバンキングトロイの木馬の出現

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。