2016年1月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2016年1月29日

株式会社Doctor Web Pacific

1月の主な傾向

- Linuxを標的とする新たな悪意のあるプログラムの登場

- Linuxを標的とする新たな暗号化ランサムウェアの出現

- Androidファームウェアに組み込まれた危険なトロイの木馬の拡散

1月の脅威

1月の末、Linuxを狙った多機能バックドア型トロイの木馬がDoctor Webスペシャリストによって発見されました。このプログラムはドロッパーとペイロードで構成され、ペイロードは感染したデバイス上でスパイウェアとして悪意のある動作を実行します。起動されると、ドロッパーは以下のようなダイアログを表示させます。

トロイの木馬が起動されると、その主要な悪意のあるコンポーネントであるバックドアがボディから抽出され、感染したコンピューターのハードドライブにあるいずれかのフォルダ内に保存されます。このモジュールは合計で40を超えるコマンドを実行することができます。それらのコマンドには、キーロギング(感染したデバイス上でキーの入力を記録)を実行する、サーバーから受け取ったパスを持つファイルをダウンロード・実行する(同時にバックドアは動作を終了します)、指定されたフォルダ内にあるファイルの名前を送信する、選択されたファイルをサーバーへアップロードする、ファイルやフォルダを削除または名前変更する、スクリーンショットを撮る、バッチコマンドを実行するなどがあります。この脅威に関する詳細についてはこちらの記事をご覧ください。

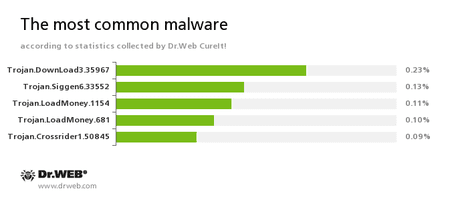

Dr.Web CureIt!による統計

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。Trojan.Crossrider1.50845

様々な広告を表示するよう設計されたトロイの木馬です。

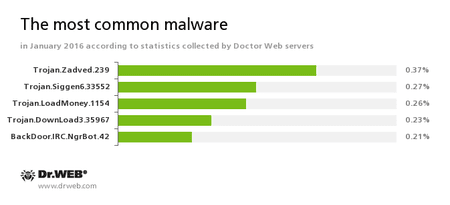

Dr.Webの統計サーバーによる統計

Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。BackDoor.IRC.NgrBot.42

2011年から情報セキュリティリサーチャーに知られている、一般的なトロイの木馬です。このファミリーに属する悪意のあるプログラムは、IRC(Internet Relay Chat)テキストメッセージプロトコル経由でサイバー犯罪者によってコントロールされる感染したシステム上で、犯罪者から受け取ったコマンドを実行することができます。

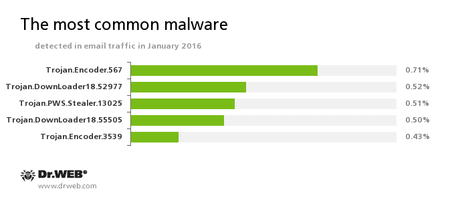

メールトラフィック内で検出された脅威の統計

Trojan.Encoder.567

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。このプログラムは.jpg、.jpeg、.doc、.docx、.xls、xlsx、.dbf、.1cd、.psd、.dwg、.xml、.zip、.rar、.db3、.pdf、.rtf、.7z、.kwm、.arj、.xlsm、.key、.cer、.accdb、.odt、.ppt、.mdb、.dt、.gsf、.ppsx、.pptxなどのファイルを暗号化します。Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。Trojan.Encoder.3539

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。

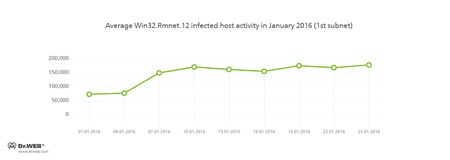

ボットネット

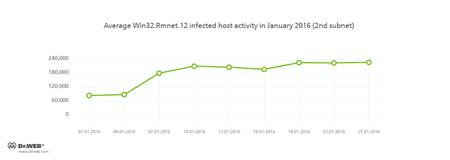

Doctor Webでは、活動を続ける複数のボットネットについて監視を続けています。以下のグラフは、ファイルインフェクター Win32.Rmnet.12 を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

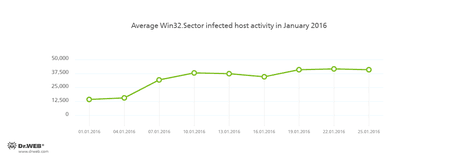

ファイルインフェクターWin32.Sector に感染したシステムで構成されるボットネットも未だ活動を続けています。この悪意のあるプログラムは以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

以下のグラフはWin32.Sectorを使用して構成されるボットネットの拡大推移を表しています。

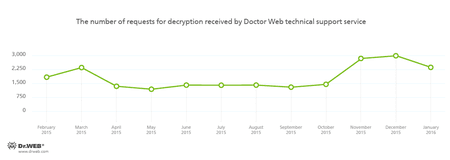

暗号化ランサムウェア

2016年1月に最も多く検出されたランサムウェア

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

Linux

2016年1月にはLinuxを標的とするトロイの木馬の検出数が過去最多を記録しました。1月の初めにはLinux.Encoder.3の新たな亜種が発見されています。この新しいバージョンのランサムウェアトロイの木馬では、これまでに見つかったコードのエラーが修正されています。それにも関わらず、Linux.Encoder.3の持つ構造的特徴のおかげで、暗号化されたファイルは復号化することが可能です。

Linux.Encoder.3はルート権限を必要とせず、Webサーバーの権限を使用することでホームディレクトリ内にある全てのファイルを暗号化します。このトロイの木馬の主な特徴は、暗号化前のファイルの作成日および更新日を記録し、暗号化したファイルの日付をそれらで置き換えるという点にあります。Linux.Encoder.3のコピーはいずれも独自の暗号化キーを持ち、それらは暗号化されたファイルのパラメータおよびランダムに生成される値に基づいて作成されています。この脅威に関する詳細についてはこちらの記事をご覧ください。

その後まもなく、Linux.Ekoms.1が発見されました。Linux.Ekoms.1は30秒ごとにスクリーンショットを撮り、それらをJPEG形式で一時フォルダ内に保存します。その後、一時フォルダは指定された間隔でサーバーにアップロードされます。また、この悪意のあるプログラムは感染したシステムからサイバー犯罪者へファイルを送信し、犯罪者から受け取ったファイルをダウンロード・保存することができます。この脅威に関する詳細についてはこちらをご覧ください。

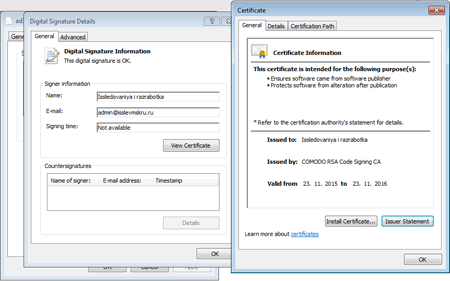

1月には、Linux.Ekoms.1のWindowsバージョンであるTrojan.Ekoms.1も発見されています。Trojan.Ekoms.1は起動されると、他のトロイの木馬による感染を防ぐため、%appdata%フォルダ内に指定された実行ファイルが存在するかどうかをチェックします。このトロイの木馬はスクリーンショットを撮るほか、.kkt拡張子を持ったファイルと.ddt拡張子を持ったファイルを生成します。前者はキーストロークを保存するためのファイルで、後者にはフォルダ内のファイル一覧が含まれています。これら2つのファイルはサーバーへと送信されます。これらのファイルはLinux.Ekoms.1でも生成されますが、Linux向けのこのバージョンはファイルの処理を司るコードを持っていません。Linux.Ekoms.1と同様、Trojan.Ekoms.1もまた音声を録音し、WAV形式で保存することができます。ただし、この機能はこの亜種でも使用されたことはありません。このトロイの木馬は「Issledovaniya i razrabotka」という会社名で登録された正規デジタル署名を持ち、ルート証明書はComodoから発行されています。

1月の終わりには、Linuxを狙う新たなトロイの木馬「TheMoon」に関する情報が複数のポピュラーなWebサイトやブログに掲載されました。しかしながら、このトロイの木馬は2015年12月14日に既にDr.Web for Linuxによって検出されており、Linux.DownLoader.69と名付けられています。

危険なWebサイト

2016年1月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は625,588件となっています。

| 2015年12月 | 2016年1月 | 推移 |

|---|---|---|

| +210,987 | +625,588 | +196% |

Androidを脅かす悪意のある、または望まないソフトウェア

2016年1月も、Androidデバイスに対するサイバー犯罪者たちの関心は依然として弱まることはありませんでした。1月の半ばには、様々なアプリケーションをダウンロード・インストールする危険なトロイの木馬Android.Cooee.1がPhilips s307のファームウェア上で検出されています。同月の終わりにはGoogle Play上の60を超えるゲームがAndroid.Xiny.19.originに感染していることが明らかになりました。このトロイの木馬はサーバーから受け取ったapkファイルを密かに実行し、アプリケーションをダウンロードするほか、様々なソフトウェアをインストールするようユーザーを誘導します。また、迷惑な広告を表示させる機能も備えていました。

中でも特に注目に値するAndroidマルウェアに関するイベントは以下のとおりです:

- Google Play上の多くのゲームに組み込まれたトロイの木馬の検出

- Philips s307ファームウェア上にプリインストールされたトロイの木馬の拡散

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください