2015年のモバイルマルウェア

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年12月30日

株式会社Doctor Web Pacific

2015年は、スマートフォンやタブレットユーザーにとってこれまで同様に困難な年となりました。サイバー犯罪者は引き続きAndroidデバイスユーザーを攻撃の標的とし、2015年に発見された「モバイル」脅威や望まないソフトウェアの多くはこのプラットフォームを狙ったものとなりました。中でも特に、バンキングトロイの木馬、Androidランサムウェア、広告モジュール、SMSトロイの木馬の活動が活発化しています。また、2015年はAndroidファームウェア内にプリインストールされたマルウェアの数が増加し、デバイス上でルート権限の取得を試み、システムディレクトリをルートキットで感染させるトロイの木馬が多数発見されました。そのほか、iOSスマートフォンおよびタブレットを標的とする多くの脅威が検出されています。

2015年の主な傾向

- Androidバンキングトロイの木馬の拡散

- ルート権限を取得しAndroid デバイスのシステムディレクトリを感染させるトロイの木馬の増加

- Androidファームウェア内に組み込まれたマルウェアの増加

- iOSを標的とする新たな悪意のあるプログラムの出現

モバイルデバイスを狙ったマルウェアの状況

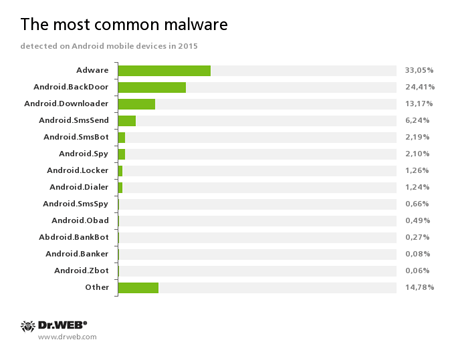

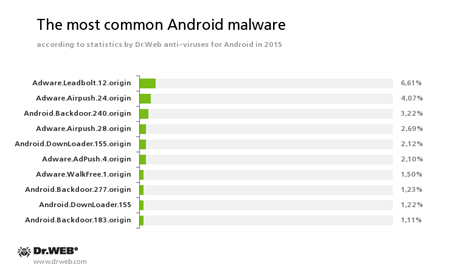

2015年も引き続きAndroidモバイルデバイスに対する攻撃が続いています。サイバー犯罪者の主な目的はこれまで同様にユーザーを騙して収益を得ることですが、過去12カ月の間に、これまで主流であった高額な番号に対してSMSメッセージを送信する手法から別の手法へと大きく変化しています。Dr.Web Anti-virus for Androidの統計による、2015年に最も多く検出されたAndroidマルウェアは以下のとおりです。

この統計から、最も多く検出された「モバイル」脅威は迷惑な通知を表示させる広告モジュールであるということが分かります。感染させたモバイルデバイス上に望まないソフトウェアをインストールするバックドアやダウンローダ型トロイの木馬も多く検出されています。多くの場合、これらの悪意のあるプログラムは密かにソフトウェアをインストールするためにルート権限の取得を試みます。このようなトロイの木馬の数は2015年の間に増加を続けており、その傾向はDr.Web Anti-virus for Androidによって検出された脅威数の推移からも明らかになっています。2015年に最も多く検出された上位10マルウェアにはルート権限を取得することであらゆるソフトウェアを密かにインストールするAndroid.BackDoor.240.originおよびAndroid.DownLoader.155.originが含まれています。

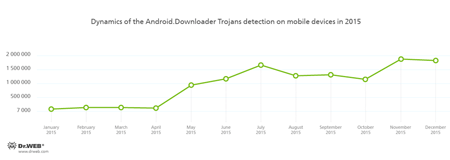

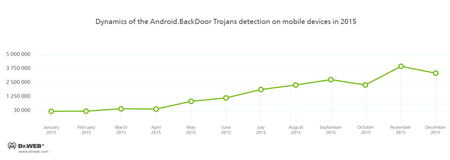

以下のグラフは2015年に検出されたAndroidバックドアおよびダウンローダプログラムの推移を表しています。それらの多くがルート権限の取得を試みるものでした。

ルート権限を取得するトロイの木馬

前述のように、2015年における情報セキュリティの主な傾向としてAndroidモバイルデバイス上でルート権限の取得を試みるトロイの木馬の増加があげられます。これらトロイの木馬が権限の取得に成功すると、デバイスの完全なコントロールを掌握し、あらゆるソフトウェアを密かにインストールすることが可能になります。そのようなソフトウェアには、システムディレクトリ内に埋め込まれ、ルートキットでモバイルデバイスを感染させるものも含まれています。

そのようなトロイの木馬が初めて登場したのは2015年3月で、そのうちの1つにソフトウェアをダウンロードするための中国のポピュラーなサイトから拡散されていたAndroid.Toorchファミリーに属するトロイの木馬があります。このマルウェアは様々なアプリケーションに埋め込まれた攻撃的な広告モジュールによってダウンロードされ、起動されるとルート権限の取得を試み、コンポーネントの1つをシステムディレクトリ内にインストールします。サイバー犯罪者からのコマンドに従って様々なプロラムをユーザーに気付づかれずにダウンロード・インストール・削除する機能も備えています。この脅威に関する詳細についてはこちらの記事をご覧ください。

また別のトロイの木馬Android.Backdoor.176.originはRoot Masterユーティリティの改変されたバージョンを使用してルート権限の取得を試み、成功すると悪意のあるモジュールを複数システムディレクトリ内にコピーします。これにより、サイバー犯罪者からのコマンドに従ってアプリケーションをインストール・削除することが可能になります。また、Android.Backdoor.176.originは感染したデバイスに関する情報をサーバーへ送信し、送受信する通話やメッセージをモニタリングする機能を備えています。

続けて、Android.Backdoor.176.originの新たな亜種であるAndroid.Backdoor.196.originが発見されました。Android.Backdoor.176.originと同様に、Android.Backdoor.196.originもまたルート権限の取得を試みます。成功すると、2番目のコンポーネントを起動させますが、このコンポーネントは亜種の種類によってリモートサーバーからダウンロードされるか、またはトロイの木馬のボディから抽出されて復号化されます。Dr.Web for AndroidによってAdware.Xinyin.1.originとして検出されるこのモジュールが、あらゆる悪意のある動作を実行しますが、中でも特に様々なプログラムをダウンロード・インストール、テキストメッセージを送信、送受信する通話やメッセージをモニタリングすることができます。

ルート権限の取得を試みる、また別のAndroid向けトロイの木馬であるAndroid.Backdoor.273.originはBrain Testと呼ばれる無害なアプリケーションを装ってGoogle Play上で拡散されていました。このトロイの木馬はサーバーから複数のエクスプロイトをダウンロードし、それらを実行してルート権限の取得を試みます。取得に成功すると、2つ目の悪意のあるコンポーネントをサーバーから受け取り、システムフォルダ内にインストールします。このコンポーネントはサイバー犯罪者のコマンドに応じて感染したデバイス上に別のマルウェアを密かにダウンロード、インストールします。さらに、可能な限り長くデバイス上に残るために、互いの整合性を定期的に確認する2つの悪意のあるコンポーネントを追加でインストールします。そのうちの1つ(またはAndroid.Backdoor.273.origin)が削除された場合、必要なファイルをダウンロードし、再度デバイスを感染させます。

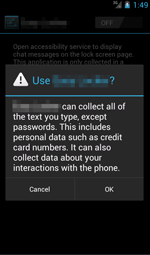

Android.DownLoader.244.originと名付けられた別のトロイの木馬もまた、Androidユーザーにとって非常に危険な脅威です。Androidを標的とした他の多くの悪意のあるアプリケーションと同様、モバイルデバイス向けのソフトウェアを配信するwebサイトから拡散され、元々は無害なゲームやアプリケーション内に埋め込まれていました。Android.DownLoader.244.originを含んだプログラムが起動されると、トロイの木馬はアクセシビリティ機能を有効にするようユーザーに対して要求します。ユーザーが指示に従ってしまうと、トロイの木馬が全てのシステムイベントを監視し、サイバー犯罪者によって指定された様々なアプリケーションをユーザーの承諾なしにインストールすることが可能になります。その後、トロイの木馬はC&Cサーバーから受け取ったコマンドに応じて様々なプログラムをシステムフォルダ内にダウンロード・インストールするためにルート権限の取得を試みます。

ファームウェアトロイの木馬

2015年には、ファームウェアトロイの木馬が重要な問題として再浮上してきました。これらのマルウェアはモバイルデバイスユーザーに気づかれないことが多いため、深刻な脅威となっています。これらの隠れたプログラムが検出された場合であっても、削除を行うためにユーザーはルート権限を取得するか、またはOSを再インストールする必要があり、作業は困難を極めます。また、サードパーティ製ファームウェアにトロイの木馬が組み込まれているといったケースも確認されています。

2015年1月に検出されたAndroid.CaPson.1は、そのような悪意のあるプログラムの1つでした。このマルウェアはAndroidプラットフォームの様々なイメージ内に埋め込まれ、SMSメッセージを送信・傍受し、Webページを開き、感染したデバイスに関する情報をリモートサーバーへ送信し、別のプログラムをダウンロードします。

9月の後半には、Oysters T104 HVi 3Gタブレット上にプリインストールされたトロイの木馬Android.Backdoor.114.originがDoctor Webセキュリティリサーチャーによって発見されました。このマルウェアはC&Cサーバーからのコマンドに応じてアプリケーションをダウンロード、インストール、削除することができるほか、感染したデバイスに関する情報をC&Cサーバーへ送信する機能を備えています。また、このトロイの木馬は無効になっているオプションを有効化することで、信頼できないソースからのアプリケーションのインストールを可能にします。この脅威に関する詳細についてはこちらの記事をご覧ください。

2015年10月には、プリインストールされたAndroid.Cooee.1トロイの木馬が複数のモバイルデバイス上で検出されました。このトロイの木馬は起動されるアプリケーション(Androidグラフィカルシェル)内に組み込まれ、広告を表示するよう設計されていました。また、追加の広告パッケージのみでなく悪意のあるものを含むその他のアプリケーションをダウンロード・起動する機能を備えています。

広告モジュール

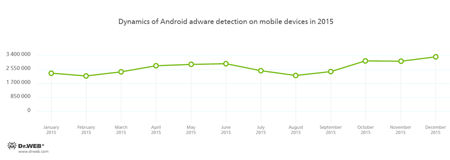

フリーのAndroidアプリケーション開発者は、組み込まれた広告モジュールから収益を得ています。しかしながら、不誠実な開発者やウイルス開発者は、迷惑な広告を表示させ、機密情報を盗み、その他悪意のある動作を実行するような攻撃的な広告モジュールを使用することが少なくありません。この傾向は2015年も続いています。以下のグラフは2015年にモバイルデバイス上で検出されたAndroidアドウェア数の推移を表しています。

1月にはAdware.HideIcon.1.origin広告プラグインの組み込まれたアプリケーションがGoogle Play上で発見されています。このモジュールはモバイルデバイスのステータスバーにアップデート通知を表示させ、重要な「ファイル」のダウンロードプロセスを模倣します。このファイルが開かれると、ユーザーを別のWebサイトへとリダレクトします。また、別のアプリケーションを起動することで、Adware.HideIcon.1.originは広告をフル画面で表示させることが可能になります。

2月には、アプリケーション内に組み込まれたAdware.MobiDash.1.origin広告モジュールが発見されました。このアプリケーションは合計で数百万回ダウンロードされています。感染させたデバイス画面のロックが解除される度にAdware.MobiDash.1.originは様々な広告を含んだWebページをブラウザ上にロードし、疑わしいメッセージのほか、更新やアプリケーションのインストールを促す通知を表示させます。また、その他の広告やメッセージをステータスバーに表示させたり、OSインターフェースや動作中のアプリケーションの前面に広告を表示させることができます。Adware.MobiDash.1.originの持つ特殊な機能として、インストール後すぐに悪意のある動作を開始するのではなく、一定の期間が過ぎるのを待つという点があげられます。この十分な長さの期間が、迷惑な通知や広告の元となるアプリケーションがユーザーによって特定される可能性を低くしています。

4月にはAdware.MobiDash.1.originの新たな亜種であるAdware.MobiDash.2.origin がGoogle Play上で発見されました。このアプリケーションは合計で2,500,000万回を超えてダウンロードされています。この脅威に関する詳細についてはこちらの記事をご覧ください。

2月には、Androidを標的とする、また別の攻撃的な広告モジュールが複数登場しました。そのうちの1つであるAdware.HiddenAds.1は、悪意のあるアプリケーションによってモバイルデバイス上にインストールされます。アイコンやGUIを持たず、ユーザーに気づかれず密かに動作し、ステータスバーに様々な広告を表示させます。Adware.Adstoken.1.originはアプリケーション内に組み込まれ、広告のほかステータスバーにメッセージを表示させ、ブラウザ上に広告入りのWebページを開きます。2015年の終わりには、Android.Spy.510トロイの木馬によって拡散される広告プラグインが発見され、Adware.AnonyPlayer.1.originとしてDr.Webウイルスデータベースに追加されました。この悪意のあるプログラムは実行中のアプリケーションの前面に広告を表示させます。その結果ユーザーは、迷惑な広告を表示させているのは起動したアプリケーションであると考えてしまうのです。

バンキングトロイの木馬

モバイルバンキングアカウントのログインおよびパスワードを盗み、ユーザーのアカウントからサイバー犯罪者のアカウントへと密かに送金を行うトロイの木馬は、引き続きAndroidデバイスユーザーを脅かしています。Dr.Webウイルスデータベースに追加されたシグネチャ数の推移から、2015年もそのようなプログラムによる攻撃が続いていることが明らかになっています。Dr.Web Anti-virus for Androidによって検出されたバンキングトロイの木馬による感染件数は過去12カ月で1,400,000件となっています。それらバンキングトロイの木馬には、よく知られたAndroid.BankBotファミリーやAndroid.Bankerファミリーに属するものなどが含まれています。

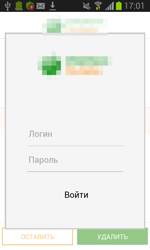

2015年には、Android.ZBotファミリーに属する新たなバンキングトロイの木馬が多数検出されました。これらの危険なトロイの木馬はユーザーのアカウントからサイバー犯罪者のアカウントへと密かに送金を行うのみでなく、動作中のアプリケーションの前面に偽のダイアログや入力フォーム(通常は、モバイルバンキングサービスのログインおよびパスワードを入力させるもの)を表示させることができます。

ユーザーはダイアログが正規アプリケーションのものであると考え、情報を入力してしまいます。ユーザーのログインおよびパスワードを取得したトロイの木馬は、それらをサイバー犯罪者のサーバーへ送信し、それによりサイバー犯罪者はユーザーのバンクアカウントに対する完全なコントロールを掌握します。

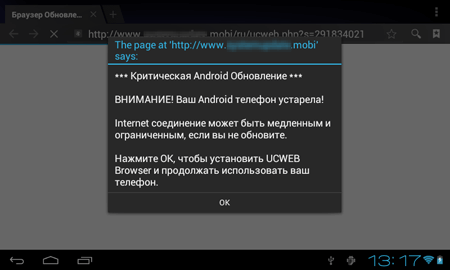

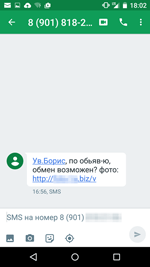

多くの場合、バンキングトロイの木馬は、そのダウンロードリンクを含んだSMSの大量送信によって拡散されています。リンクを開いてしまったユーザーは、便利なアプリケーションを装ったマルウェアを拡散する詐欺サイトやインターネットリソースから自動的にトロイの木馬をダウンロードするサイトへとリダレクトされます。ロシアではMMSメッセージが送信され、メッセージ内に含まれたリンクを開いてしまったユーザーはポピュラーなモバイルサービスプロバイダのものを模倣した偽のサイトへと誘導されていました。Android.SmsBotファミリーに属するAndroid.SmsBot.269.originおよびAndroid.SmsBot.291.originなどのトロイの木馬は、これらの方法によって拡散されています。

被害者が広告で売りに出しているアイテムを購入したいとする人物からのものを装った、偽のメッセージが使用されていたケースもあります。

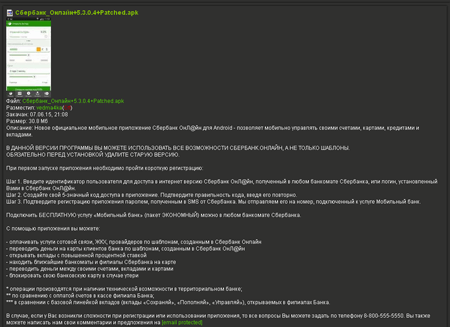

バンキングトロイの木馬の拡散には、トロイの木馬のダウンロードリンクを含んだ望まないSMSメッセージの配信のほか、様々な方法が用いられています。6月に発見された悪意のあるプログラムAndroid.BankBot.65.originはオンラインバンキングアプリケーションに組み込まれ、そのアプリケーションのアップデートを装ってポピュラーなソフトウェア配信サイトから拡散されていました。このプログラムは正規バージョンと全く同じ機能を備えているため、ユーザーはマルウェアをダウンロードしてしまったことに気がつかず、それにより個人情報を危険にさらしてしまいます。Android.BankBot.65.originはサイバー犯罪者からのコマンドに従ってSMSメッセージを送信・傍受する機能を備えているため、被害者のアカウントから犯罪者のアカウントへ送金するSMSコマンドを送信することで、または認証コードを含んだメッセージを横取りすることでユーザーのバンクアカウントから金銭を盗むことができます。また、犯罪者は指定したメッセージを含んだ様々なSMSメッセージを表示させることで、その他の詐欺行為を行うことが可能です。

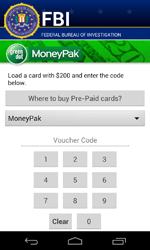

Androidランサムウェア

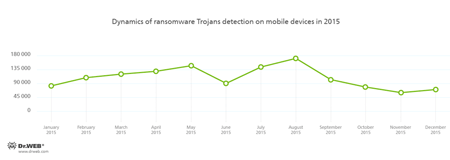

2015年には、ランサムウェアトロイの木馬がAndroidユーザーを脅かしました。これら悪意のあるアプリケーションは2015年を通して1,300,000件以上検出されています。

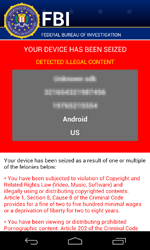

これらのプログラムは通常、感染させたモバイルデバイスをロックし、解除するために金銭を要求しますが、さらに危険な亜種も発見されています。中でも特に2月に検出されたAndroid.Locker.71.originはアクセス可能な全てのファイルを暗号化し、デバイスをロックした上で身代金として200ドルを請求します。ファイルは各デバイスごとに固有の暗号化キーを用いて暗号化されているため、データの復号化はほとんど不可能となっています。

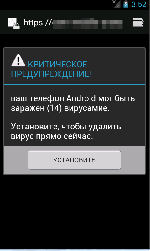

2015年9月には、感染させたモバイルデバイスをロックし、ロック解除パスワードを設定するAndroidランサムウェアが検出されました。この手法は決して新しいものではなく、これまでもサイバー犯罪者によって使用されてきたものですが、このような機能を備えたAndroidランサムウェアが検出されることは現在でも比較的珍しいと言えます。Android.Locker.148.originとしてDr.Webウイルスデータベースに追加されたこのランサムウェアプログラムは、起動されると管理者権限の取得を試みます。そのために、アップデートをインストールするよう促す通知メッセージを標準的システムダイアログの前面に表示させますが、ユーザーがインストールに同意することでトロイの木馬に管理者権限が与えられるようになっています。権限を取得したトロイの木馬はデバイスをロックしてロック解除パスワードを設定し、身代金を要求します。

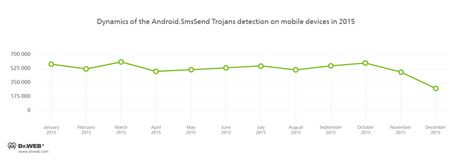

SMSトロイの木馬

高額な番号に対してテキストメッセージを送信し、ユーザーを有料サービスに登録するSMSトロイの木馬は、未だサイバー犯罪者によって用いられる手法の上位を占めているものの、次第にその地位を別の悪意のあるプログラムに明け渡しつつあります。これらトロイの木馬の検出数は2015年の終わりまでに6,000,000件を超えていますが、次第に減少傾向にあることが確認されています。

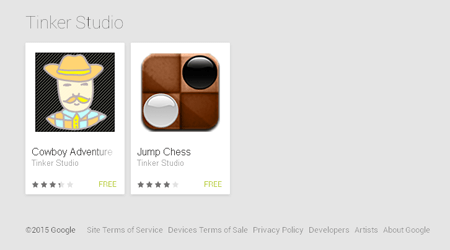

Google Playから拡散されるトロイの木馬

Google Playは信頼のおける公式のAndroidソフトウェア配信サイトですが、時としてトロイの木馬の含まれたアプリケーションが発見されることがあります。2015年も例外ではありません。7月には無害なゲームに組み込まれたAndroid.Spy.134 およびAndroid.Spy.135トロイの木馬がDoctor Webセキュリティリサーチャーによって発見されています。これらトロイの木馬は偽のFacebook認証フォームを表示させることでユーザーにログインおよびパスワード情報を入力させます。入手した情報は犯罪者のリモートサーバーへと送信され、被害者のFacebookアドレス帳に登録されたユーザーには改変されたゲームをダウンロードするよう勧める「友人」からのメッセージが送信されます。この手法により、サイバー犯罪者はトロイの木馬の大規模な拡散に成功しています。Android.Spy.134 およびAndroid.Spy.135 は削除されるまでの間にGoogle Playから50万回以上もダウンロードされています。

7月の末には、また別のトロイの木馬 Android.DownLoader.171.origin がGoogle Play上で発見されています。この悪意のあるアプリケーションはAndroidデバイス上に別のプログラムをダウンロード・インストールするほか、サイバー犯罪者から受け取ったコマンドに従って、デバイス上にインストールされているソフトウェアを削除することができます。そのほか、ステータスバーに広告を表示させる機能も備えています。このトロイの木馬は削除されるまでの間にGoogle Playから10万回以上ダウンロードされています。ただし、Android.DownLoader.171.originはその他のインターネットリソースからも拡散されており、それらを含めたダウンロード回数は合計で1500万を超えています。この脅威に関する詳細についてはこちらの記事をご覧ください。

2015年9月にはゲーム内に組み込まれた Android.MKcap.1.originがGoogle Play上で発見されています。このトロイの木馬は様々な有料コンテンツを自動的にユーザーに購読させる目的で使用されています。その手順として、 Android.MKcap.1.originはCAPTCHA画像を認識し、認証コードを含んだSMSメッセージを横取りして処理します。

9月の末には新たな危険なトロイの木馬Android.MulDrop.67がGoogle Play上で発見されました。Android.MulDrop.67は起動されると、そのボディからダウンローダ型トロイの木馬を抽出し、デバイス上へのインストールを試みます。このトロイの木馬の主な目的は広告を表示させ、別のトロイの木馬をダウンロード、インストールするというものです。

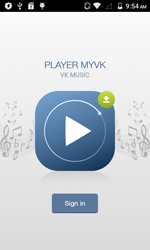

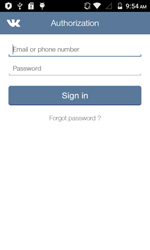

10月にはGoogle Play上でAndroid.PWS.3トロイの木馬が検出されました。このトロイの木馬はVK musicを聴くための無害なオーディオプレーヤーを装って拡散され、偽の認証画面を表示させることで、VKアカウントにログインするようユーザーを誘導します。ユーザーがログインおよびパスワードを入力すると、それらがサイバー犯罪者に対して送信されます。

iOSを標的とするトロイの木馬

Androidモバイルデバイスと異なり、iOSデバイスは長い間犯罪者の目を逃れてきました。しかしながら、2014年以降、iOSを標的とする新たな悪意のあるアプリケーションや望まないアプリケーションの検出数は次第に増加し、その傾向は2015年も続きました。

8月、改変されたアプリケーション内に組み込まれて拡散され、脱獄したAppleデバイスを感染させる悪意のあるプログラムIPhoneOS.BackDoor.KeyRaiderがDr.Webウイルスデータベースに追加されました。IPhoneOS.BackDoor.KeyRaiderは感染させたデバイスから機密情報を盗み、サーバーへと送信します。

9月には、iOSを狙う危険なトロイの木馬IPhoneOS.Trojan.XcodeGhostがApp Store内で発見されました。サイバー犯罪者はXcode と呼ばれるAppleの公式デベロッパーツールを改変し、正規ソフトウェアの開発者に偽のツールスイートを提供することでストアのセキュリティシステムをくぐり抜けています。その結果、アプリケーションには、改変されたバージョンによって悪意のあるコードがアセンブリの段階で挿入されます。こうして、「感染」させた本来は無害なゲームやアプリケーションがAppleの厳格な検閲をすり抜けApp Store内に侵入します。IPhoneOS.Trojan.XcodeGhostの主な目的は、フィッシング攻撃を実行するための偽のダイアログを表示させ、サイバー犯罪者によって指定されたリンクを開き、さらにクリップボード履歴からパスワードを盗むというものです。そのほか、感染させたデバイスに関する情報を収集し、C&Cサーバーへ送信します。11月には同様の機能を持ったIPhoneOS.Trojan.XcodeGhostの亜種の1つがDoctor Webスペシャリストによって発見されています。

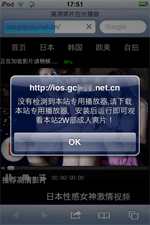

10月には、iOSを標的とするまた別のトロイの木馬が発見され、IPhoneOS.Trojan.YiSpecter.2と名付けられました。このプログラムは無害なアプリケーションを装い、主に中国のユーザーの間で拡散されていました。サイバー犯罪者はこの悪意のあるプログラムを拡散するために、企業によって用いられる配信手法を使用しています。ユーザーがApp Store以外のソースからアプリケーションをインストールすることを可能にするこの方法によって、IPhoneOS.Trojan.YiSpecter.2は脱獄しているいないにかかわらずあらゆるスマートフォンやタブレット上にインストールされます。このトロイの木馬は追加の悪意のあるモジュールをインストールし、広告を表示させ、サイバー犯罪者から受け取ったコマンドに従ってアプリケーションを削除してそれらを偽のバージョンと置き換えます。

2015年の終わりにはIPhoneOS.Trojan.TinyVが登場しました。この悪意のあるプログラムは改変された無害なアプリケーションを介して拡散され、ユーザーがモバイルソフトウェアに関するWebサイトを訪問した際にデバイス上にダウンロードされていました。IPhoneOS.Trojan.TinyVは脱獄したiOSデバイス上にインストールされ、サーバーから受け取ったコマンドに従って様々なソフトウェアを密かにダウンロード・インストールするほか、hostsファイルを書き換えます。その結果、ユーザーは推奨されないWebサイトへとリダレクトされます。

2015年には、トロイの木馬に加え、脱獄したiOSデバイスを感染させるアドウェアであるAdware.Muda.1も発見されています。このアドウェアは起動されたアプリケーションの前面およびステータスバー上に広告を表示させ、ユーザーに気づかれずにソフトウェアをダウンロードします。

今後の予測

2015年の状況から、Androidデバイスに対するサイバー犯罪者の関心は未だ衰えていないということが分かります。可能な限り多くの収益を得るというその目的も依然として変わりません。その結果、多数の悪意のあるプログラムがユーザーを脅かすことになります。

2015年には、Androidデバイス上でルート権限の取得を試みるトロイの木馬が多く拡散されました。この傾向は2016年も続くものと考えられます。また、ファームウェア内に組み込まれて拡散されるマルウェアの新たなバージョンが登場する可能性もあります。

ユーザーのバンクアカウントから金銭を盗むために特化された機能を備えたバンキングトロイの木馬の新たな登場が予測されます。

さらに、アプリケーション内に組み込まれて拡散される攻撃的な広告モジュールも増加すると考えられます。

iOS デバイスに対するウイルス開発者の関心が日増しに高まっていることから、2016年にはAppleデバイスユーザーもまた攻撃の増加に備える必要があります。Appleスマートフォンやタブレットを標的とした新たな攻撃が発生する可能性があります。IPhoneOS.Trojan.XcodeGhostおよびIPhoneOS.Trojan.YiSpecter.2のようなトロイの木馬によって、脱獄していないiOSデバイスであっても感染の危険性があるということが証明されています。改変していないAppleデバイスのユーザーも十分に警戒する必要があります。