2015年11月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年11月30日

株式会社Doctor Web Pacific

Linux.Encoder.1はWordPressやMagento、その他のコンテンツマネジメントシステムを用いて作成されたLinuxサーバー上のwebサイトを主な標的として拡散され、約3,000のWebサイトがこのランサムウェアに感染しています。そのほか、Windowsコンピューターへのリモートアクセス機能を持った悪意のあるプログラムが検出されています。

2015年11月、最も注目を集めたのはLinuxシステムを標的とした暗号化ランサムウェア Linux.Encoder.1 の拡散です。この Linux.Encoder.1 はLinuxユーザーを脅かす初のエンコーダーというわけではありません。Doctor WebではSynology NASサーバー上に保存されたファイルを暗号化する Trojan.Encoder.737 について2014年8月に報告しています。また、 Linux.Encoder.1 が拡散される以前に、このマルウェアの少なくとも2つの亜種が発見されています。しかしながら、悪意のある活動が最も広く拡散されたエンコーダーは、この Linux.Encoder.1 でした。Googleデータによると、世界中で3,000を超えるサイトが Linux.Encoder.1 によって感染しています。

11月の主な傾向

- 危険な Linux.Encoder.1 によって3,000を超えるWebサイトが感染

- 感染したコンピューターに不正アクセスするマルウェアの拡散

- Microsoft WindowsおよびAndroid向けの新たなマルウェアの登場

11月の脅威

Linux.Encoder.1 はWordPressやMagentoなどのコンテンツマネジメントシステム(CMS:content management systems)を用いて作成されたLinuxサーバー上のWebサイトを主な標的として拡散され、攻撃には未知の脆弱性が悪用されていました。エキスパートは、このエンコーダはwww-dataの権限で動作するため(Apacheと同じ権限で動作していることになります)ルート権限を必要としていないと指摘しています。Google検索エンジンの該当するクエリを使用して得た情報から2015年11月12日の時点で既に2,000を超えるWebサイトが Linux.Encoder.1 に感染していると考えられ、その数字は増加を続け11月24日の時点で3,000を超えています。

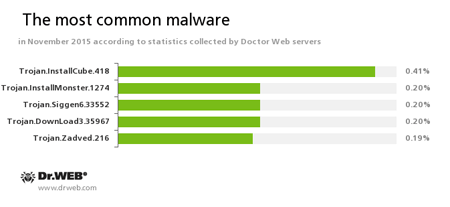

Linux.Encoder.1 は予めCMS内に置かれたシェルスクリプトを使用してサーバー上で起動します。このスクリプトを使用してハッカーはサーバー上にまた別のファイルを置きますが、実際にはこのファイルが Linux.Encoder.1 のドロッパーです。ドロッパーはサイバー犯罪者からのコマンドに従ってOSのアーキテクチャを特定し(32ビット版か64ビット版か)、それに応じた暗号化ランサムウェアのコピーを自身のボディから抽出して実行させた後、自身を削除します。サーバー上で起動されると、トロイの木馬は書き込み権限を持ったディレクトリ内にある全てのファイルを暗号化します。その後、復号化の手順とサイバー犯罪者からの要求を含んだ README_FOR_DECRYPT.txt ファイルをサーバーディスク上に置きます。このトロイの木馬がさらに高い権限を獲得した場合、その悪意のある動作の対象となるのはWebサーバーディレクトリのみに留まりません。

Webサイトが Linux.Encoder.1 に感染してしまう理由は複数考えられます。管理者によるサイトの設定が正しくないこと、CMSのセキュリティアップデートをタイムリーに実行していないこと、古いバージョンのCMSやハッキングされたWordPressまたはMagentoモジュールを使用していることなどです。

Linux.Encoder.1 のコードには複数の重大な欠陥があるため、このトロイの木馬によって暗号化されてしまったデータは復号化することが可能です。この脅威に関する詳細についてはこちらの記事をご覧ください。

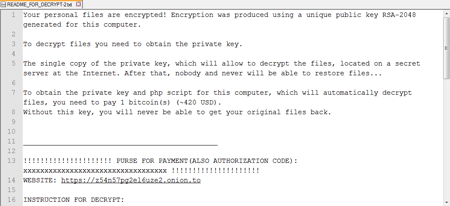

Dr.Web CureIt!による統計

Trojan.Crossrider1.42770、Trojan.Crossrider1.50845

様々な広告を表示するよう設計されたトロイの木馬です。Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

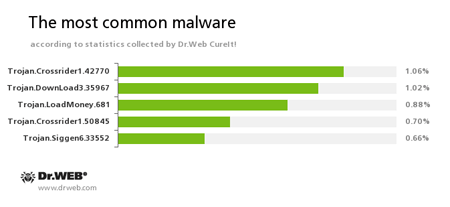

Dr.Webの統計サーバーによる統計

Trojan.InstallCube

ユーザーのコンピューター上に望まないアプリケーションをインストールするよう設計されたダウンローダプログラムのファミリーです。Trojan.Installmonster

アフィリエイトプログラムinstallmonsterを使って設計されたマルウェアのファミリーです。感染させたコンピュータ上に様々な望ましくないプログラムをダウンロード・インストールします。Trojan.Siggen6.33552

感染させたコンピューター上に別の危険なマルウェアをインストールするよう設計された悪意のあるプログラムです。Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。

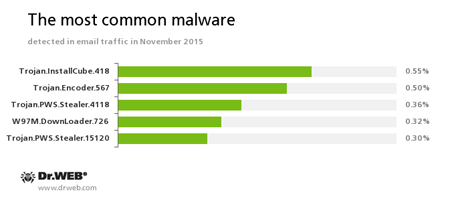

メールトラフィック内で検出された脅威の統計

Trojan.InstallCube

ユーザーのコンピューター上に望まないアプリケーションをインストールするよう設計されたダウンローダプログラムのファミリーです。Trojan.Encoder.567

ファイルを暗号化し、データを復元するために身代金を要求する暗号化ランサムウェアトロイの木馬ファミリーに属する悪意のあるプログラムです。このプログラムは.jpg、 .jpeg、 .doc、 .docx、 .xls、 xlsx、 .dbf、 .1cd、 .psd、 .dwg、 .xml、 .zip、 .rar、 .db3、 .pdf、 .rtf、 .7z、 .kwm、 .arj、 .xlsm、 .key、 .cer、 .accdb、 .odt、 .ppt、 .mdb、 .dt、 .gsf、 .ppsx、 .pptxなどのファイルを暗号化します。Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。W97M.DownLoader.726

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

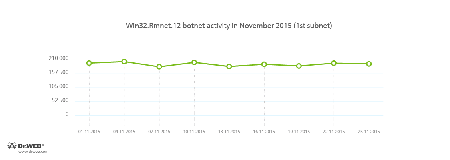

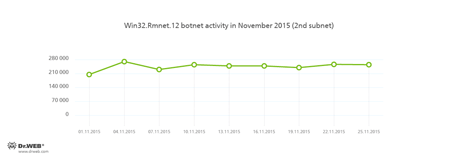

ボットネット

Doctor Webでは、活動を続ける複数のボットネットについて監視を続けています。以下のグラフは、ファイルインフェクター Win32.Rmnet.12 を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

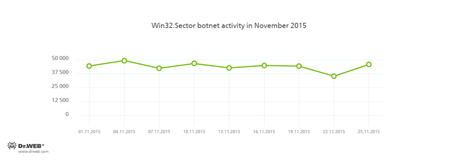

ファイルインフェクター Win32.Sector に感染したシステムで構成されるボットネットも未だ活動を続けています。以下のグラフはその拡大推移を表しています。

Win32.Sector は以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む。

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

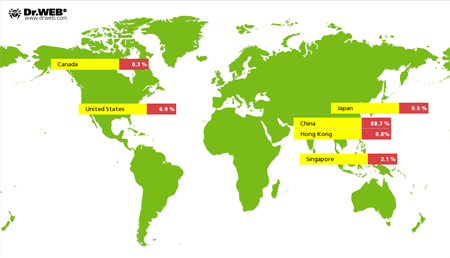

様々なインターネットリソースに対する Linux.BackDoor.Gates.5 を使用したDDoS攻撃は11月も減少を続けています。攻撃されたIPアドレスの数は10月に比べて27.9%少ない3,641件となっています。国別では中国が最も多く、ついで米国となっています。以下の図は攻撃の国別分布を表しています:

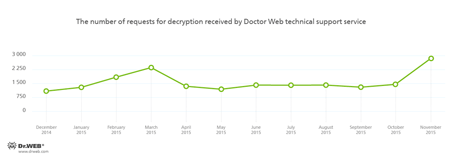

暗号化ランサムウェア

2015年11月に最も多く検出されたランサムウェア

Doctor Webテクニカルサポートにはロシアのユーザーだけでなく、ロシア国外のユーザーからも多くの復号化リクエストが寄せられています。11月には Linux.Encoder.1 による被害を受けたWebサイト所有者からの復号化リクエストがありました。 Linux.Encoder.1 によって暗号化されたファイルを復号化するための一般的なユーティリティでは、感染したサーバー上からシェルスクリプトを削除することができません。そのため、 Linux.Encoder.1 はそのシェルスクリプトを使用してシステムを再感染させることが可能です。Doctor Webテクニカルサポートではシステムから悪意のあるプログラムを全て削除することで、残ったスクリプトを使用した攻撃からシステムを防御します。

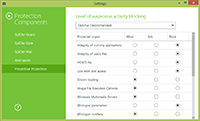

Dr.Web Security Space 10.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| 予防的保護 | データ損失防止 |

|---|---|

|  |

Linux

Linuxユーザーを脅かすエンコーダーは Linux.Encoder.1 だけではありません。 Linux.Encoder.1 が拡散される以前に、このマルウェアの亜種が少なくとも2つ発見されています。しかしながら、これらの亜種は長い間セキュリティーリサーチャーの目を逃れていました。

中でも特に、 Linux.Encoder.2 と名付けられた亜種は Linux.Encoder.1 とは異なる擬似乱数ジェネレータを用い、OpenSSLライブラリ( Linux.Encoder.1 ではPolarSSL)を使用してファイルを暗号化します。暗号化はAES-OFB-128モードで行われ、コンテキストは128バイトごとに(8 AESブロックごと)再初期化されます。さらに、 Linux.Encoder.2 では動作に大きな変更が加えられています。この脅威に関する詳細についてはこちらの記事をご覧ください。

また11月には、特別な辞書を用いてログインとパスワードのあらゆる組み合わせを試すことでパスワードを割り出し(ブルートフォース攻撃)、様々なデバイスに対して不正アクセスを行うLinux.Sshcrack.1が検出されました。

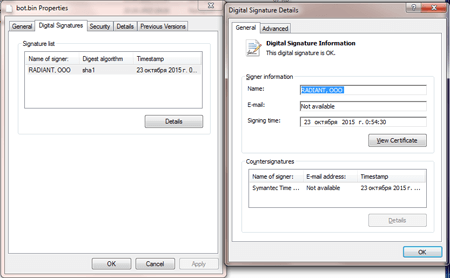

その他の悪意のあるアプリケーション

11月の半ば、RTFドキュメントを装った悪意のあるプログラムのパックが拡散され、 BackDoor.RatPack と名付けられました。ドキュメントが開かれると悪意のあるファイルが復号化され、被害者のコンピューター上に保存されます。このファイルは実際にはインストーラであり、有効なデジタル署名を持っているという点に注意する必要があります( BackDoor.RatPack に含まれるほぼ全てのファイルがデジタル署名を持っています)。

起動されると、インストーラはシステムをスキャンして仮想マシン、モニタリングプログラム、デバッガを検索し、続けてロシアの複数の金融機関のオンラインバンキングアプリケーションを検索します。インストーラのペイロードは正規のシェアウェアであるRemote Office Managerを改変したもので、異なる構成設定を持った少なくとも3つのバージョンがDoctor Webのセキュリティリサーチャーによって確認されています。複数のシステム機能を盗み取ることで、この悪意のあるプログラムはツールのショートカットをWindowsタスクバーの通知領域に隠し、ユーザーがプログラムの存在に気がつかないようにします。サイバー犯罪者の目的は BackDoor.RatPack を使用することで感染したコンピューターをリモートで操作し、オンラインバンキング情報やその他の機密データを盗むことであると推測されます。この脅威に関する詳細についてはこちらの記事をご覧ください。

危険なWebサイト

2015年11月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は670,545件となっています。

| 2015年10月 | 2015年11月 | 推移 |

|---|---|---|

| + 264,970 | + 670,545 | + 153 % |

Androidを脅かす悪意のある、または望まないソフトウェア

11月はモバイルデバイスユーザーにとって比較的落ち着いた月となった模様ですが、それでもなおタブレットやスマートフォンを感染させようとするサイバー犯罪者の活動は続いています。ただし、検出された悪意のある、または望まないプログラムは直ちにDr.Webウイルスデータベースに追加されています。11月は特に、トロイの木馬によってインストールされ、ユーザーが起動したアプリケーションの前面に迷惑な広告を表示させるAndroidアドウェアがDoctor Webセキュリティリサーチャーによって検出されました。また、11月を通してランサムウェア、バンキングトロイの木馬、SMSトロイの木馬、およびその他の危険なアプリケーションによるAndroidデバイスに対する攻撃が確認されています。そのほか、iOSデバイスを感染させるトロイの木馬の亜種が登場しました。

中でも特に注目に値するAndroidマルウェアに関するイベントは以下のとおりです:

- 迷惑な広告を表示させるAndroidアドウェアの活動

- iOSを標的とする危険なトロイの木馬の新たな亜種を検出

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。