Dr.Web Security Space for Androidはルートキットを削除します

ウイルスアラート | 全てのニュース | ウイルスデータベース

2015年11月18日

株式会社Doctor Web Pacific

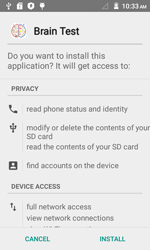

Android OSの保護メカニズムの1つに、そのインストールルーチンがあります。これは、ユーザーがプログラムについて(プログラムがアクセスする機能を含む)知り、インストールを承諾して初めてインストールが行われるというものです。そのため、ウイルス開発者はトロイの木馬に様々なルートエクスプロイトを組み込み、攻撃対象となるモバイルデバイス上で悪意のある動作を実行するための上限のない権限を取得することができるようにすることで、この制限をくぐり抜けようとしています。2011年にはプログラムの脆弱性を悪用することでシステム権限を取得し、ユーザーの承諾なしにソフトウェアのインストールや削除を実行するAndroidマルウェアが既に登場しています。中でも特に、Android.DreamExploidやAndroid.Gongfuなどのトロイの木馬は、改変されたプログラム内に潜んで拡散されていました。

ただし、このようなプログラムが用いられることは稀で、サイバー犯罪者はよりシンプルなソフトウェアを好んで使用していました。しかしながら、2015年、ルートキットの新たな波の到来がDoctor Webセキュリティリサーチャーによって確認されました。さらに、これまではアプリケーションを密かにインストールすることでアフィリエイトプログラムから報酬を得ることを目的にそれらのプログラムを使用していたサイバー犯罪者が、今ではマルウェアをAndroidシステムフォルダ内に直接埋め込むようになってきています。つまりサイバー犯罪者は、システム内に隠れ、インストールに使用された悪意のあるプログラムが削除された後でさえも動作を続けるルートキットでモバイルデバイスを感染させようとしているのです。

そのようなトロイの木馬はシステム領域内に侵入すると権限を昇格させ、その結果、サイバー犯罪者は感染したデバイスとそのデバイス上に保存された情報に対する完全なコントロールを掌握します。セキュリティリサーチャーにとって未知であるそのようなアプリケーションを検出することは比較的困難であり、通常のAndroidマルウェアに比べて時間がかかる場合があります。

システムフォルダ内でAndroidルートキットの検出に成功した場合であっても、その削除には数々のリスクが伴います。多くの場合、そのようなプログラムによってソフトウェア環境が大きく改変されて(特に、デバイスの正常な動作に必要なオリジナルのアプリケーションを悪意のあるアプリケーションに置き換えることができます)いるため、ユーザーが削除を試みた際にデバイスが破損しまうことがあります。ただし、その場合にデバイスを復活させることは比較的簡単です。元のファームウェアを再インストールするだけでいいのですが、システム領域からトロイの木馬を削除することはほとんど不可能であるという理由から、新しいデバイスの購入を推奨するアンチウイルスベンダーもあります。

実際には、Androidルートキットを削除することは可能です。Doctor Webのスペシャリストは、そのような悪意のあるアプリケーションを全て徹底的に解析し、マルウェアがシステムフォルダ内で検出されたあらゆるケースを慎重に分析しました。こうして、トロイの木馬を削除してもAndroidデバイスの動作に影響を与えないような修復アルゴリズムが開発され、Dr.Web Security Space for Androidのウイルスデータベースに追加されました。このプロセスは非常に時間のかかるものであるにも関わらず、システム領域から削除されるトロイの木馬の数は日に日に増加しています。これらの機能は10月19日に行われたアップデートによって追加されているため、Dr.Webユーザーは1カ月の間に何百もの様々なAndroidルートキット亜種の削除に成功しています。ユーザーがアンチウイルスにルート権限を与えるだけで、このようなトロイの木馬の削除が可能になります。

2015年、ルート権限を取得して別のマルウェアを密かにシステムフォルダ内にインストールする悪意のあるアプリケーションが多数、セキュリティリサーチャーによって発見されました。4月にはAndroid.Toorchファミリーに属するトロイの木馬が登場しました。そのうちの1つはトーチアプリケーションを装い、ソフトウェアをダウンロードするためのポピュラーな中国のサイトから拡散されていました。そのほか、このマルウェアは様々なアプリケーションに埋め込まれた攻撃的な広告モジュールによってもダウンロードされます。起動されるとルート権限の取得を試み、自身のコンポーネントの1つをシステムディレクトリ/system/appにインストールし、そして別の悪意のあるモジュールを起動させます。このマルウェアは犯罪者のコマンドに従ってアプリケーションを密かにダウンロード、インストールまたは削除することができます。

Android.Backdoor.176.originはルート権限の取得を試みるまた別の悪意のあるプログラムで、サイバー犯罪者によって改変されたゲームやアプリケーションを介して拡散されていました。起動されると、Android.Backdoor.176.originは感染させたデバイスに関する情報をC&Cサーバーへ送信し、複数のシステムイベントリスナーを登録します。イベントリスナーは中でも特にOSローディング、ユーザーのスクリーン操作、動作中のアプリケーションなどを監視します。デバイスが起動されると、悪意のあるプログラムはRoot Masterの改変されたバージョンをインターネットからダウンロードし、それを使用してルート権限の取得を試みます。成功すると.rt_bridgeファイル(Android.Rootkit.1)および.rt_daemonファイル(Android.Rootkit.2)の2つのELF実行ファイルを/system/xbinフォルダにコピーします。これらのファイルは、UNIXの類似システム上でユーザーがルート(管理者)権限を取得することを可能にするSUユーティリティと同じ機能を持っています。

Android.Rootkit.1は、起動されると自身がAndroid.Backdoor.176.originのプロセスによって実行されているかどうかを確認し、そうであった場合はルートターミナルを立ち上げます。次にAndroid.Backdoor.176.originがchattrユーティリティをインターネットからダウンロードし、それを使用してターミナル経由で自身のAPKファイルにimmutable属性とappend only属性を付加します。その結果、ユーザーがトロイの木馬を削除した場合であっても、システムが再起動されると同時にAndroid.Backdoor.176.originが再インストールされ、モバイルデバイスを再度感染させます。

このプログラムの主な目的は、C&Cから受け取ったコマンドに応じてアプリケーションを密かにインストール、または削除することです。さらに、感染したデバイスに関する詳細な情報をサイバー犯罪者に送信し、受信または送信した通話やメッセージを監視します。

セキュリティリサーチャーによって次に発見されたのは、この悪意のあるプログラムの新たな亜種で、Android.Backdoor.196.originと名付けられました。このプログラムは、最初のバージョンと同様に、サイバー犯罪者によって改変されたゲームやアプリケーションを介して拡散されていました。起動されると、こちらも同様にルート権限の取得を試み、自身を削除から守ります。その後、Android.Backdoor.196.originはDexClassLoaderを使用して2目のコンポーネントを起動させます。トロイの木馬の亜種のバージョンによって、この2目のコンポーネントはリモートサーバーからダウンロードされるか、またはトロイの木馬のボディから抽出されて復号化されます。Dr.Web for AndroidによってAdware.Xinyin.1.originとして検出されたこのモジュールが悪意のある動作を実行しますが、中でも特に様々なプログラムのダウンロードやインストール、受信または送信した通話やメッセージの監視を行います。

Android.Backdoor.273.originは、その後セキュリティリサーチャーによって発見されたルート権限の取得を試みる悪意のあるプログラムのうちの1つです。このバックドアはBrain Testと呼ばれるアプリケーション内に埋め込まれ、興味深い機能を備えていました。中でも特に、起動されるとデバイス上のネットワーク接続確立に使用されるドメインのIPアドレスを確認し、Googleのアドレスと一致した場合、トロイの木馬は動作を終了します。このテクニックにより、サイバー犯罪者がGoogle Bouncer をすり抜けることが可能になります。動作の実行が可能であることが確認されると、トロイの木馬はリモートサーバーから4つのエクスプロイトをダウンロードし、それらを実行してルート権限の取得を試みます。取得に成功すると、2つ目の悪意のあるコンポーネントをサーバーから受け取り、システムフォルダ内にインストールします。このコンポーネントはサイバー犯罪者のコマンドに応じて感染したデバイス上に別のマルウェアを密かにダウンロード、インストールします。さらに、可能な限り長くデバイス上に残るために、互いの整合性を定期的に確認する2つの悪意のあるコンポーネントを追加でインストールします。そのうちの1つ(またはAndroid.Backdoor.273.origin)が削除された場合、必要なファイルをダウンロードし、再度デバイスを感染させます。

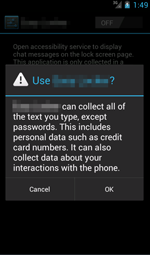

Android.DownLoader.244.originと名付けられた別のトロイの木馬もまた、Androidユーザーにとって非常に危険な脅威です。Androidを標的とした他の多くの悪意のあるアプリケーションと同様、モバイルデバイス向けのソフトウェアを配信するwebサイトから拡散され、元々は無害なゲームやアプリケーション内に埋め込まれていました。Android.DownLoader.244.originを含んだプログラムが起動されると、トロイの木馬はアクセシビリティ機能を有効にするようユーザーに対して要求します。ユーザーが指示に従ってしまうと、トロイの木馬が全てのシステムイベントを監視し、サイバー犯罪者によって指定された様々なアプリケーションをユーザーの承諾なしにインストールすることが可能になります。その後、トロイの木馬はC&Cサーバーから受け取ったコマンドに応じて様々なプログラムをシステムフォルダ内にダウンロード、インストールするためにルート権限の取得を試みます。

しかしながら、ユーザーを脅かすのは、ルート権限を取得して感染したデバイス上で自由に悪意のある動作を実行するこれらのAndroidトロイの木馬だけではありません。ルート権限の取得を要求することはないものの、使用可能であった場合にそれらの権限を悪用する悪意のあるプログラムがあります。例えばAndroid.DownLoader.171.originと名付けられたトロイの木馬はKKBrowserを装ってGoogle Playやその他のインターネットリソースから配信されていました。そのダウンロード回数は合計で1500万回を超えています。このトロイの木馬は犯罪者のコマンドに応じて様々なプログラムをインストール、削除することができますが、ルート権限の使用が可能であった場合、それらの動作は自動的に実行されます(それ以外の場合、ユーザーは同意を求められます)。

ルート権限を取得して悪意のあるアプリケーションをシステムフォルダ内にインストールするトロイの木馬からお使いのAndroidデバイスを守るため、アプリケーションは信頼できるソースからのみダウンロードすることを強く推奨します。また、疑わしいアプリケーションは決してインストールしないようにしてください。その上で、悪意のある、望まない、危険なアプリケーションから効果的にデバイスを保護するために、脅威を検出するだけでなく削除も行う信頼性の高いアンチウイルスソフトウェアをデバイス上にインストールすることが非常に重要です。