2015年10月1日

株式会社Doctor Web Pacific

9月の主な傾向

- App Storeに対する初の大規模な攻撃

- Google Play上でトロイの木馬を多数検出

- 悪意のあるアプリケーションに感染したAndroidファームウェアの新たな出現

- 新たなAndroidランサムウェアの出現

- 引き続きモバイルデバイスユーザーを脅かし続けるバンキングトロイの木馬

Dr. Web Androidウイルスデータベースに追加された悪意のある、または望まないソフトウェアのエントリ数

| 2015年8月 | 2015年9月 | 推移 |

| 12,504 | 14,033 | +12.23% |

9月のモバイル脅威

9月に発生したモバイルセキュリティイベントの中でも特に注目すべきものとして、これまで最も信頼できるiOSデバイス用アプリケーションのソースであると考えられていたApp Store 内でのIPhoneOS.Trojan.XcodeGhostの検出があります。サイバー犯罪者はXcode と呼ばれるAppleの公式デベロッパーツールを改変し、正規ソフトウェアの開発者に偽のツールスイートを提供することでストアのセキュリティシステムをくぐり抜けています。その結果、アプリケーションには、改変されたバージョンによって悪意のあるコードがアセンブリの段階で挿入されます。こうして、「感染」させた本来は無害なゲームやアプリケーションがAppleの厳格な検閲をすり抜けApp Store内に侵入します。偽のソフトウェアが中国の開発者の間で広まっていることから、IPhoneOS.Trojan.XcodeGhostによる被害者の多くも中国のiOSデバイスユーザーであると考えられます。ただし、感染している正規アプリケーションをダウンロードしてしまったその他の国のユーザーも被害を受けている可能性があります。

IPhoneOS.Trojan.XcodeGhostの埋め込まれたアプリケーションが起動されると、トロイの木馬は感染させたデバイスに関する情報(デバイスの種類、モデル名、UUID、現在のシステム言語、ネットワークオペレーターのデータなど)を収集し、C&Cサーバーへ送信します。しかしながら、IPhoneOS.Trojan.XcodeGhostの主な脅威は、フィッシング攻撃を実行するための偽のダイアログを表示させ、サイバー犯罪者によって指定されたリンクを開き、さらにクリップボード履歴からパスワードを盗むという点にあります。

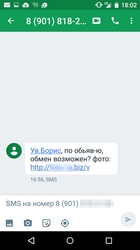

バンキングトロイの木馬

9月の間も、Androidデバイスユーザーから金銭を盗もうと試みるサイバー犯罪者による攻撃が続きました。9月の初めにはインターネットリソース上に広告を出しているユーザーを標的としたSMSスパムの配信がDoctor Webセキュリティリサーチャーによって検出されました。メッセージは被害者が広告に出していたアイテムについて関心があるとする人物からのものを装い、詳細についてはwebサイトを見るように被害者を誘導します。被害者の名前が明記されている場合もあり、このことがユーザーの警戒心を下げる結果となっています。被害者がリンクを開くと、ユーザーのバンクアカウントから金銭を盗むよう設計されたAndroid.SmsBot.459.originがモバイルデバイス上にダウンロードされます。この脅威に関する詳細についてはこちらの記事をご覧ください。

Dr.Webウイルスデータベース内に含まれるバンキングトロイの木馬 Android.BankBot ファミリーのエントリ数:

| 2015年8月 | 2015年9月 | 推移 |

|---|---|---|

| 495 | 520 | +5% |

ファームウェアトロイの木馬

9月の半ばにはトロイの木馬に感染したAndroidファームウェアの新たな出現が確認されました。この悪意のあるプログラムはAndroid.Backdoor.114.originと名付けられ、被害を受けたのはOysters T104 HVi 3Gのユーザーでした。このプログラムはモバイルデバイスのファームウェア内に直接組み込まれることから、通常のツールを使用してこのトロイの木馬を削除することはほとんど不可能となっています。マルウェアを削除するためにユーザーはルート権限を取得する必要がありますが、その取得は非常に難しいだけでなく危険を伴う場合もあります。OSを再インストールするという方法もありますが、これによりバックアップを作成していない全てのデータが失われる可能性があります。Android.Backdoor.114.originの主な目的はC&Cサーバーからのコマンドに応じてアプリケーションをダウンロード、インストール、削除することにあります。また、このトロイの木馬は無効になっているオプションを有効化することで、信頼できないソースからのアプリケーションのインストールを可能にし、感染させたデバイスに関する情報をリモートサーバーへ送信します。この脅威に関する詳細についてはこちらの記事をご覧ください。

Androidランサムウェア

9月、新たな手法を用いて管理者権限を取得し、感染させたモバイルデバイスのロック解除パスワードを設定する、Androidを狙ったトロイの木馬型ランサムウェアの検出が複数のアンチウイルス企業によって報告されました(このランサムウェアはDoctor WebによってAndroid.Locker.148.originと名付けられています)。しかしながら、この悪意のあるプログラムの持つ機能は、Android.Locker.38.origin や Android.BankBot.29.originなど2014年よりDoctor Webセキュリティリサーチャーに知られているトロイの木馬のものと変わりません。

その他の同種のプログラムと同様、Android.Locker.148.originは起動されると、あらゆる悪意のある動作を実行し削除から自身を守るために管理者権限の取得を試みます。そのために、アップデートをインストールするよう促す通知メッセージを標準的システムダイアログの前面に表示させますが、ユーザーがインストールに同意することでトロイの木馬に管理者権限が与えられるようになっています。権限を取得したトロイの木馬はデバイスをロックしてロック解除パスワードを設定し、身代金を要求します。

Dr.Webウイルスデータベース内に含まれるAndroidランサムウェアのエントリ数:

| 2015年8月 | 2015年9月 | 推移 |

|---|---|---|

| 431 | 490 | +13.7% |

Google Play上のトロイの木馬

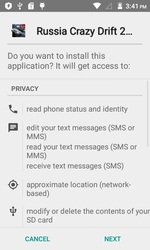

Google Playの堅固なセキュリティを確保しようというGoogleの努力にも関わらず、サイバー犯罪者の手によって様々な悪意のあるアプリケーションがGoogle Play上に侵入を続けています。その内の1つであるAndroid.MKcap.1.originは各種ゲーム内に組み込まれ、比較的興味深い機能を備えていました。中でも特に、Android.MKcap.1.originは様々な有料コンテンツを自動的にユーザーに購読させるために使用されています。その手順として、まずAndroid.MKcap.1.originは高額なコンテンツを含んだWebサイトへのリンクを受け取ります。次に、そのサイト上に表示されたCAPTCHAをコピーし、CAPTCHA認識サービスを提供するWebポータルにアップロードします。CAPTCHA画像が解読されると、トロイの木馬はその結果を高額コンテンツサイトへと転送し、登録手続きを完了させます。登録の過程で認証コードを含んだSMSメッセージをサービスから受け取った場合、Android.MKcap.1.originはそれらの処理も行い、結果をサイトへと転送します。

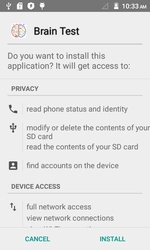

9月にGoogle Play上で発見されたまた別のトロイの木馬に Android.Backdoor.273.originがあります。この危険なバックドアはBrain Testと呼ばれるアプリケーション内に埋め込まれ、段階的なアルゴリズムを使用して標的となるモバイルデバイスを感染させます。このプログラム自体はペイロードを含まず、それらはリモートサーバーからダウンロードされます。Android.Backdoor.273.originは起動されるとリモートサーバーから複数のエクスプロイトをダウンロードし、それらを実行してルート権限の取得を試みます。取得に成功すると、トロイの木馬は2つ目の悪意のあるコンポーネント(Android.DownLoader.173として検出)をサーバーから受け取ります。このコンポーネントによってまた別のマルウェアがデバイス上にダウンロード、インストールされます。

Android.Backdoor.273.originは以下の特徴を備えています:

- 起動されるとデバイス上のネットワーク接続確立に使用されるドメインのIPアドレスを確認し、Googleのアドレスと一致した場合、トロイの木馬は動作を終了します。このテクニックにより、サイバー犯罪者がGoogle Bouncer をすり抜けることが可能になります。

- 亜種の種類により、そのコードを暗号化する特別なパッカーに保護された状態か、または保護されていない状態で拡散されます。

- C&Cサーバーからダウンロードされた4つのエクスプロイトを1つずつ試すことでルート権限の取得を試みます。

- また別のトロイの木馬をインストールし、このトロイの木馬によって別のマルウェアが感染したデバイス上に密かにダウンロード、インストールされます。

- 互いの整合性を定期的に確認する2つの悪意のあるコンポーネントを追加でインストールします。そのうちの1つ(またはAndroid.Backdoor.273.origin)が削除された場合、必要なファイルをダウンロードし、再度デバイスを感染させます。

9月には、また別のトロイの木馬がGoogle Play上で検出されています。この悪意のあるプログラムは無害なゲーム内に組み込まれ、Android.MulDrop.67としてウイルスデータベースに追加されました。Android.MulDrop.67は起動されると、その亜種の種類によって、直ちに悪意のある動作を実行するか、または被害者の警戒を解くために24時間待った後でそれらの動作を実行します。いずれの場合もトロイの木馬はそのボディからAndroid.DownLoader.217.origin を抽出し、デバイス上へのインストールを試みます。その際、Android.DownLoader.217.origin は削除から自身を保護するために、管理者権限を与えるようユーザーを誘導します。これら悪意のあるプログラムの主な目的は広告を表示させ、別のトロイの木馬をダウンロード、インストールするというものです。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments