2015年7月のAndroidマルウェア

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年8月4日

株式会社Doctor Web Pacific

7月の主な傾向

- 収益を得る目的でサイバー犯罪者によって用いられる、広告モジュールの組み込まれたAndroidマルウェアの新たな拡散

- Google Play上に新たな悪意のあるアプリケーションが出現

- 危険なバックドアが新たに出現

- Androidランサムウェアの増加

- SMSトロイの木馬の増加

Dr. Web Androidウイルスデータベースに追加された悪意のある、または望まないソフトウェアのエントリ数

| 2015年6月 | 2015年7月 | 推移 |

|---|---|---|

| 10,144 | 11,422 | +12.6% |

7月のモバイル脅威

7月には Android.Poder.1 と名付けられた興味深いトロイの木馬がDr.Webウイルスデータベースに追加されました。この悪意のあるプログラムは無害なアプリケーション(多くの場合ゲーム)に組み込まれ、感染させたデバイス上の機密情報を盗むほか、端末上のアドレス帳に登録された連絡先に対してトロイの木馬のダウンロードリンクを含んだSMSメッセージを送信し、ステータスバーに広告を表示させます。また、 Android.Poder.1 は、本来は無料であるはずのアプリケーションの機能にアクセスするために金銭を支払うようユーザーに要求します。このトロイの木馬は以下のような特徴を持っています:

- サイバー犯罪者によって改変されたアプリケーション内に組み込まれる

- ブラウザ履歴やブックマークの情報など、機密データを収集する

- 被害者のアドレス帳に登録された連絡先に対してトロイの木馬のダウンロードリンクを含んだSMSメッセージを送信する(アプリケーションの種類によって、メッセージはユーザーに気付かれずに送信されるか、またはユーザーの同意を得て送信されます。後者の場合は標準的なSMSメッセージのフォームが使用されます。)

- 迷惑な広告を表示させる複数のプログラムモジュールを持つ

- 改変したアプリケーションの特定の機能にアクセスするために金銭を要求する

Google Playから拡散されるAndroidトロイの木馬

7月、Google Playから拡散される複数のAndroidトロイの木馬がDoctor Webセキュリティリサーチャーによって発見されました。 Android.Spy.134 および Android.Spy.135 と名付けられた悪意のあるプログラムは無害なゲームに組み込まれ、偽のFacebook認証フォームを表示させることでユーザーにログインおよびパスワード情報を入力させます。入手した情報は犯罪者のリモートサーバーへと送信され、被害者のFacebookアドレス帳に登録されたユーザーには改変されたゲームをダウンロードするよう勧める「友人」からのメッセージが送信されます。この手法により、サイバー犯罪者はトロイの木馬の大規模な拡散に成功しています。Android.Spy.134 および Android.Spy.135 は削除されるまでの間にGoogle Playから50万回以上もダウンロードされています。

これらトロイの木馬の特徴は次のとおりです:

- Google Playから500,000回以上ダウンロードされている

- Mono Frameworkを用いて作成されている

- 正規ゲームの見た目と機能を模倣

- ユーザーにログインおよびパスワード情報を入力させるための偽のFacebook認証フォームを表示させる

- 被害者のFacebookアドレス帳に登録された友人に対し、改変されたゲームをダウンロードするよう勧めるメッセージを送信する

7月の末には、また別のトロイの木馬 Android.DownLoader.171.origin がGoogle Play上で発見されています。この悪意のあるアプリケーションはAndroidデバイス上に別のプログラムをダウンロード、インストールするほか、サイバー犯罪者から受け取ったコマンドに従って、デバイス上にインストールされているソフトウェアを削除することができます。そのほか、ステータスバーに広告を表示させる機能も備えています。

このトロイの木馬は削除されるまでの間にGoogle Playから10万回以上ダウンロードされています。ただし、Android.DownLoader.171.originはその他のインターネットリソースからも拡散されており、それらを含めたダウンロード回数は合計で1500万を超えています。この脅威に関する詳細についてはこちらの記事をご覧ください。

バックドア

7月を通して、 Android.Backdoor ファミリーに属する新たなバックドアが複数Dr.Webウイルスデータベースに追加されました。これらのプログラムはサイバー犯罪者から受け取ったコマンドに従って、感染させたモバイルデバイス上で様々な悪意のある動作を実行します。中でも特に Android.Backdoor.114.origin および Android.Backdoor.213.origin は無害なアプリケーションに組み込まれ、機密情報を盗むほか、感染したデバイス上に別のマルウェアを密かにダウンロード、インストールする機能を備えています。また、 Android.Backdoor.114.origin はシステムフォルダ内へのインストールを確実なものにするため、また削除から自身を守るためにルートアクセスの取得を試みます。

Dr.Webウイルスデータベース内に含まれる、 Android.Backdoorファミリーに属するトロイの木馬のエントリ数:

| 2015年6月 | 2015年7月 | 推移 |

|---|---|---|

| 214 | 257 | +20.1% |

Androidランサムウェア

7月には Android.Locker ファミリーに属するランサムウェア型トロイの木馬が多数検出されました。これらのプログラムはAndroidデバイスをロックし、解除するための身代金を要求します。7月を通して、これらトロイの木馬の新たなエントリがDr.Webウイルスデータベースに追加されています。

| 2015年6月 | 2015年7月 | 推移 |

|---|---|---|

| 301 | 356 | +14.8% |

バンキングトロイの木馬

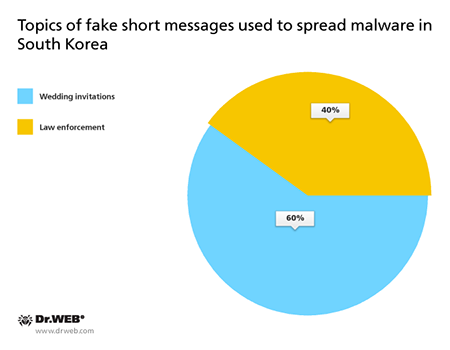

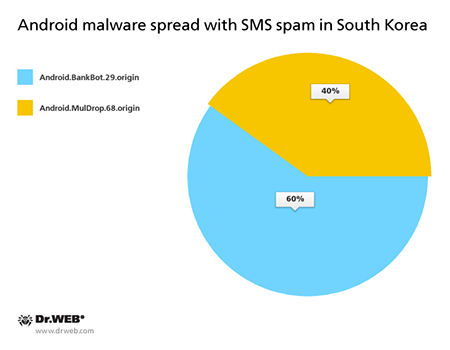

7月にも、モバイルデバイスユーザーのバンクアカウントから金銭を盗むよう設計された様々なトロイの木馬の拡散が続きました。韓国ではマルウェアのダウンロードリンクを含んだSMSスパムが配信されています。ただし、その攻撃件数は6月に比べて大幅に減少し、10件未満となっています。

7月にSMSメッセージによって拡散されていた悪意のあるプログラムは以下のとおりです:

Dr.Webウイルスデータベース内に含まれるバンキングトロイの木馬Android.BankBot ファミリーのエントリ数:

| 2015年6月 | 2015年7月 | 推移 |

|---|---|---|

| 122 | 135 | +10.65% |

Android.BankBot.29.origin

韓国の金融機関を利用するクライアントから認証情報を盗むトロイの木馬です。デバイス上でポピュラーなオンラインバンキングアプリケーションが起動されると、そのインターフェースを偽のものと置き換え、アカウントの管理に必要な全ての個人情報を入力するようユーザーを誘導します。入力された情報は犯罪者へと送信されます。また、ユーザーをバンキングサービスに登録するという名目で、悪意のあるプログラムである Android.Banker.32.origin をインストールしようとします。

Android.MulDrop.68.origin

Android モバイルデバイス上に別のマルウェアを配信、インストールするよう設計されたトロイの木馬です。

SMSトロイの木馬

7月にはSMSトロイの木馬もまた数多く検出されています。これらの悪意のあるアプリケーションはユーザーに気付かれることなく高額な番号にSMSを送信したり、ユーザーを有料サービスに登録させる機能を備えています。Dr.Webウイルスデータベース内に含まれる、 Android.SmsSend ファミリーに属するSMS トロイの木馬のエントリ数:

| 2015年6月 | 2015年7月 | 推移 |

|---|---|---|

| 4,745 | 5,259 | +10.83% |