2015年8月4日

株式会社Doctor Web Pacific

このトロイの木馬の拡散方法は比較的ユニークなものとなっています。 Linux.PNScan.1 はウイルス開発者自身によって攻撃対象となるルーターにインストールされていると考えられます。その際にShellShock脆弱性が悪用され、 Linux.BackDoor.Tsunami ファミリーに属するトロイの木馬によってマルウェアがダウンロード、インストールされます。続けてこの Linux.BackDoor.Tsunami が Linux.PNScan.1 によって拡散されます。この悪意のあるプログラムはルーターをハッキングし、ルーターのアーキテクチャ(ARM、MIPS、PowerPC)に応じたバックドアをダウンロード、インストールする悪意のあるスクリプトをアップロードします。ShellShock脆弱性を悪用してIntelコンピューター(x86)のハッキングに成功した場合も、このスクリプトは対応するバックドアをダウンロードすることができます。

Linux.PNScan.1 は起動されると、攻撃の種類およびスキャンするIPアドレスの範囲を決定する動作パラメータを受け取ります。攻撃を行う際にはRCE脆弱性を悪用して該当するシェルスクリプトを実行します。例えばLinksysルーターに対して攻撃を実行する場合はHNAP(Network Administration Protocol)内の脆弱性およびCVE-2013-2678脆弱性が悪用されます。また、 Linux.PNScan.1 は特別な辞書を使用してログインとパスワードの組み合わせを試行し、認証の突破を試みます。同様に、 Linux.PNScan.1 はShellShock(CVE-2014-6271)脆弱性およびFritz!BoxルーターのRPC サブシステム内の脆弱性を悪用することもできます。

Linux.PNScan.1 によって感染したデバイス上にダウンロードされる悪意のあるアプリケーションはDr.Web によって検出され、 Linux.BackDoor.Tsunami.133 および Linux.BackDoor.Tsunami.144 と名付けられました。感染したルーター内に侵入したこれらのプログラムは自身をオートランリストに登録し、リスト内から抽出したC&Cサーバーのアドレスに対しIRC経由で接続を確立します。これらのバックドアは、様々なDDoS攻撃(ACK Flood、SYN Flood、UDP Floodなど)のほか、犯罪者から受け取ったコマンドを実行する機能を備えたマルチコンポーネントプログラムです。そのようなコマンドの1つに、 Tool.Linux.BrutePma.1 をダウンロードするというものがあります。このツールはリレーショナルデータベースを管理するためのPHPMyAdminコントロールパネルのハッキングに用いられます。起動されると、このスクリプトはIPアドレス範囲に関する情報と2つのファイルを受け取ります。1つ目のファイルにはログインとパスワードの組み合わせを載せた辞書が、2つ目のファイルにはPHPMyAdminコントロールパネルへのパスが含まれています。

また、コマンドによってトロイの木馬 Linux.BackDoor.Tsunami.150 の拡散も行われます。このトロイの木馬はDDoS攻撃のほか、その他悪意のある動作を実行します。このバックドアはSSH経由でのリモートノード不正アクセスのためのパスワードを取得するブルートフォースアタックに使用されます。ハッキングに成功した場合、 Linux.BackDoor.Tsunami.150 は攻撃の種類に応じて Linux.BackDoor.Tsunami.133 または Linux.BackDoor.Tsunami.144 をダウンロードするためのスクリプトを実行するか、またはデバイスのOSに関する情報を収集します。 Linux.BackDoor.Tsunami ファミリーに属するバックドアを使用することで、感染したデバイス上には実質上あらゆるトロイの木馬をダウンロードすることが可能です。

さらに、Doctor Web セキュリティリサーチャーによって Linux.PNScan.1 のまた別の亜種が発見され、 Linux.PNScan.2 としてDr.Webウイルスデータベースに追加されました。 Linux.PNScan.1 とは異なり、このLinux.PNScan.2 はリモートデバイスへの不正アクセスに脆弱性を悪用するのではなくデフォルトパスワードを使用します。すなわち、IPアドレスのリストを生成し、それらに対しSSH経由で接続を試みますが、その際にroot;root、admin;admin、またはubnt;ubntの組み合わせを用います。接続が確立されると、トロイの木馬は感染したデバイスの/tmp/.xs/フォルダ内にファイルセット(ルーターモデルに応じて、ARM、MIPS、MIPSEL、x86向けの異なるファイルセット)を置き、それらを実行します。 Linux.PNScan.2 はリスト上にあるデバイスを定期的にスキャンしてそれらが感染した状態のままであるかどうかを確認し、デバイスが修復されていた場合は再度感染を試みます。

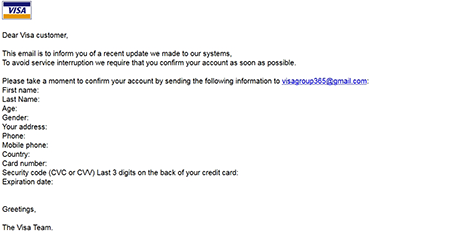

サイバー犯罪者の使用するサーバー上では他の悪意のあるプログラムも検出されています。 Trojan.Mbot と名付けられたそのうちの1つは、WordPressまたはJoomlaプラットフォームで作成されたWebサイト、およびosCommerceなどのオンラインストア管理システムを使用したWebサイトをハッキングする目的で設計されていました。また、 Perl.Ircbot.13と名付けられたまた別のトロイの木馬はWordPress、Joomla、e107、WHMCSプラットフォームで作成されたWebサイト、およびZen Cart、osCommerceなどのオンラインストア管理システムを使用したWebサイトに存在する脆弱性を検出します。ハッキングされたWebサイトはプロキシサーバーとして使用され、サイバー犯罪者が攻撃に使用するツールを拡散するために利用されます。そのほか、SMTPサーバーに対するブルートフォース攻撃を実行する Tool.Linux.BruteSmtp.1 、スパム配信を実行する Perl.Spambot.2 がDoctor Webセキュリティリサーチャーによって発見されています。Perl.Spambot.2はVISAからのメールを装ったフィッシングメッセージを送信します。

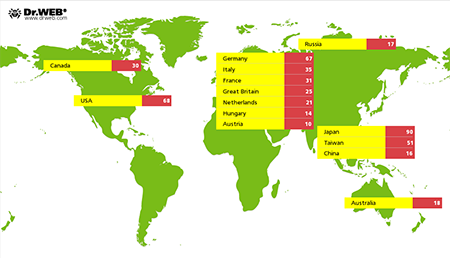

上記の悪意のあるプログラムによって1,439台のデバイスが感染し、そのうち649台についてはその地理的分布も明らかになっています。感染の多くが日本で確認され、ドイツ、米国、および台湾においても多くの被害が出ています。以下の図は感染したデバイスの地理的分布を表しています:

これら悪意のあるプログラムのシグネチャはDr.Web for Linuxのウイルスデータベースに追加されています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments