2015年7月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年7月30日

株式会社Doctor Web Pacific

7月には、ユーザーのWebブラウザ上に任意のコンテンツを埋め込む新たなトロイの木馬がDr.Web ウイルスデータベースに追加されました。また、7月の末にはLinux を標的とする新たなバックドアが発見されたほかAndroidを狙った新たなトロイの木馬が登場し、そのダウンロード回数は1500万回を超えていました。

2015年7月にはLinuxを標的とした悪意のあるプログラムが多く開発され、Windowsを狙った新たなトロイの木馬もDr.Webウイルスデータベースに追加されました。Androidデバイスを標的とするマルウェアもこれまでどおり多く登場し、そのうちの1つは既に1500万回以上ダウンロードされています。

7月の主な傾向

- 新たなLinuxトロイの木馬の出現

- Windowsを標的とする悪意のあるプログラムの増加

- Androidを標的とするマルウェアの拡散

7月の脅威

ユーザーの開いたWebページ内に迷惑な広告を表示させる悪意のあるプログラムは、そのアルゴリズムの複雑化と拡散数の増加によりますます危険なものになっています。2015年7月にはWebページ内に任意のコンテンツを埋め込む新たなトロイの木馬がDoctor Webセキュリティリサーチャーによって発見され、Trojan.Ormes.186と名付けられました。

Trojan.Ormes.186はMozilla Firefox、Chrome、Operaのアドオンとしてドロッパーによって拡散され、そのボディには200のWebサイトアドレスがハードコードされています。これらのアドレスにはポピュラーな検索エンジンや仕事情報、ソーシャルネットワーキングなどのサイトが含まれ、Trojan.Ormes.186はそれらに対してWebインジェクションを実行します。

さらに、このトロイの木馬はMegafon(Мегафон)およびBeeline(Билайн)のモバイルデバイス上でマウスのクリックを模倣し、様々なサービスにユーザーを登録させます。Trojan.Ormes.186は複雑な構造を持ち、次のような多くの動作を実行することができます:

- Webページ内に広告モジュールを埋め込む。

- ブラウザウィンドウでYandexやYoutubeなどのサイト、またはVkontakte、Odnoklassniki、Facebookなどのソーシャルネットワーキングサイトを開いたユーザーを、有料サービスへの登録によって収益を上げるファイル共有サイトへとリダレクトする。

- 偽の検索結果を表示させる。

- Facebook内で特定のサイトに「いいね」を押す。

- オンラインカジノのページを自動的に開く、またはソーシャルネットワーキングサイト向けのカジノアプリケーションをダウンロードする。

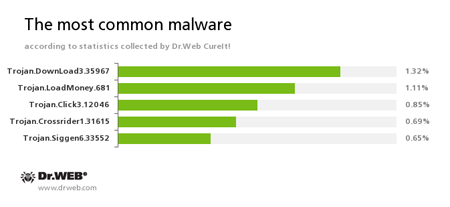

Dr.Web CureIt!による統計

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。

Trojan.Crossrider1.31615

インターネットユーザーに対して様々な広告を表示するよう設計されたトロイの木馬です。

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

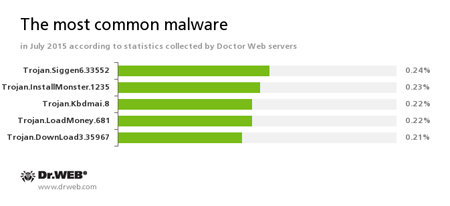

Dr.Webの統計サーバーによる統計

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

Trojan.Installmonster

アフィリエイトプログラムinstallmonsterを使って設計されたマルウェアのファミリーです。感染させたコンピュータ上に様々な望ましくないプログラムをダウンロード・インストールします。

Trojan.Kbdmai.8

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上で実行するダウンローダー型トロイの木馬です。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.DownLoad3.35967

別の悪意のあるプログラムをインターネットからダウンロードし、感染させたコンピューター上にインストールするトロイの木馬です。

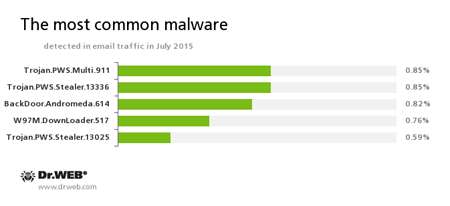

メールトラフィック内で検出された脅威の統計

Trojan.PWS.Multi.911

感染させたコンピューター上に保存されている、バンキングに関する情報を含む様々な個人情報を盗むバンキングトロイの木馬です。

Trojan.PWS.Stealer

感染させたコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

BackDoor.Andromeda

別の悪意のあるプログラムをサイバー犯罪者のリモートサーバーからダウンロードし、感染させたコンピューター上で実行するよう設計されたダウンローダー型トロイの木馬ファミリーです。

Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

ボットネット

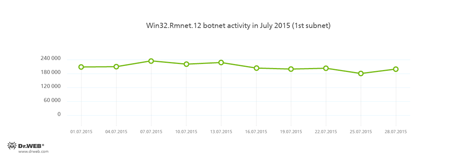

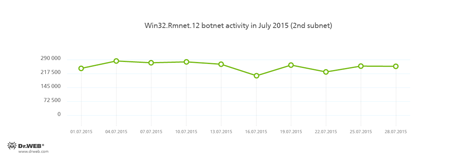

Doctor Webによって監視されるボットネットは、これまでと同様に7月も活動を続けていました。以下のグラフは、ファイルインフェクターWin32.Rmnet.12を使用して構成されるボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

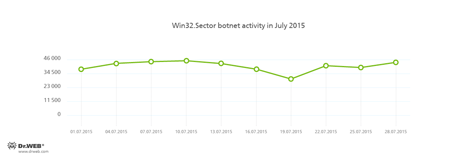

ファイルインフェクターWin32.Sectorに感染したシステムで構成されるボットネットもまた活動を続けています。このマルウェアは以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

Linux.BackDoor.Gates.5によるインターネットリソースへの攻撃にはさらなる減少が確認され、7月に攻撃されたIPアドレスの数は6月に比べて25.7%少ない954件となっています。その拡散地域の分布にも縮小がみられ、国別では中国が74.8%と最も多く、ついで米国の20.4%となっています。

暗号化ランサムウェア

Doctor Webテクニカルサポートサービスに寄せられた復号化リクエストの数

| 2015年6月 | 2015年7月 | 推移 |

|---|---|---|

| 1,417 | 1,414 | -0.2% |

2015年7月に最も多く検出されたランサムウェア

- Trojan.Encoder.567

- Trojan.Encoder.858

Linux

サイバー犯罪者たちはLinux向けの悪意のあるプログラムを生み出し続けています。2015年7月にはDoctor Webセキュリティリサーチャーによってまた新たなトロイの木馬が発見され、Linux.BackDoor.Dklkt.1と名付けられました。

開発者はこの悪意のあるプログラムに幅広い機能を組み込むことを意図していたものと考えられます。しかしながら、現時点ではLinux.BackDoor.Dklkt.1が実行するコマンドはDDoS攻撃の開始、SOCKSプロキシサーバーの起動、特定のアプリケーションの実行、コンピューターの再起動やシャットダウンのみとなっており、その他の多くのコマンドは実行されません。さらに、開発者はLinuxとWindowsのいずれのアーキテクチャーでも実行ファイルをアセンブルできるよう、クロスプラットフォームなプログラムの開発を試みたものと考えられます。この脅威に関する詳細についてはこちらの記事をご覧ください。

危険なWebサイト

2015年7月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は821,409件となっています。

| 2015年6月 | 2015年7月 | |

|---|---|---|

| +978,982 | +821,409 | -16% |

非推奨サイト

増加する標的型攻撃の被害について 国内の企業、官公庁、教育機関をターゲットとする標的型攻撃の被害は、依然として増加傾向にあります。6月から7月にかけても、新たな被害が報道されている状況です。日々作成される未知のマルウェア(主に亜種と呼ばれるタイプのマルウェア)は数十万種類を超えており、サンドボックス等の仮想環境における解析を防ぐため、仮想環境では悪意のある動作をしないなど、マルウェアの侵入を防ぐソリューションを突破する機能を持ったマルウェアの出現も確認され、従来の防御方法では、未知のマルウェアを検出・駆除するにあたり、不十分な場合があります。Dr.Web Process Heuristic(DPH:予防的保護機能)は、 未知のマルウェアを検出する為の行動解析技術を駆使し、PC上で動作する実際のプロセスを常時解析することで、標的型攻撃による情報漏洩や被害を水際で防ぐことが可能です。 この機会にDr.Web 法人向けソリューション「Dr.Web Enterprise Security Suite」をご検討ください。

Androidを脅かす悪意のある、または望まないソフトウェア

7月には、Androidを標的とする新たな悪意のあるプログラムが次々と登場し、モバイルデバイスユーザーに対する攻撃が続きました。中でも特に7月の末、Google Playから拡散されるトロイの木馬がDoctor Webセキュリティリサーチャーによって発見され、 Android.DownLoader.171.originと名付けられました。この悪意のあるプログラムは既に約1500万のユーザーによってダウンロードされています。Android.DownLoader.171.originはユーザーに気付かれずにプログラムをインストールするだけでなく、削除する機能も備えています。さらに、ステータスバーに偽のEメール通知を表示させることができ、ユーザーが通知をタップしてしまうとサイバー犯罪者の指定したサイトがブラウザウィンドウで開きます。この脅威に関する詳細についてはこちらの記事をご覧ください。

その他のAndroidマルウェアに関するイベントは以下のとおりです:

- 収益を得る目的でサイバー犯罪者によって用いられる、広告モジュールの組み込まれたAndroidマルウェアの新たな拡散

- Google Play上に新たな悪意のあるアプリケーションが出現

- 新たなAndroidランサムウェアの拡散

- 犯罪者から受け取ったコマンドを実行する危険なバックドアの新たな出現

- SMSトロイの木馬の増加