2014年7月のモバイル脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年8月26日

株式会社Doctor Web Pacific

バンキングトロイの木馬を使用してAndroidユーザーからオンラインバンクアカウント情報を、ひいてはアカウントから金銭を盗む方法は、犯罪者の間で人気が高まっています。このような脅威は数年前から存在していますが、犯罪者によって本格的に使用されるようになったのは最近のことです。また、そのような攻撃は複数の国で行われていますが、Doctor Webでは中でも特に韓国における著しい攻撃の増加が記録されています。7月にはAndroid.Banker.28.originを含む新たな悪意のあるプログラムが複数発見されています。

このトロイの木馬はGoogle Playアプリケーションを装って拡散され、ソーシャルエンジニアリング手法を使用してバンクアカウントに関する情報(NPKI認証、オンラインバンキング認証情報、電話番号、クレジットカード番号、パスワードなど)を盗みます。このプログラムはデバイス上で実際のバンキングクライアントアプリケーションが動作している場合にのみアクティブになり、正規アプリケーションを模倣することでユーザーに情報を入力させます。収集されたデータは犯罪者に送信された後、ユーザーのバンクアカウントにログインして不正な送金を行うために使用されます。

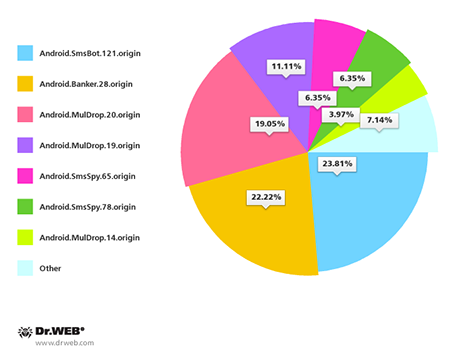

韓国で発見された脅威の多くは、トロイの木馬をダウンロードするためのリンクを含んだ望まないSMSを使用して拡散されていました。Doctor Webでは、そのようなスパムが合計で126件検出されています。最も多く検出された脅威は全体の22.22%を占めるAndroid.Banker.28.originとなっています。以下の円グラフはSMSを使用して拡散されるトロイの木馬の種類別の割合です。

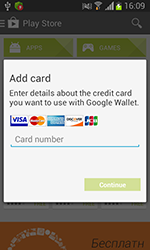

Adobe Flash Playerを装って拡散されるAndroid.Banker.28.originはロシアのデバイスを標的としていました。このプログラムはGoogle Playアプリケーションウィンドウ内にクレジットカード情報の入力フォームを表示させ、入力された情報および受信したSMSすべてを犯罪者に送信します。また、このマルウェアはSMSの送信などのタスクを実行する機能も備えています。

|

|

2014年5月には、感染させたデバイスをロック、およびファイルを暗号化し、それらのロック解除や復号化を行うためにユーザーから金銭を要求するAndroid向けランサムウェアの出現がありましたが、この種のプログラムの数は短期間の間に急増しています。5月にはDr.Web ウイルスデータベース内に2件のみだったそれらのエントリ数は7月の終わりには54件に増加しています。僅か2カ月の間に27倍、すなわち2,600%の増加が認められたことになります。

7月に発見されたランサムウェアの1つであるAndroid.Locker.19.originは米国のAndroidデバイスを標的としていました。このトロイの木馬は起動されるとデバイスをロックし、脅迫メッセージを表示させます。ロックされたデバイスのユーザーはインターフェースを操作することができなくなります。また、Android.Locker.19.originはファイルを暗号化することもできますが、犯罪者はこの機能を使用していません。次に出現するこのトロイの木馬の亜種においてこの機能が有効化される可能性が考えられます。

|

|

|