2015年1月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年2月3日

株式会社Doctor Web Pacific

1月の主な傾向

- 悪意のある他のアプリケーションをインストールするよう設計されたトロイの木馬のスパムによる拡散

- Windowsユーザーに危害を与える暗号化ランサムウェアの拡散

- Android搭載デバイスを標的とする悪意のある新たなアプリケーション

1月の脅威

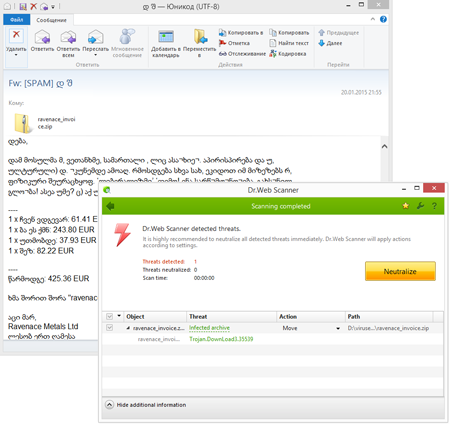

1月の中旬、 Trojan.DownLoad3.35539を拡散するためのスパムが大量に配信されました。

このトロイの木馬はZipアーカイブとしてEメールに添付され、その主な目的は感染したシステム上に Trojan.Encoder.686(CTBLocker)をダウンロードし起動させるというものでした。

Doctor Webセキュリティリサーチャーによって、Trojan.DownLoad3.35539を拡散するスパムとして英語、ドイツ語、グルジア語など様々な言語で書かれたメッセージが使用されていることが明らかになりました。

このトロイの木馬によって暗号化されたファイルは復号化することができません。

ただし、Dr.Web Anti-virusではこのマルウェアを検出することが可能であるため、Dr.Webのユーザーに危害が及ぶことはありません。

この脅威に関する詳細はこちらの記事をご覧ください。

暗号化ランサムウェア

テクニカルサポートサービスに寄せられた復号化のリクエスト

| 2014年12月 | 2015年1月 | 推移 |

|---|---|---|

| 1096 | 1305 | +16,1% |

1月には Trojan.Encoder.686に感染するシステムの数が増加し、アンチウイルスラボでは51件のリクエストが記録されました。 Trojan.Encoder.686はTORおよびOpenSSLライブラリの暗号化ルーチンを使用しています。また、データの暗号化にはCryptoAPIを使用し、ランダムなデータを生成すると同時に楕円曲線による暗号化を行います。

ユーザーは、ファイルを復号化するために96時間以内に金銭を支払うよう要求され、また、支払われない場合はデータが失われると脅されます。続けて、支払いの条件や金額に関する詳細を見るために、TORネットワーク内にあるサイトへと誘導されます。

現時点ではTrojan.Encoder.686によって暗号化されたファイルを復号化する方法は存在しません。ただし、Dr.Webではこのトロイの木馬の検出に成功しており、ユーザーに危害が及ぶことはありません。

多く拡散されているその他のエンコーダ

- Encoder.556

- Encoder.858

- Encoder.567

- Encoder.398

これらの暗号化ランサムウェアからシステムを保護するために、重要なデータの定期的なバックアップを行い、OSのユーザー権限を適切に割り当て、最新のアンチウイルス保護を使用することが推奨されます。 Dr.Web Security Space 10.0 はデータの損失を防ぐ特別なコンポーネントなど、エンコーダに対抗する効果的なツールを備えています。

Use Data Loss Prevention to protect your files from encryption ransomware

| Only available in Dr.Web Security Space 9 and 10 |

| More about encryption ransomware |  |

Configuration presentations tutorial |  |

Free decryption |

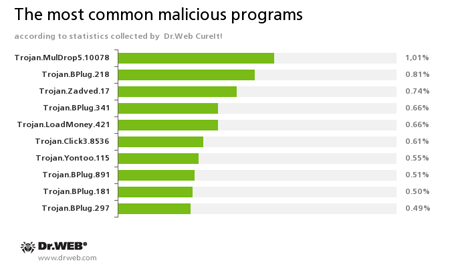

Dr.Web CureIt!による統計

Trojan.MulDrop5.10078

感染させたコンピューター上に望まないアプリケーションやアドウェアをインストールします。Trojan.BPlug

迷惑な広告を表示させる、ポピュラーなブラウザのプラグインです。Trojan.Zadved

ブラウザの検索エンジン結果を置き換え、ソーシャルネットワーク内に偽のポップアップメッセージを表示させるプラグインです。これらのトロイの木馬は様々なwebサイト上に表示される広告を置き換える機能も備えています。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。被害者のコンピューター上に望まないソフトウェアをダウンロード、インストールします。Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。Trojan.Yontoo

ユーザーがwebページを開いた際に広告を表示させるポピュラーなブラウザのプラグインです。

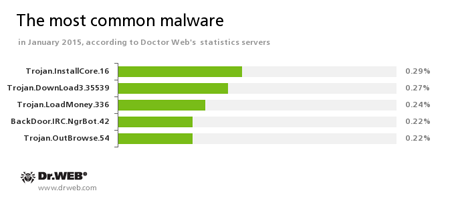

Doctor Webの統計サーバーによる統計

Trojan.InstallCore.16

広告や疑わしいアプリケーションをインストールするトロイの木馬(別名Trojan.Packed.24524)です。Trojan.DownLoad3.35539

SCR ファイルを含んだZipアーカイブとしてEメールを介して拡散されるダウンローダトロイの木馬です。ユーザーがファイルを開こうとすると感染したコンピューターのドライブ上にRTF ドキュメントを保存し、それをスクリーン上に表示させます。また、同時に犯罪者のリモートサーバーからTrojan.Encoder.686(別名CTB-Locker)をダウンロードし、被害者のコンピューター上で起動させます。Trojan.LoadMoney.336

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムファミリーの代表です。被害者のコンピューター上に様々な望まないソフトウェアをダウンロード、インストールします。BackDoor.IRC.NgrBot.42

セキュリティリサーチャーの間で2011年から知られている比較的有名なトロイの木馬です。IRC(Internet Relay Chat)プロトコルを用いてリモートサーバーと接続し、被害者のコンピューター上で犯罪者から受け取ったコマンドを実行します。Trojan.OutBrowse.54

アフィリエイトプログラム経由で拡散され、ファイルのダウンロードによって利益を得るための広告トロイの木馬ファミリーの一種です。

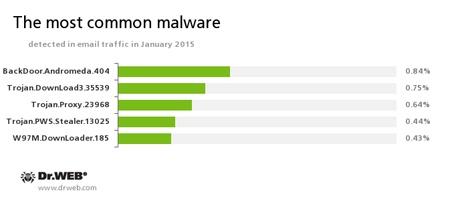

メールトラフィック内で検出された脅威の統計

BackDoor.Andromeda.404

犯罪者のリモートサーバーから別のマルウェアをダウンロードし、感染させたシステム上で起動するダウンローダトロイの木馬です。Trojan.DownLoad3.35539

SCR ファイルを含んだZipアーカイブとしてEメールを介して拡散されるダウンローダトロイの木馬です。ユーザーがファイルを開こうとすると感染したコンピューターのドライブ上にRTF ドキュメントを保存し、それをスクリーン上に表示させます。また、同時に犯罪者のリモートサーバーからTrojan.Encoder.686(別名CTB-Locker)をダウンロードし、被害者のコンピューター上で起動させます。Trojan.Proxy.23968

ロシアの銀行のオンラインバンキングサイトから送られる機密情報を傍受するために、感染したシステム上にプロキシサーバーをインストールするトロイの木馬です。被害者のシステム上で起動されるとネットワーク設定を変更し、そこに自動設定スクリプトへのリンクを追加します。ユーザーのトラフィックは犯罪者のプロキシサーバーを経由してリダレクトされ、オンラインバンキングのページはプロキシサーバーによって偽のページに置き換えられます。HTTPS接続を確立するため、このトロイの木馬は偽のデジタル証明書をシステム内に置いています。Trojan.PWS.Stealer.13025

EメールプログラムやFTPクライアント、ブラウザ、インスタントメッセンジャーのパスワードなどの個人情報を盗むマルウェアです。W97M.DownLoader.185

Microsoft Word ドキュメントに含まれた形でEメールを介して拡散されるマルウェアファミリーの代表です。コンピューターを感染させる際に、悪意のある別のアプリケーションをダウンロードします。

ボットネット

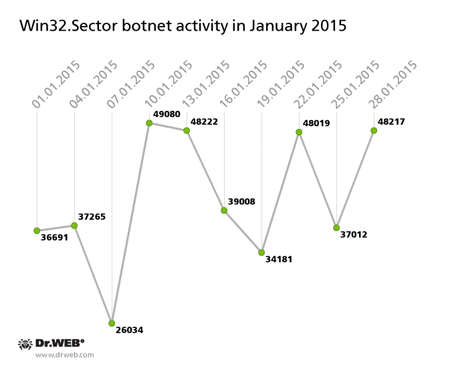

2008年から知られるWin32.Sectorは、ユーザーの干渉無しに自ら拡散しファイルオブジェクトを感染させる複雑な ポリモーフィック型ウイルスです。

その主な機能は以下のとおりです:

- P2P ネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスを停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上のファイルオブジェクト(感染の過程でautorun.infファイルを作成)のほか、パブリックネットワークフォルダ内に保存されたファイルを感染させる。

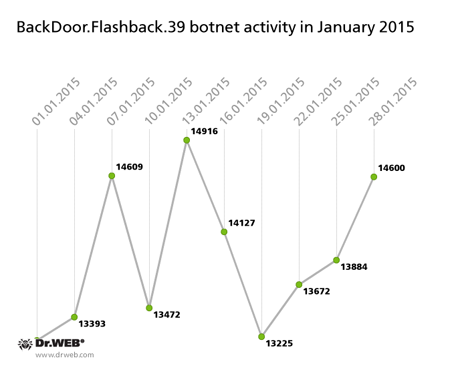

BackDoor.Flashback.39

2012年4月に大規模な拡散が確認された、Mac OS Xを標的とするトロイの木馬で、Javaの脆弱性を悪用します。感染させたシステム上にペイロードをダウンロードし起動させます。トロイの木馬が犯罪者から受け取るコマンドで指定されたあらゆる実行ファイル がペイロードになり得ます。

Linuxに対する脅威

2015年1月、Doctor WebセキュリティリサーチャーはLinuxを標的とする新たなマルウェアを複数発見しました。中でも特徴的なのはファイルウイルス Linux.EbolaChanです。

- Linux.EbolaChan はスケジュールに従って特別なスクリプトをダウンロードします。このスクリプトは犯罪者の所有する悪意のあるwebサイトからまた別のスクリプトをダウンロードし、被害者のコンピューター上で起動させます。

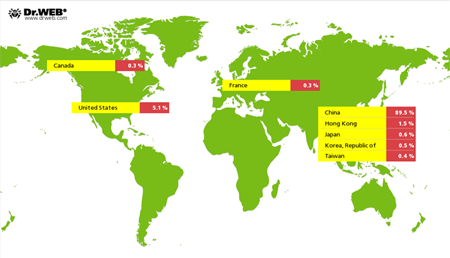

Linux.BackDoor.Gates.5 は現在も様々なインターネットリソースに対するDDoS攻撃を続けています。2015年の1月には5,009 件のIPアドレスが攻撃され、これまで同様、その多くが中国のものでした。

詐欺サイトおよび非推奨サイト

2015年の1月を通してDr.Webデータベースには10,431件のアドレスが非推奨サイトとして追加されました。

| 2014年12月 | 2015年1月 | 推移 |

|---|---|---|

| 10 462 | 10 431 | +0,3% |

Dr.Web Security Space 10.0に含まれるParental Controlは、ユーザーを様々なインターネット詐欺から守ります。Parental Controlコンポーネントによって、特定のトピックに関連するサイトへのアクセスを制限し、疑わしいコンテンツをフィルタリングすることができます。また、このコンポーネントは非推奨URLのデータベースを使用することで、詐欺サイトや潜在的に危険なサイト、マルウェアの感染源として知られているサイトからユーザーを守ります。

Androidを脅かす悪意のある、または望まないソフトウェア

2015年1月にはAndroid を標的とする新たなマルウェアや危険なプログラムが多数発見されました。それらの中でも最も新しいものは次の脅威となっています:

- ハッカーによって改変されたAndroidファームウェアに組み込まれて拡散されるトロイの木馬

- バンキングトロイの木馬

これら悪意のあるアプリケーションの多くは韓国で拡散され、拡散にはダウンロードリンクを含んだショートメッセージが利用されています。

Doctor Webでは悪意のある複数のプログラムを拡散する、そのようなスパムが40件を超えて確認されています。

商用スパイウェア

1月には、Android 搭載デバイス上にインストールされユーザーをトラッキングするよう設計された様々な商用スパイウェアが多数Doctor Web ウイルスデータベースに追加されました。Google Play上の脅威

攻撃的且つ潜在的な危険を持った、モバイルデバイス向けの広告ネットワークモジュールは現在も緊急的な課題となっています。そのようなシステムの1つはGoogle Play 上で提供されている複数のフリープログラムに組み込まれていました。