2015年3月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年4月2日

株式会社Doctor Web Pacific

春は自然が目覚める季節ですが、マルウェアを拡散するウイルス開発者や犯罪者もまた冬眠から目覚めたかのように見えます。その結果、3月にはWindowsを標的とする暗号化ランサムウェアが多数、Eメールを介して拡散されました。このようなプログラムにファイルを暗号化されてしまったユーザーからDoctor Webのテクニカルサポートに寄せられる問い合わせの件数は1カ月の間に20%増加しています。Doctor Webによって監視が続けられている複数のボットネットも依然として活動を続けています。

ウイルスレビュー

2015年の春最初の月には、各種プラットフォーム向けの新たなマルウェアが出現しました。BackDoor.YebotとしてDr.Webウイルスデータベースに追加された多目的バックドアがWindowsを感染させ、スパムによって拡散されるTrojan.Encoder.514を含む暗号化ランサムウェアが引き続き拡散されました。Androidに対する攻撃も続き、3月を通して、このプラットフォームを標的とした新たな悪意のあるプログラムがいくつも登場しています。

3月の主な傾向

- スパムの配信による暗号化ランサムウェアの拡散

- Androidを標的とする新たな悪意のあるプログラム

3月の脅威

2015年3月、Doctor Webでは多目的スパイプログラムBackDoor.Yebotの分析を行いました。このトロイの木馬はTrojan.Siggen6.31836と名付けられたまた別のプログラムによって拡散されていました。BackDoor.Yebotは以下の動作を実行することができます:

- 感染させたコンピューター上でFTPサーバーを動作させる

- 感染させたコンピューター上でSOCKS 5プロキシサーバーを動作させる

- 感染させたコンピューターへのリモートアクセスを可能にするためにRDPプロトコルを変える

- 感染させたコンピューターのキーボードに入力されたキーストロークを記録する(キーロギング)

- ネットワークがNAT を使用していた場合、感染したコンピューターでFTP、RDP、Socks5のフィードバックを設定する(コネクトバック)

- PCRE パターンのデータを傍受する―PCRE (Perl互換正規表現)はPerlと互換性のある正規表現を実装したライブラリであることから、このトロイの木馬はインターネットの動作に関連する全ての機能を傍受することが可能です。

- SCard トークンを盗む

- ユーザーがブラウザウィンドウで開いたページ内に任意のコンテンツを埋め込む(webインジェクション)

- 受け取った設定ファイルに応じて、様々なシステム機能を傍受する

- 受け取った設定ファイルに応じて、動作中のプロセスのコードを改変する

- 様々な機能モジュール(プラグイン)と連携する

- スクリーンショットを撮る

- 感染させたシステム内でプライベートキーを探す

この脅威に関する詳細はこちらの記事をご覧ください。

暗号化ランサムウェア

3月には、スパムによる暗号化ランサムウェアの拡散に急激な増加が確認されています。そのような例の1つとして、インターネット経由のFax送信サービスからのメッセージを装い「Incoming Fax Report」という件名で配信されていたスパムがあります。これらのメッセージに添付されたZIP アーカイブには、Dr.Web によってTrojan.DownLoader11.32458として検出される悪意のあるSCR ファイル(Windowsの実行ファイル)が含まれています。

ユーザーが添付ファイルを開くと、Trojan.DownLoader11.32458は暗号化ランサムウェアであるTrojan.Encoder.514を抽出し、コンピューター上で起動させます。続けてこのランサムウェアがディスク上のデータを暗号化し、復元するための金銭を要求します。この脅威に関する詳細はこちらの記事をご覧ください。

Doctor Webテクニカルサポートサービスに寄せられた復号化リクエストの数

| 2015年2月 | 2015年3月 | 推移 |

|---|---|---|

2015年3月に最も多く検出されたランサムウェア

- Trojan.Encoder.761

- Trojan.Encoder.858

- BAT.Encoder

- Trojan.Encoder.741

- Trojan.Encoder.567

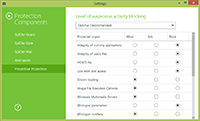

Dr.Web Security Space 10.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| 予防的保護 | データ損失防止 |

|---|---|

|  |

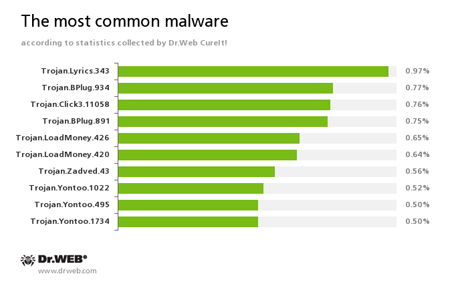

Dr.Web CureIt!による統計

Trojan.Lyrics

ユーザーの承諾なしに迷惑な広告を表示させ、問題のあるwebページを開くトロイの木馬です。

Trojan.BPlug

webページ上に迷惑な広告を表示させる、ポピュラーなブラウザのプラグインです。

Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.Zadved

偽の検索結果や、ソーシャルネットワークからの偽のポップアップメッセージを表示させるプラグインです。これらのトロイの木馬は様々なwebサイト上に表示される広告を置き換える機能も備えています。

Trojan.Yontoo

webページ上に広告を表示させるブラウザプラグインです。

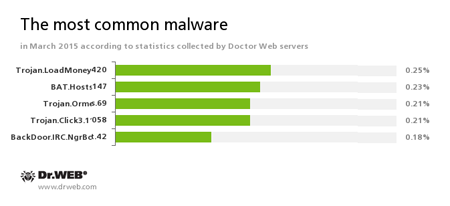

Dr.Webの統計サーバーによる統計

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

BAT.Hosts.147

Windowsシステムフォルダ内にありDNS サーバーのIP アドレスを含むhostsファイルを改変する悪意のあるスクリプトです。その結果、ユーザーがファイル内に含まれているサイトを開こうとすると、ブラウザは悪意のあるwebページへと自動的にリダレクトされます。

Trojan.Ormes.69

ブラウザ内に迷惑な広告を表示させる広告トロイの木馬です。

Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。

BackDoor.IRC.NgrBot.42

セキュリティリサーチャーの間で2011年から知られている比較的有名なトロイの木馬です。このファミリーに属する悪意のあるプログラムは感染させたコンピューター上で犯罪者から受け取ったコマンドを実行します。犯罪者はIRC(Internet Relay Chat)プロトコルを用いてこのマルウェアをコントロールしています。

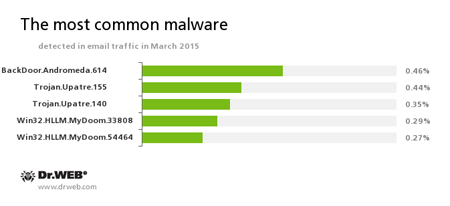

メールトラフィック内で検出された脅威の統計

BackDoor.Andromeda

犯罪者のリモートサーバーから別のマルウェアをダウンロードし、感染させたシステム上で起動するダウンローダトロイの木馬です。

Trojan.Upatre

感染させたコンピューター上に、また別の悪意のあるアプリケーションを密かにダウンロード、インストールするトロイの木馬ファミリーです。

Win32.HLLM.MyDoom

古くから知られる一般的なワームのファミリーで、ユーザーの介入無しにEメール経由で拡散されます。感染したコンピューター上で見つけたアドレスに対してワームのコピーを含んだEメールが送信されます。

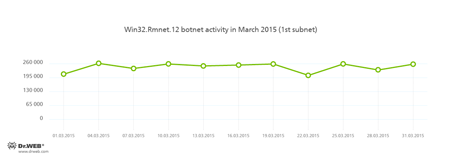

ボットネット

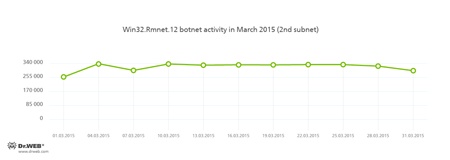

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12を使用して構成されるボットネットの監視を続けています。以下のグラフはWin32.Rmnet.12 ボットネットの2つのサブネットにおける拡大推移を表しています:

Rmnetはユーザーの介入なしに拡散されるウイルスのファミリーです。これらのプログラムはロードされたwebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったその他のコマンドを実行します。

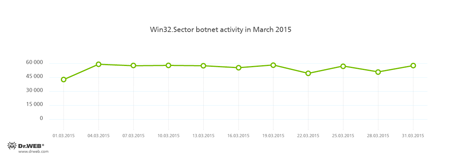

ファイルインフェクターWin32.Sectorに感染したシステムで構成されるボットネットも活動を続けています。この悪意のあるプログラムの主な機能は以下のとおりです:

- P2P ネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスを停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上のファイルオブジェクト(感染の過程でautorun.infファイルを作成)のほか、パブリックネットワークフォルダ内に保存されたファイルを感染させる。

以下のグラフは2015年3月におけるWin32.Sectorボットネットの拡大推移を表しています:

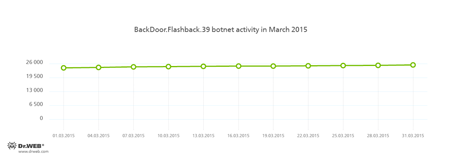

Doctor Web ではBackDoor.Flashback.39ボットネットに対する監視も続けています:

BackDoor.Flashback.39

2012年4月にJavaの脆弱性を悪用して大規模に拡散された、Mac OS Xを標的とするバックドアです。感染させたシステム上にペイロードをダウンロードし起動させます。犯罪者から受け取るコマンドで指定されたあらゆる実行ファイルをダウンロードすることができます。

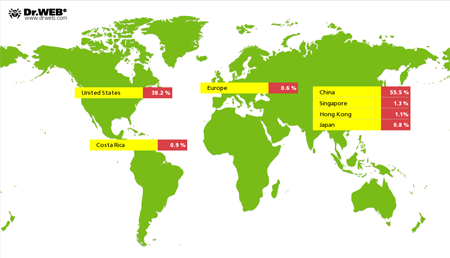

Linux.BackDoor.Gates.5は現在も様々なインターネットリソースに対するDDoS攻撃を続けています。 2015年の3月には2月に比べて約2倍となる2,236 件のIPアドレスが攻撃されています。 これまで同様、その多くが中国、次いで米国のものでした。

詐欺サイトおよび非推奨サイト

Dr.Web Security Space 10.0に含まれるParental Controlは、ユーザーを様々なインターネット詐欺から守ります。Parental Controlコンポーネントによって、特定のトピックに関連するサイトへのアクセスを制限し、疑わしいコンテンツをフィルタリングすることができます。また、このコンポーネントは非推奨URLのデータベースを使用することで、詐欺サイトや潜在的に危険なサイト、マルウェアの感染源として知られているサイトからユーザーを守ります。

2015年の3月を通してDr.Webデータベースには74,108件のアドレスが非推奨サイトとして追加されました。

| 2015年2月 | 2015年3月 | 推移 |

|---|---|---|

| Dr.Web非推奨サイトについてもっと知る |

Androidを脅かす悪意のある、または望まないソフトウェア

3月は、既知のマルウェアや新しいマルウェアを用いての、Androidデバイスに対する執拗な攻撃が続きました。3月に最も多く検出されたAndroid 向けトロイの木馬は以下のとおりです:

- SMSトロイの木馬

- ランサムウェア

- バンキングトロイの木馬

Androidを狙った悪意のあるプログラムに関する詳細はこちらの記事をご覧ください。

Dr.Webからの詳細情報

Virus statistics Virus descriptions Virus monthly reviews Laboratory-live