2014年6月のモバイル脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年7月22日

株式会社Doctor Web Pacific

2014年6月にはDr.Web for Androidによって610万1306件の脅威が検出され、5月と同様、フリーのアプリケーションから利益を得るために開発者によって使用される広告モジュールが多く検出されました。これらのモジュールはAndroidの通知バー上に迷惑なメッセージを表示させ、多くの場合、それらのメッセージには疑わしいwebサイトの広告が含まれています。6月8日には最も多い検出数22万6002件が記録され、一方、最も少ない検出数は6月26日の16万3580件となっています。

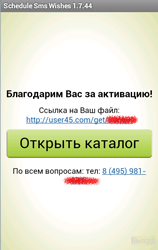

これまで、アドウェアや潜在的に危険なアプリケーションなどのマルウェアは比較的検出数が少なく、全体の4~5%を超えることはまれでした。しかし6月、検出数全体のほぼ11%を占める67万件を記録してAndroid.SmsBot.120.originが最も多く検出された脅威となり、その状況に劇的な変化をもたらす結果となりました。このトロイの木馬は指定された番号に対してSMSを送信するほか、感染させたデバイスに関する情報(IMEI、インストールされているプログラムのリストなど)を犯罪者のサーバーに送信、インストールされているプログラムや受信したSMSを削除、通知を表示するなどの動作を実行します。

|

|

|

|

この脅威が検出された際に、76.80%(51万4893件)のユーザーが直ちにそれらを削除し、13.88%(9万3036件)で、マルウェアはデバイス上にインストールされる前に削除されています。5.10%(3万4162件)のユーザーがトロイの木馬を隔離に移し、2.64%(1万7672件)のユーザーがDr.Webによる警告を無視してデバイス上でトロイの木馬を動作させています。

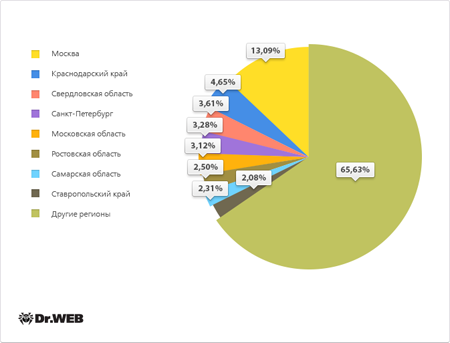

Android.SmsBot.120.originはロシアで最も多く検出されています。以下の円グラフは、この脅威の地域別拡散状況を表しています。

続いて多く検出された脅威は順にAndroid.SmsSend.1215.origin、 Android.SmsSend.859.origin となっています。以下の表は、6月にDr.Web Anti-virus for Androidによってモバイルデバイス上で最も多く検出された脅威です。

| Threat name | %% | |

|---|---|---|

| 1 | Android.SmsBot.120.origin | 10,99 |

| 2 | Android.SmsSend.1215.origin | 1,43 |

| 3 | Android.SmsSend.859.origin | 1,35 |

| 4 | Android.SmsSend.1081.origin | 1,08 |

| 5 | Android.Spy.83.origin | 0,82 |

| 6 | Android.SmsSend.991.origin | 0,68 |

| 7 | Android.SmsSend.914.origin | 0,62 |

| 8 | Android.SmsSend.309.origin | 0,59 |

| 9 | Android.Subser.1.origin | 0,54 |

| 10 | Android.SmsSend.315.origin | 0,52 |

5月末、Androidを狙った初のエンコーダトロイの木馬であるAndroid.Locker.2.originが発見されました。このトロイの木馬は感染したモバイルデバイスのメモリカード内で.jpeg、 .jpg、 .png、 .bmp、 .gif、 .pdf、 .doc、 .docx、 .txt、 .avi、 .mkv、 .3gp拡張子を持ったファイルを探して暗号化し、それらを復号化するための金銭を要求します。6月には、モバイルデバイスを感染させようとする6,858件のAndroid.Locker.2.originがDr.Web for Androidによって未然に駆除されています。

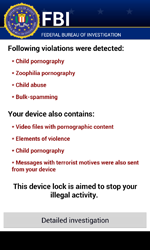

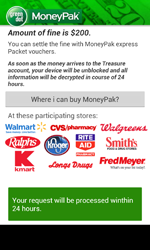

また6月には、デバイスの通常の動作を妨げるAndroidブロッカートロイの木馬の拡散がありました。主に中国で拡散されているAndroid.Locker.5.origin は、スマートフォンやタブレットのスクリーンを一時的にロックしますが、デバイス上に保存されている情報にはダメージを与えません。Android.Locker.6 .originおよびAndroid.Locker.7.originはモバイルデバイスのスクリーンをロックし、解除するための金銭を被害者に対して要求します。これらのプログラムはAdobe Flash Playerを装って拡散され、米国のAndroidユーザーを標的としています。

|

|

|

|

これらの脅威に関する詳細はこちらの記事をご覧ください。Doctor Webでは、警戒を怠らずに、信頼できるソースからのみアプリケーションをインストールすることを推奨します。