アンチウイルス機能を備えたトロイの木馬

ウイルスアラート | 全てのニュース | ウイルスデータベース

2014年7月1日

株式会社Doctor Web Pacific

コンピューターを保護するためのアンチウイルスソフトウェアのインストールを怠り、その結果としてシステムがマルウェアに感染してしまうというケースがありますが、そのマルウェアがTrojan.Tofseeであった場合、ユーザーはある意味ラッキーだったと言えるでしょう。このトロイの木馬はスパムを配信するほか、システムから他の脅威を非常に効果的に駆除してくれるからです。

Trojan.TofseeはSkypeやソーシャルメディアサイト、リムーバブルメディアなど様々な方法で拡散されます。Skypeを使用した拡散では、犯罪者は従来のソーシャルエンジニアリング手法を用い、他人には見られたくないようなプライベートな動画や写真がインターネット上で公開されているとユーザーに信じ込ませます。古くから用いられているものであるにも関わらず、現在でも多くのユーザーがこの手口に陥っています。

Trojan.Tofseeは、SkypeのほかTwitter、Facebook、VKontakteからの拡散を行うための特殊なモジュールを犯罪者のサーバーからダウンロードします。モジュールによって送信されるメッセージは設定ファイル内のテンプレートに従って生成されます。ソーシャルネットワーキングサイトのユーザーに対して送信されるメッセージには、それぞれの国の言語が使用されます。

メッセージには、ユーザーの見られたくない動画や写真にアクセスするためのリンクが含まれています。しかし、このコンテンツを見るためにユーザーはブラウザプラグインをダウンロードするよう促され、実際にはこのプラグインがTrojan.Tofseeです。

モジュールはTwitter、Facebook、VKontakte経由でメッセージを送信するためにMicrosoft Internet Explorer、Mozilla Firefox、Opera、Safari、Google ChromeのCookieデータを利用し、Skype経由でメッセージを送信する場合はアプリケーションウィンドウ内のボタンを使用します。また、このモジュールはFacebook上のCAPTCHA 認証画像を解読サーバーへ送信し、結果として返信されたテキストをwebフォームに入力することでCAPTCHA保護をすり抜けます。

また別のモジュールはリムーバブルメディア経由でTrojan.Tofseeを拡散させますが、ウイルス開発者はここでもまた従来の方法を使用しています。モジュールはTrojan.Tofseeの実行ファイルをゴミ箱内に保存し、リムーバブルメディアのルートフォルダ内にautorun.infファイルを作成します。システムの感染は管理サーバーから受け取るコマンドによって実行されます。

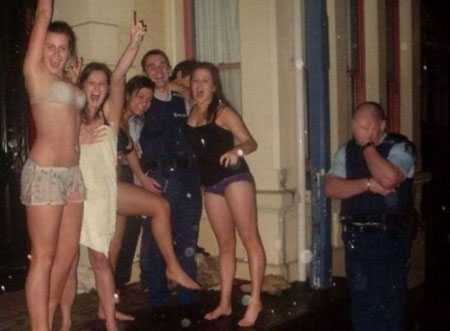

そのほかTrojan.Tofseeカーネルをアップデートするためのモジュールがあります。そのために必要なパラメータは全て設定ファイル内に含まれていますが、足りないパラメータが存在した場合、トロイの木馬はアップデートの代わりに下図の写真をサーバーからダウンロードします。

最も注目すべきモジュールは、感染させたコンピューター上でほかのトロイの木馬やマルウェアを検出し、削除する機能を持ったモジュールです。このモジュールはディスク上のファイルを検索するほか、Windows レジストリ内のエントリで動作中のプロセス一覧を検索し、検出された危険なオブジェクトを削除します。このように、被害者のコンピューターがアンチウイルスによって保護されていない場合であっても、Trojan.Tofseeがそのセキュリティを確保してくれます。

Trojan.Tofseeの主要な目的はスパムの配信です。スパムメッセージのテキストはトロイの木馬が犯罪者のサーバーからダウンロードするテンプレートを使用して生成されます。Trojan.TofseeのメインモジュールではネットワークおよびSMTPプロトコルの使用がサポートされています。管理サーバーに接続されると、トロイの木馬はそこからデータを復号化するためのキーを受け取ります。次にトロイの木馬はデータを管理サーバーに送信し、その返信として、実行するコマンドを受け取ります。このトロイの木馬はスパムメッセージの生成に独自のスクリプト言語を使用しており、これはマルウェアでは滅多に見られない特徴と言えます。

現時点で、Trojan.Tofseeはダイナミックリンクライブラリとして組み込まれた17のプラグインをリモートサーバーからダウンロードしています。上記以外にTrojan.Tofseeで使用されているモジュールは以下のとおりです。

- 設定データのブロックとして送信されるリモートホストアドレスを確認するためのモジュール

- DDoS攻撃を実行するためのモジュール。HTTPフラッド攻撃およびSYNフラッド攻撃の2種類の攻撃を実行することが可能です。

- 暗号化されたTrojan.PWS.Pony.5モジュール

- Internet Explorerによって使用されたデータのログを記録するモジュール。その本体からIEStub.dllを抜き出し、ブラウザのプロセス内に挿入します。このモジュールは個別の設定ファイルを持っています。

- 後に他のモジュールによって使用される画像ファイルを処理するモジュール

- Internet Account ManagerおよびPStoreCreateInstanceからEメールアドレスを抜き取り、% NAMEPC% @mail.ruテンプレートに従って送信者のアドレスを生成したのち、生成されたリスト上のアドレスに対してメッセージの送信を試みるモジュール

- ビットコインをマイニングするTrojan.BtcMine.148をダウンロードするモジュール。システム上にTrojan.BtcMine.148をインストールし、その動作に必要なパラメータを与えます。

- ランダムな名前と.sys拡張子の付いたファイルとしてTrojan.Siggen.18257をsystem32\drivers\ フォルダ内にインストールし、実行するモジュール

- HTTPおよびSOCKS5プロキシの動作を実行するモジュール

- Eメールを作成し送信するモジュール。独自のスクリプト言語を使用してメッセージを生成し、それらをHTTPS経由で送信します。SSL暗号化はMicrosoft Unified Security Protocol Providerによって行われます。

- 特定のドライバを使用して低レベルでトラフィックを傍受、分析するライブラリ。FTPおよびSMTP経由でやり取りされるデータストリームを検索し、アドレスとメッセージ本文を改変します。

- 設定テンプレートを生成、処理するモジュール

- スパムメッセージの生成に関与するスクリプト言語モジュール

Dr.WebウイルスデータベースにはTrojan.Tofseeおよびそのモジュール全てのシグネチャが追加されているため、このトロイの木馬によってDr.Webユーザーが被害を受けることはありません。Doctor Webでは、コンピューターを脅威から保護してくれるウイルスに感染することを期待せずに、信頼性の高い従来の方法―最新のアンチウイルスプログラムをインストールし、アップデートを怠らない―を使用することを推奨します。