今季のトレンド―Androidを標的とするブロッカーとエンコーダ

ウイルスアラート | 全てのニュース | ウイルスデータベース

2014年6月27日

株式会社Doctor Web Pacific

Android.Locker.2.origin は、この種の脅威として最初に検出されました。2014年5月22日にDr.Webウイルスデータベースに追加されて以来、Dr.Web for Androidによって検出された数は2万1276件を超えています。Android.Locker.2.origin はアンチウイルスソフトウェアによって保護されていないAndroidスマートフォンやタブレットに対して深刻な被害を与えます。このトロイの木馬は感染したモバイルデバイスのメモリカード内で.jpeg、 .jpg、 .png、 .bmp、 .gif、 .pdf、 .doc、 .docx、 .txt、 .avi、 .mkv、 .3gp拡張子を持ったファイルを探し、それらを暗号化した上でファイル名に.enc拡張子を加えます。続けてデバイスのスクリーンがロックされ、ファイルを復号化するために金銭を要求するメッセージが表示されます。

このトロイの木馬はメモリカード上に保存されている写真や動画、ドキュメントを暗号化することができ、感染させたデバイスに関する様々な情報(IMEIなど)を犯罪者のサーバーに送信します。このエンコーダは暗号化にAES暗号アルゴリズムを用い、Torネットワーク経由で.onionホストを使用したC&Cサーバーに接続します。これにより、犯罪者は高い匿名性を確保しています。

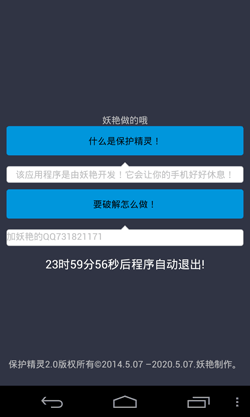

Android.Locker.5.originは、その他の同種のプログラムと異なり中国のユーザーのみを標的としています。このトロイの木馬は不正な利益を得ることを目的としたものではなく、不注意なユーザーを嘲笑するために作成されたものであると思われます。 Android.Locker.5.originは起動されるとモバイルデバイスをロックし、下図のようなメッセージを表示させます。

このメッセージには、このアプリケーションはモバイルデバイスを「ちょっと休ませて」あげるためにブロックした、と書かれています。ウィンドウの下部には24時間のカウントダウンタイマーが表示され、時間が経過するとモバイルデバイスは自動的にロック解除されます。

Android.Locker.5.originは、プロセスのステータスをチェックするAndroidのシステム機能を利用し、中断された場合には自動的にプロセスを再開します。また、デバイス上での他のアプリケーションの起動を防ぐことができ、そのことがAndroid.Locker.5.originの削除を困難にしています。それらを除き、このトロイの木馬はファイルを暗号化するなどの危険な機能は持っていません。

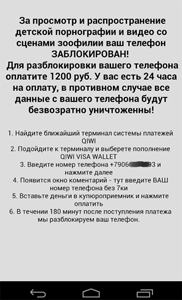

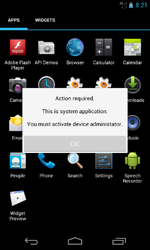

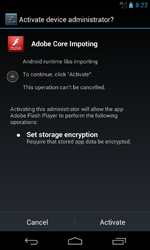

6月には、Android を狙ったランサムウェアのファミリーに米国のユーザーを標的とするAndroid.Locker.6.originおよび Android.Locker.7.originが加わりました。モバイルデバイスのスクリーンをロックして金銭を要求するこれらの脅威はAdobe Flash Playerを装って拡散され、インストール中に管理者権限を要求します。

|

|

|

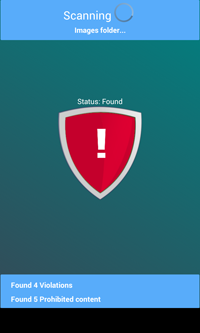

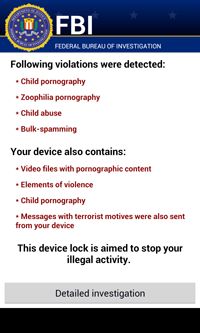

このトロイの木馬はデバイスをスキャンするふりをしたのちにスクリーンをブロックし、違法なコンテンツが検出された旨のメッセージを表示させます。

|

|

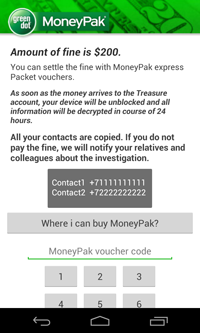

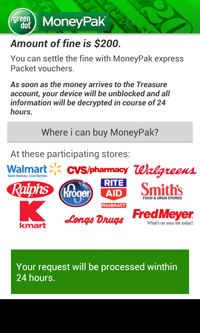

デバイスのロックを解除するために、ユーザーはMoneyPack経由での200ドルの支払いを要求されます。

|

|

インストールの過程で、Android.Locker.6.originおよび Android.Locker.7.originはデバイス上に以下のアプリケーションがインストールされているかどうかを確認します。

- com.usaa.mobile.android.usaa

- com.citi.citimobile

- com.americanexpress.android.acctsvcs.us

- com.wf.wellsfargomobile

- com.tablet.bofa

- com.infonow.bofa

- com.tdbank

- com.chase.sig.android

- com.bbt.androidapp.activity

- com.regions.mobbanking

上記いずれかのアプリケーションが存在した場合、そのデータが犯罪者のサーバーに送信されます。また、これらの脅威は感染させたデバイスのアドレス帳から情報を盗み(連絡先の名前、電話番号、メールアドレス)、発信および着信通話をモニタリングしてそれらをブロックする機能を備えています。収集された情報はすべてC&Cサーバーへ送信されます。

Dr.Web for Androidによって保護されたデバイスでは、侵入を試みるAndroid.Locker.2.origin、 Android.Locker.5.origin、 Android.Locker.6 .origin、 Android.Locker.7.origin, は検出・削除されます。信頼性の高い最新のアンチウイルスを使用することが、これらの危険なトロイの木馬による感染を防ぐための最も確実な方法です。