SMSで拡散される危険なAndroidマルウェア

ウイルスアラート | 全てのニュース | ウイルスデータベース

2014年11月17日

株式会社Doctor Web Pacific

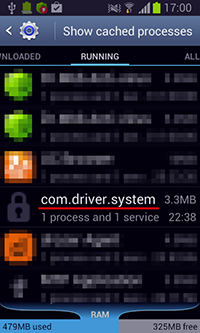

Android.Wormle.1.originとしてDr.Webウイルスデータベースに追加されたこの新たなAndroid脅威は幅広い機能を備えています。インストールされると、ボットはホーム画面上にショートカットを作成し、システムサービスcom.driver.systemとして動作します。

Android.Wormle.1.originはC&Cサーバーに接続し、犯罪者からのコマンドを待ちます。犯罪者はC&Cサーバーから直接ボットをコントロールするだけでなく、Google Cloud Messagingも使用しています。このサービスは、開発者がGoogleアカウントを使用して、標的となるデバイス上のアプリケーションと接続することを可能にするものです。

このトロイの木馬は幅広い機能を備えていますが、中でも特に以下のタスクを実行することができます。

- コマンド内で指定された1つまたは複数の番号に対し、設定されたテキストを含んだSMSを送信する

- アドレス帳にある全ての番号に対し、設定されたテキストを含んだSMSを送信する

- 特定の番号をブラックリストに追加し、その番号から受信するSMSや通話をブロックする

- USSDクエリを送信する(ユーザーが応答を得ることの無いよう、対象となるUSSD番号はブラックリストに追加されています)

- 全ての受信SMSおよび通話発信に関する情報をC&Cサーバーに送信する

- 音声レコーダーを有効にする、動作中の音声レコーダーを停止させる

- 感染したデバイスに関連するアカウントについての情報を取得する

- インストールされている全てのアプリケーションに関する情報を取得する

- アドレス帳に登録されている情報を取得する

- モバイルのキャリアに関する情報を取得する

- OSのバージョンを特定する

- SIMカードが登録されている国を特定する

- 携帯電話番号を取得する

- 特定のアプリケーションを削除する(ユーザーに対して特別なダイアログボックスを表示させ、強制的に削除させます)

- SDカード上にあるファイルおよびフォルダに関する情報を取得する

- コマンド内で指定されたファイルやフォルダを含んだzipアーカイブをC&Cサーバー上にアップロードする

- 特定のファイルやフォルダを削除する

- デバイス上に保存された全てのSMSメッセージを削除する

- 指定されたwebサイトに対してDDoS攻撃を行う

- 特別なパラメータを使用してC&Cサーバーとの接続を確立する

- 管理サーバーのアドレスを変更する

- ブラックリストをクリアする

このように、Android.Wormle.1.originを使用することで犯罪者は課金SMSの送信から個人情報の入手、様々なwebサイトに対するDDoS攻撃の実行まで、幅広いタスクを実行することができます。さらに、バンクアカウントの情報を盗む機能をも備えていることから、Android.Wormle.1.originはバンキングトロイの木馬としても動作することが可能です。

Android.Wormle.1.originはSMSワームとして動作し、そのダウンロードリンクを含んだSMSメッセージによってAndroidデバイス上に拡散されます。メッセージには次のようなものがあります("number"はSMS受信者の番号です):

"I love you http://[]app.ru/*number*"

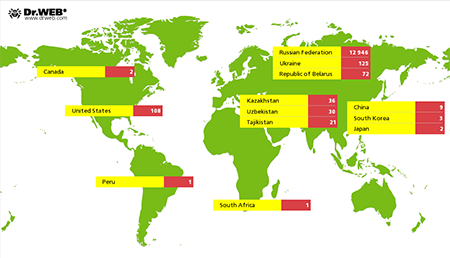

これらのメッセージはアドレス帳に登録されている全ての番号に対して送信されるため、Android.Wormle.1.originは短期間のうちに多くのデバイスを感染させることができます。Doctor Webの統計によると、現在このマルウェアは20を超える国で1万4千台以上のAndroidデバイスを感染させています。最も感染数の多い国はロシア(1万2,946台、91.49%)、次いでウクライナ(0.88%)、米国(0.76%)、ベラルーシ(0.51%)、カザフスタン(0.25%)、タジキスタン(0.15%)となっています。以下の図はAndroid.Wormle.1.originボットネットの国別分布を表しています。

Doctor Webでは今後も状況を注意深く監視していきます。Android.Wormle.1.originは既にDr.Webウイルスデータベースに追加されているため、Dr.Web for AndroidおよびDr.Web for Android Lightによって保護されるデバイスに対して危害を与えることはありません。