2014年11月14日

株式会社Doctor Web Pacific

ウイルス

2014年10月にDr.WebCureIt!によって検出された悪意のあるプログラムの統計は、9月のものとほとんど変わらず、迷惑な広告を表示させるブラウザプラグインTrojan.BPlugファミリー、およびアドウェアインストーラTrojan.Packed.24524が最も多く検出されています。

Dr.Web統計サーバーから得られた統計においても同様にTrojan.Packed.24524が最も多く検出されており、その検出数は9月に比べて0.15%増加しています。また、10月における全検出数の0.34%を占める形でBackDoor.Andromeda.404が急増しています。このバックドアはリモートサーバーから受け取ったコマンドを感染したシステム上で実行し、別のマルウェアをダウンロードします。10月には、感染したシステム上にアドウェアなどの他のプログラムをインストールするTrojan.LoadMoney.336も多く検出され、Trojan.Zadved.4やTrojan.Triosir.13も多く見られました。一方、BackDoor.IRC.NgrBot.42の検出数は9月に比べて0.02%の減少と、大きな変化はありませんでした。

2014年10月にメールトラフィック内で最も多く検出された脅威は、BackDoor.Andromeda.404(2.22%)、 バンキングトロイの木馬Trojan.PWS.Panda.5676(0.97%)、BackDoor.Andromeda.519(0.88%)となっています。10月には、パスワードや機密情報を盗むバンキングトロイの木馬やマルウェアを拡散するために、迷惑メールの大量配信を用いる手法が多く見られました。そのようなメールの添付ファイルに多く含まれていた脅威はTrojan.PWS.Panda.5676のほか、 Trojan.PWS.Panda.655、 Trojan.PWS.Stealer.13025、 Trojan.PWS.Stealer.13259となっています(合計で2.04%)。

Doctor Webによって監視が続けられているボットネットに関しては大きな変化は見られませんでした。Win32.Rmnet.12の1つ目のサブネットでは25万1,500台の感染したコンピューターが追加され、2つ目のサブネットでは37万9千台となっています。ファイルインフェクターWin32.Sectorに感染したコンピューターから成るボットネットでは1日に約5万7千台のボットが追加されています。BackDoor.Flashback.39を使用して構成されるボットネットも未だ活動を続けており、感染したMac OS Xから1日に平均して1万6,530件のリクエストがC&Cサーバーへ送信されています。

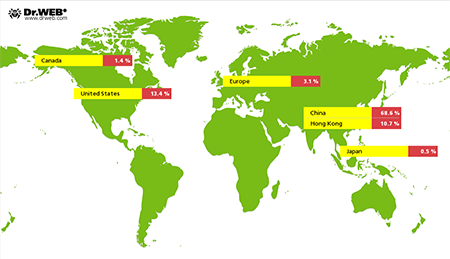

Linuxを標的とする悪意のあるプログラムLinux.BackDoor.Gatesを使用して構成されるボットネットもまた活動を続けています。以下の図は、このボットネットによって実行されたDDoS攻撃の国別分布です。

Steamゲームのアイテムを盗むトロイの木馬

現在も急成長を続けるオンラインゲーム市場は年間数十億ドルを売り上げ、高度な「仮想世界」を持つ多くのマルチプレイヤーゲームが世界各地のユーザーを惹きつけています。このような仮想世界ではプレイヤーがゲームアイテムを売買または交換する際に独自のシステムを使用することが多く、それらアイテムを実際の現金に交換することが可能なケースも見られます。2014年9月の下旬、Doctor WebではSteamユーザーからゲームアイテムを盗むよう設計された悪意のあるプログラムTrojan.SteamBurglar.1について報告しました。Valve社によって運営されるゲームプラットフォームSteamでは、インターネット経由でゲームをダウンロード、アクティベートすることができ、またユーザーは、それらゲームのアップデートやその他のオンラインゲームに関するニュースを受け取ることができます。

しかし犯罪者はTrojan.SteamBurglar.1で満足することはなく、10月にはほぼ同様のペイロードを持つ新たなマルウェアTrojan.SteamLogger.1がDoctor Webウイルスアナリストによって発見されました。このトロイの木馬はDota 2、Counter-Strike: Global Offensive、Team Fortress 2のユーザーからアイテムを盗むほか、キーストロークを記録して犯罪者に送信します。

感染したシステム上で起動されるとTrojan.SteamLogger.1はゲームアイテムの画像を表示させ、同時に悪意のある活動を実行します。

感染させたコンピューターに関する情報を犯罪者に送信した後、TTrojan.SteamLogger.1はユーザーがサーバー上で認証されるのを待ち、Steamユーザーアカウントに関する情報(SteamGuardが有効かどうか、Steam ID、セキュリティトークン)を盗みます。続けてそれらの情報を犯罪者に送信し、その応答として被害者から盗んだアイテムの送信先となるアカウントのリストを受け取ります。Steam設定内で自動認証が無効になっていた場合、トロイの木馬は別のスレッドを作成してキーロガーを起動させます。記録されたキーストロークは15秒間隔で犯罪者に送信されます。

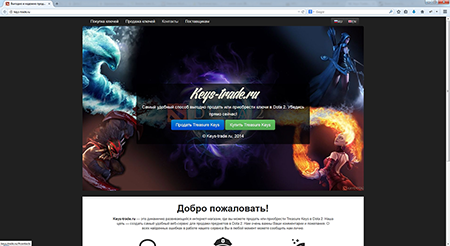

貴重なゲームアイテムを判別するためにTrojan.SteamLogger.1は「Mythical」、「Legendary」、「Arcana」、「Immortal」、「DOTA_WearableType_Treasure_Key」、「Container」、「Supply Crate」などのキーワードを使用しています。このことから、このトロイの木馬は最も価値のあるアイテムであるchestやchest keyを盗もうとしていることが分かります。また、Trojan.SteamLogger.1はプレイヤー自身によるアイテムの売買をモニタリングし、プレイヤーがアイテムを売ろうと試みた場合は該当するアイテムをリスト上から削除することでそれを妨げます。犯罪者はDota 2のchest keyを売るために特別に設計されたオンラインストアを使用しています。

この脅威に関する詳細はこちらの記事をご覧ください。

マルウェアの拡散は、ゲームユーザーから違法に利益を得るために犯罪者によって用いられる唯一の手法ではありません。犯罪者は、多くのゲームサーバーにおいて明確に禁止されているにも関わらず横行しているアカウントの売買を利用しています。ゲームサーバー上でアカウントを作成する際に、プレイヤーは異なる種類の「スキル」や経験値のみでなく、鎧やマウント(時には非常に珍しいものまで)などのゲームアイテム、さらにはスキルセットや可能な職業を最も多く持っているキャラクターを取得しようとします。これらの条件が揃っているほどアカウントの値段も高くなり、中には500ドルを超える場合もあります。

犯罪者によって売られたアカウントは、最初のサポートリクエストと同時に犯罪者のもとに戻ります。アカウントが規則に反して売られていたことが判明すると管理側はそれをブロックします。

また、犯罪者はチャットを利用してフィッシングリンクを拡散し、これらのリンク先で、サードパーティwebサイト上でユーザー名とパスワードを登録するよう促すゲーム開発者からの通知を装った偽の情報を表示させたり、またはキャラクターの能力を向上させるプログラムを装ったマルウェアを配信したりします。

ゲームユーザーを騙すために犯罪者によって用いられる様々な手法に関する詳細はこちらの記事をご覧ください。

Androidに対する脅威

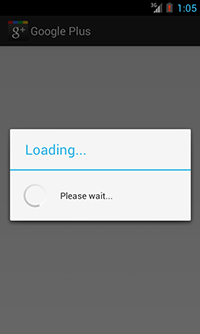

10月にはAndroidを標的とする悪意のあるアプリケーションが多数出現しました。初旬には、改変されたGoogle+クライアントアプリケーションに埋め込まれたAndroid.Selfmite.1.originが発見されています。違法な利益を得るよう設計されたこのマルウェアは、Androidのホーム画面上にURLショートカットアイコンを置き、アイコンをクリックするとデバイスのロケーションに応じてアフィリエイトプログラムに関連した様々なサイトが開くようにします。また、該当するセクションを開くことでGoogle Play上にある別のアプリケーションの宣伝を行う機能を備えるほか、Android.Selfmite.1.originは感染したモバイルデバイス上のアドレス帳にある全ての連絡先に対してSMSを送信することができます。送信可能なSMSの量に上限は無く、それらのメッセージにはC&Cサーバーから受け取ったコマンドに応じて、犯罪者の指定する広告や、マルウェアのコピーを含むアプリケーションへのリンクが含まれている場合があります。

|

|

新たなランサムウェアの出現も後を絶ちません。そのうちの1つであるAndroid.Locker.54.originは、そのほか同種のアプリケーションと同様、感染したデバイス上でユーザーに対して「違法なアダルトコンテンツを閲覧した」という旨の警告を表示させ、デバイスのスクリーンをロックした上で解除するための金銭を要求します。ただし、従来のランサムウェアと異なる点として、このトロイの木馬は自身のダウンロードリンクを含んだSMSをモバイルデバイス上のアドレス帳にある全ての連絡先に対して送信します。このことがAndroid.Locker.54.originの拡散速度を大幅に速めていると考えられます。

また10月には、現在ではあまり見られなくなったダイアラーに属するAndroid.Dialer.7.originの発見がありました。このダイアラーはデバイス上にインストールされるとユーザーの承諾を得ずに高額な番号に通話を発信し、ユーザーのアカウントからはお金が引き落とされます。この脅威に関する詳細はこちらの記事をご覧ください。

韓国のAndroidユーザーに対する攻撃も続き、様々なマルウェアがSMSスパムによって拡散されていました。Doctor Webでは160件を超えるそのようなスパムが記録され、そのうちの1つであるAndroid.BankBot.29.originは韓国の金融機関から機密情報を盗むよう設計された典型的なバンキングマルウェアでした。そのほか同種のプログラムと同様、Android.BankBot.29.originはユーザーによる削除に抵抗するため管理者権限を要求します。ただし、このマルウェアはそのダイアログボックスをアプリケーションインターフェースの下に隠して表示させるため、ユーザーは自分が管理者権限を与えていることに気が付きません。

|

|

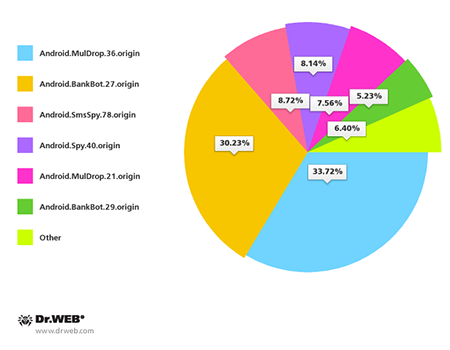

10月に韓国で最も多く拡散されていたマルウェアはAndroid.BankBot.27.origin、 Android.MulDrop.36.origin、 Android.SmsSpy.78.origin、 Android.Spy.40.origin、 Android.MulDrop.21.origin、 Android.BankBot.29.originとなっています。

リンク

ニュース:https://news.drweb.co.jp/

ウイルス脅威に関する最新の統計(ロシア語):stat.drweb.com

ウイルスについて(英語):vms.drweb.com/

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments