個人情報や金銭を盗むAndroidマルウェア

ウイルスアラート | 全てのニュース | ウイルスデータベース

2014年12月3日

株式会社Doctor Web Pacific

Android.BankBot.34.originが悪意のある活動を開始するには、まずユーザーによってインストールされる必要があります。そのため、このトロイの木馬はポピュラーな正規アプリケーションのショートカットアイコンが含まれたシステムアップデートを装って拡散されます。マルウェアは犯罪者次第であらゆるアプリケーションを装うことができます。インストールされるとAndroid.BankBot.34.originは自身のアイコンをホーム画面上に置きますが、正規アプリケーションが既にインストールされている場合、Android.BankBot.34.originのアイコンはそのすぐ隣に置かれるため、経験の少ないユーザーは誤ってトロイの木馬の方を起動してしまう可能性があります。インストール後にユーザーによって起動されなかった場合であっても、Android.BankBot.34.originはシステムの再起動後に自動で起動するようになっています。

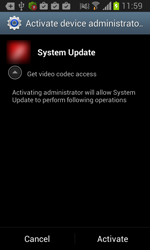

起動されるとAndroid.BankBot.34.originはユーザーに対して管理者権限を要求しますが、この権限を与えることによってトロイの木馬の削除がより困難になります。また、ユーザーによって起動された場合、Android.BankBot.34.originは自身のアイコンを削除します。その後、トロイの木馬は悪意のある動作を開始します。

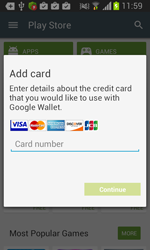

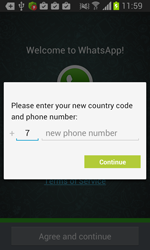

Android.BankBot.34.originは2つの方法で攻撃を行います。1つ目の方法はユーザーの操作に応じたもので、犯罪者にとって関心のあるアプリケーションがユーザーによって起動された際に実行されます。そのようなプログラムがユーザーによって起動されると、Android.BankBot.34.originはアプリケーションのインターフェース上にフィッシングダイアログボックスを表示させ、ログインやパスワード、電話番号、クレジットカード情報などの機密情報を入力するようユーザーを誘導します。ユーザーに疑いを抱かせないよう、これらのフィッシングダイアログボックスはアプリケーションのダイアログボックスを非常に良く模倣しています。利用されているアプリケーションには以下のものがあります。

- Google Play

- Google Play Music

- Gmail

- Viber

- Skype

- Vk

- "Одноклассники"(Classmates)

ユーザーによって入力された情報はリモートサーバーへ送信されます。

|  |  |

一方、2つ目の攻撃方法はユーザーの操作を必要とせず、犯罪者によってリモートホストから送信されたコマンドに応じて実行されます。中でも特にAndroid.BankBot.34.originは以下のコマンドを実行します。

- SMSの送受信を監視し、それらを開始または停止する

- USSDクエリを送信する

- 特定の番号をブラックリストに登録し、それらの番号から送られた全てのメッセージをブロックする(デフォルトでは、特定のキャリアのカスタマーサービス、ロシアのオンラインバンクプロバイダ、eコマースビジネスの番号が登録されています)

- ブラックリストをクリアする

- デバイス上にインストールされているアプリケーションに関する情報をリモートサーバーに送信する

- SMSを送信する

- マルウェアのIDをサーバーに送信する

- ダイアログボックスまたはメッセージをスクリーン上に表示させる(メッセージにはC&Cサーバーから受け取ったパラメータが使用されます)

注目すべき点として、Android.BankBot.34.originの主要なC&Cサーバーのアドレスは匿名ネットワーク「Tor」を経由しています。また、セキュアなプロトコル通信を使用するために、このマルウェアには疑似トップ・レベル・ドメイン.onion内のホストへの接続を可能にする公式ソフトウェアのコードの一部が組み込まれています。この手法は、Android向けのマルウェアで多く用いられるようになってきています。

ユーザーの承諾を得ずにSMSを送信・傍受する機能を利用することでAndroid.BankBot.34.originはバンキングトロイの木馬としても動作することができ、オンラインバンキングで使用されるSMSコマンドを送信し、感染させたデバイスと関連付けられているバンクアカウントから金銭を盗みます。同様に、USSDコマンドを使用して被害者のモバイルアカウントから犯罪者のアカウントへと送金を行います。標的となるモバイルキャリアおよび金融機関のリストは無限であり、犯罪者の必要に応じて変更されます。SMSを使用してアカウントの管理を行うサービスを提供している銀行やeコマースのカスタマーのほか、使用しているモバイルデバイスのアカウントから別のデバイスのアカウントへの送金が可能なモバイルキャリアのユーザーは特に注意する必要があります。

さらに、モバイルデバイスのスクリーン上にあらゆるダイアログやメッセージを表示させることのできるAndroid.BankBot.34.originの機能によって、犯罪者は多種多様な攻撃を仕掛けることができます。例として、ユーザーのソーシャルネットワークアカウントを盗み、パスワードを変更した上で「アカウントがロックされました。ロックを解除するために1234まで送金してください。」といったメッセージを表示させます。また、被害者のバンキングアカウントにアクセスするために、オンラインバンクのものを装ったパスワード入力画面を表示させることも可能です。そのため、Android.BankBot.34.originはAndroidユーザーにとって非常に危険な脅威であると言えます。

Doctor Webでは、疑わしいソースからアプリケーションをダウンロード・インストールしないこと、また、Google Playを回避したアプリケーションのダウンロードを許可する機能を無効にすることを推奨します。また、アプリケーションをインストールする際は、それらアプリケーションが要求する権限について十分に注意してください。少しでも疑わしい点があった場合、そのアプリケーションのインストールを行わないよう推奨します。

Dr.Webのウイルスデータベースには既にAndroid.BankBot.34.originが追加されているため、Dr.Web for AndroidおよびDr.Web for Android Lightのユーザーに対して危害が及ぶことはありません。