2014年3月20日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年2月に最も多く検出された脅威は正規アプリケーションを装って拡散されるTrojan.Packed.24524でした。続いて、アドウェアTrojan.LoadMoney.1、迷惑な広告や偽のwebコンテンツを表示させるTrojan.LoadMoney.1が多く検出されています。このTrojan.LoadMoney.1はAmonitizeインストーラ(amonetize.com)を利用し、そのメインモジュールはブラウザ拡張としてインストールされます。以下の表は、2月にDr.WebCureIt!によって最も多く検出された脅威です。

| Name | Quantity | % |

|---|---|---|

| Trojan.Packed.24524 | 64559 | 6.39 |

| Trojan.LoadMoney.1 | 20624 | 2.04 |

| Trojan.Triosir.1 | 16492 | 1.63 |

| Trojan.Siggen5.64541 | 15476 | 1.53 |

| Trojan.LoadMoney.15 | 15082 | 1.49 |

| Trojan.InstallMonster.51 | 14832 | 1.47 |

| Trojan.BPlug.9 | 13494 | 1.33 |

| Trojan.Packed.24814 | 13135 | 1.30 |

| Trojan.DownLoad3.27814 | 11990 | 1.19 |

| Trojan.InstallMonster.38 | 10119 | 1.00 |

| BackDoor.IRC.NgrBot.42 | 8614 | 0.85 |

| BackDoor.Maxplus.24 | 8320 | 0.82 |

| Trojan.Hosts.6815 | 7831 | 0.77 |

| Trojan.InstallMonster.47 | 7384 | 0.73 |

| Trojan.Triosir.2 | 7305 | 0.72 |

| Trojan.Fraudster.524 | 6839 | 0.68 |

| Trojan.InstallMonster.28 | 6054 | 0.60 |

| Trojan.LoadMoney.76 | 6050 | 0.60 |

| Win32.HLLP.Neshta | 5681 | 0.56 |

| Trojan.StartPage.59964 | 5644 | 0.56 |

ボットネット

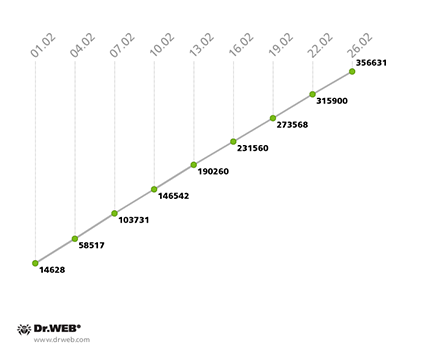

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12に感染したWindowsコンピューターによって構成されるボットネットの監視を続けています。このウイルスはユーザーの操作を必要とせずにバックドアとして機能し、個人情報を盗むことができます。2月に1つ目のサブネットに追加される新たなホストの数は1日に平均1万4000台と、1月の1万8000台から僅かに減少しています。以下のグラフは、2014年2月における1つ目のWin32.Rmnet.12サブネットの拡大推移を表しています。

2014年2月のWin32.Rmnet.12ボットネット拡大推移

(1つ目のサブネット)

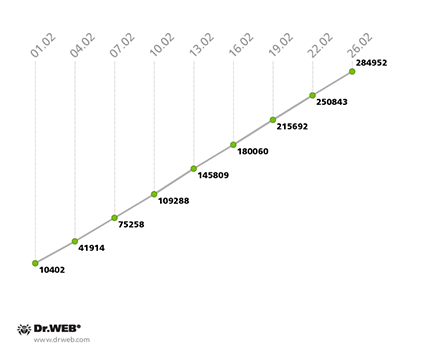

2つ目のWin32.Rmnet.12サブネットの拡大速度にも減少が見られ、1日に追加されるコンピューターの数は、1月末の1万2000台から2月末には1万台となっています。以下のグラフは、2つ目のWin32.Rmnet.12サブネットの拡大推移を表しています。

2014年2月のWin32.Rmnet.12ボットネット拡大推移

(2つ目のサブネット)

Trojan.Rmnet.19ボットネットに含まれる感染したコンピューターの数は1月末の2,633台から2月末の2,523台と、ほとんど変化は見られませんでした。

BackDoor.Flashback.39ボットネットに含まれる感染したMac OS Xの台数は、1月末の2万8160台から2月25日の2万2773台へと僅かに減少しています。これまで同様、感染件数が最も多かった国はアメリカおよびカナダとなっています。

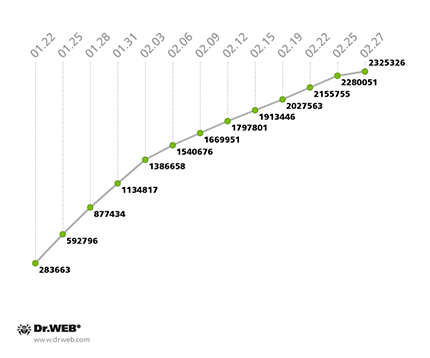

Androidを狙った初のブートキットAndroid.Oldboot.1.originに感染したデバイスで構成されるボットネットは現在も拡大を続けています。この脅威について報告したDoctor Webの記事はこちらをご覧ください。このマルウェアはコンポーネントの1つをファイルシステムのブートセクター内に置き、OSの起動と同時に悪意のあるコードが実行されるようにします。こうして、トロイの木馬Android.Oldbootの一部がAndroidアプリケーションとしてインストールされてシステムサービスとして動作し、リモートサーバーに接続して様々なコマンド(特定のアプリケーションをダウンロード・インストール・削除するなど)を受け取ります。犯罪者は、トロイの木馬の動作に必要なルーチンを含むよう改変したファームウェアをデバイス上にインストールしていると考えられます。Android.Oldbootが削除された場合でも、コンポーネンはメモリ内に残り、デバイスが次に起動されると再びマルウェアをインストールしてシステムを感染させるという点に注意する必要があります。

Doctor Webでは、これまでリモートサーバーへの接続に使用されるIPアドレスの数によってボットの数を割り出していましたが、今回、感染したデバイスのIMEIを使用して統計を取ることに成功しました。現在、ボットネットにはおよそ40万台の感染したデバイスが含まれています。以下のグラフは、IPアドレスの数に基づいて割り出された、2014年1月22日~2月27日の間のボットネットの拡大推移です。

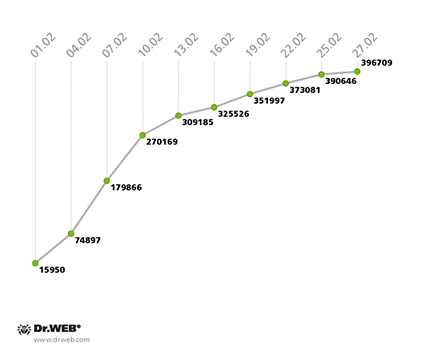

感染したデバイスのIMEIを使用して収集された統計に基づいたAndroid.Oldbootの拡大推移は以下のグラフのとおりです。

アドウェア型トロイの木馬

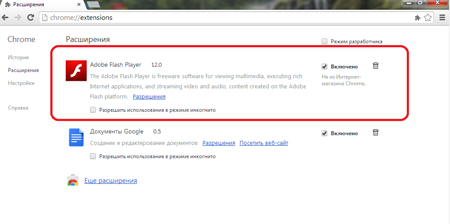

2月には、webページ上の広告を置き換え、ブラウザウィンドウ内に迷惑な広告を表示させる悪意のあるプログラムの拡散が多く見られました。2月の初めには、Trojan.Admess.1と名付けられたトロイの木馬がDr.Webウイルスデータベースに追加されました。このプログラムはInternet Explorer、Mozilla Firefox、Google Chrome、Opera向けのAdobe Flash Playerプラグインとして拡散され、ユーザーが開いたwebページ上の広告を置き換えていました。

続けて、「便利な」アプリケーションを装って拡散され、ブラウザのプラグインとしてインストールされるTrojan.Triosir.1が発見されました。Doctor Webの統計によると、この種類のマルウェアの中で最も多く検出されているのはTrojan.Admess.1、Trojan.Triosir.1、Trojan.Zadved.1 となっています。

その他の2月の脅威

2月には、Apple社製のコンピューターを標的とする新たなトロイの木馬も登場しました。Trojan.CoinThiefとしてDr.Webウイルスデータベースに追加されたマルウェアは、Mac OS X環境のコンピューター上で電子通貨を盗むよう設計されていました。このマルウェアの主な目的は、BitcoinやLitecoinをマイニングするアプリケーションから個人データを盗むために、そのトラフィックをモニタリングすることにあります。感染したコンピューター上にBitcoin-Qtがインストールされていた場合、Trojan.CoinThiefはこのプログラムを改変し、そこに保存されている個人データを盗みます。この脅威に関する詳細についてはこちらの記事をご覧ください。

ロシアで最も多く使用されている支払端末の1つを特に標的として設計された脅威も発見され、Trojan.PWS.OSMP.21と名付けられました。このトロイの木馬は、感染したUSBを介してダイナミックリンクライブラリとして端末上に侵入します。

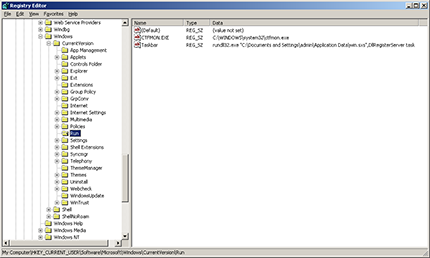

Trojan.PWS.Papras.4はRAT(リモートアクセスツール)に分類される、また別のトロイの木馬です。このトロイの木馬は感染したコンピューター上で複数のモジュールを動作させます。そのうちの1つはVNCサーバーとして機能し、もう1つはSOCKSプロキシサーバーとして動作します。また別のモジュールは悪意のあるコードをwebページに埋め込み(webインジェクション)、グラバー(モジュールの1つ)は、Microsoft Internet Explorer、Mozilla Firefox、Google Chromeのwebフォーム内にユーザーが入力したデータを犯罪者に送信します。また、Trojan.PWS.Papras.4は犯罪者のリモートサーバーから受け取った10個のコマンドを実行することができます。この脅威に関する詳細はこちらの記事をご覧ください。

Androidに対する脅威

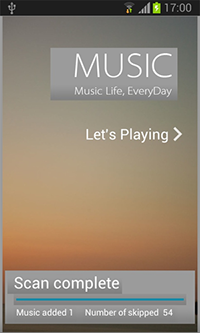

2月の初め、Androidファームウェアに組み込まれ、密かにSMSを送信する危険なアプリケーションが複数Doctor Webによって発見されました。特に、そのうちの1つはオーディオプレーヤーとしてAndroidファームウェアに組み込まれ、ユーザーのIMSIを指定された番号へ送信する機能を持っていました。この機能は、中国のオンライン音楽サービスにユーザーを登録するためのものでしたが、その際にデバイスの位置を確認したり、プレーヤーの再生時に送信するメッセージの数を制限したりすることがなく、このバグによって、例えばロシアのユーザーでは1通のSMSにつき5~7ルーブルの損害が発生しています。

同様に、システムユーティリティ内に組み込まれ、SMS経由でIMEIを送信するトロイの木馬も発見され、Android.SmsSend.1081.origin、Android.SmsSend.1067.originとしてDr.Webウイルスデータベースに追加されています。

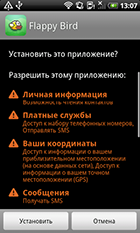

犯罪者はFlappy Birdの配信中止に関する話題も見逃していません。このプログラムがGoogle PlayとApp Storeから削除された後、類似のアプリケーションが多数インターネット上に出現し、オリジナルであると主張する悪意のあるプログラムも登場しました。これらのプログラムは、有料SMSを送信するAndroid.SmsSendです。

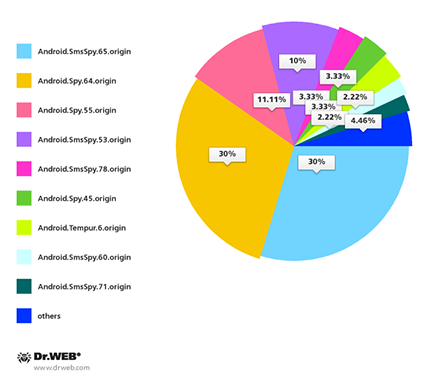

一方、韓国では、SMSスパムを介して拡散されるマルウェアに僅かな減少が見られました。Doctor Webでは1月に比べて36.6%少ない90件が検出されています。犯罪者は、これまでのように自身のサイトからマルウェアを拡散するのではなく、Google DriveやDropboxなどのホスティングサービスを利用しているという点に注意する必要があります。

韓国で最も多く検出された脅威はAndroid.SmsSpy.65.origin、Android.Spy.64.origin(マルウェアのダウンロードリンクを含んだ望まないSMSに関連したもの27件)、Android.Spy.55.origin(10件)、Android.SmsSpy.53.origin(9件)となっています。

また、2月には商用スパイウェアプログラムもDr.Webウイルスデータベースに追加されています。

2月にメールトラフィック内で検出されたマルウェアTop20

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.Inject2.23 | 0.81% |

| 2 | Trojan.DownLoader9.19947 | 0.68% |

| 3 | Trojan.Oficla.zip | 0.61% |

| 4 | Trojan.DownLoad3.28161 | 0.59% |

| 5 | Trojan.PWS.Panda.4795 | 0.55% |

| 6 | Tool.MailPassView.225 | 0.52% |

| 7 | Trojan.DownLoader9.19850 | 0.52% |

| 8 | Trojan.PWS.Panda.2401 | 0.52% |

| 9 | Exploit.Rtf.35 | 0.50% |

| 10 | Trojan.PWS.Panda.6222 | 0.39% |

| 11 | Trojan.DownLoader9.19834 | 0.37% |

| 12 | Trojan.PWS.Panda.655 | 0.37% |

| 13 | Trojan.PWS.Panda.547 | 0.36% |

| 14 | Trojan.Fraudster.778 | 0.36% |

| 15 | Trojan.PWS.Panda.5676 | 0.36% |

| 16 | BackDoor.Comet.884 | 0.32% |

| 17 | Exploit.Rtf.38 | 0.32% |

| 18 | BackDoor.Andromeda.267 | 0.32% |

| 19 | Trojan.Inject1.37106 | 0.29% |

| 20 | Trojan.Inject1.37071 | 0.28% |

2月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.02.2014 00:00 - 28.02.2014 17:00 | ||

| 1 | Trojan.InstallMonster.51 | 0.59% |

| 2 | Trojan.Packed.24524 | 0.56% |

| 3 | Trojan.LoadMoney.15 | 0.54% |

| 4 | Trojan.Fraudster.524 | 0.47% |

| 5 | Trojan.Hosts.28188 | 0.42% |

| 6 | Trojan.LoadMoney.1 | 0.39% |

| 7 | Trojan.InstallMonster.47 | 0.34% |

| 8 | JS.Redirector.209 | 0.33% |

| 9 | BackDoor.IRC.NgrBot.42 | 0.32% |

| 10 | Trojan.StartPage.59964 | 0.29% |

| 11 | Trojan.Packed.24814 | 0.28% |

| 12 | BackDoor.PHP.Shell.6 | 0.28% |

| 13 | Win32.HLLW.Shadow | 0.26% |

| 14 | Trojan.MulDrop4.25343 | 0.21% |

| 15 | Trojan.Triosir.1 | 0.20% |

| 16 | Win32.HLLW.Autoruner.59834 | 0.20% |

| 17 | Trojan.Fraudster.502 | 0.19% |

| 18 | Trojan.Spambot.11176 | 0.18% |

| 19 | Win32.HLLW.Shadow.based | 0.17% |

| 20 | Trojan.LoadMoney.227 | 0.17% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments