2016年6月のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2016年6月30日

株式会社Doctor Web Pacific

6月は情報セキュリティの面で波乱に満ちた月となりました。同月の初めにはDoctor WebスペシャリストによってBolikバンキングトロイの木馬の解析が行われ、その後、Trojan.Kovter.297と名付けられた広告を表示させるファイルレストロイの木馬が発見されました。また、会計ソフトウェアを標的とするトロイの木馬の急増が確認されています。まず初めに、1Cに組み込まれたプログラミング言語で書かれたドロッパーによって拡散される危険なランサムウェア型トロイの木馬が発見され、続けて、会計プログラムを含む様々なアプリケーション内でキーストロークを記録するスパイウェア型トロイの木馬Trojan.PWS.Spy.19338が発見されました。さらに、Google Playに対する攻撃も続き、同月中にAndroidアプリケーション内で2回もトロイの木馬が発見されています。

6月の主な傾向

- 新たなポリモーフィック型バンキングトロイの木馬

- 1Cソフトウェアを標的とするトロイの木馬の拡散

- 広告を表示させる新たなファイルレストロイの木馬Trojan.Kovter

- 危険なスパイウェア型トロイの木馬Trojan.PWS.Spy.19338の拡散

6月の脅威

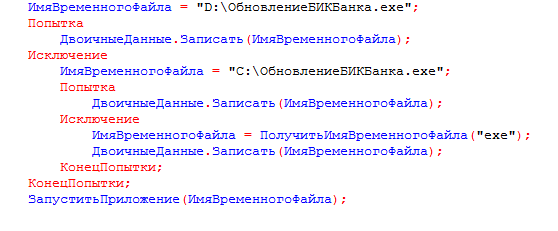

多くのロシア企業では1C会計プログラムが使用されており、犯罪者はこの傾向を利用して新たな脅威を開発しています。1Cプログラミング言語で書かれたアプリケーションの存在は既にDoctor Webアナリストによって知られていましたが、この度発見された1C.Drop.1は、その構造と目的においてこれまでのものとは異なっていました。このトロイの木馬はディスク上にランサムウェアであるTrojan.Encoder.567を保存して起動させる完全なドロッパーとして設計されていました。

1C.Drop.1は「1C: Enterprise」向けの外部データプロセッサを含んだ、「Our BIC code has been changed(BICコードが変更されました)」という件名のEメールによって拡散されています。ユーザーが1C:Enterprise内でファイルを開くと、トロイの木馬はデータベース内にEメールアドレスが含まれているすべての契約者に対して自身のコピーを送信します。続けてランサムウェア型トロイの木馬である Trojan.Encoder.567 を抽出し、保存したうえで起動させます。この危険なトロイの木馬はディスク上のファイルを暗号化し、復号化するために金銭を要求します。1C.Drop.1 は以下の1Cデータベースに対応しています:

- Trade Management 11.1

- Trade Management (basic) 11.1

- Trade Management 11.2

- Trade Management (basic) 11.2

- Accounting 3.0

- Accounting (basic) 3.0

- 1C:Comprehensive Automation 2.0

この脅威に関する詳細についてはこちらの記事をご覧ください。

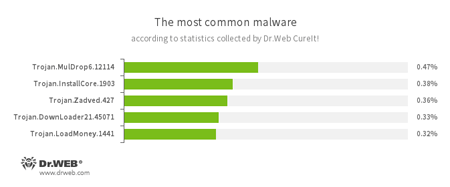

Dr.Web CureIt!による統計

Trojan.MulDrop

感染させたコンピューター上に別のマルウェアをインストールするトロイの木馬です。Trojan.InstallCore.1903

望まない悪意のあるアプリケーションをインストールするトロイの木馬です。Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。

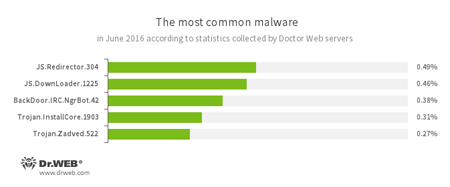

Dr.Webの統計サーバーによる統計

JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。JS.Downloader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。BackDoor.IRC.NgrBot.42

2011年から情報セキュリティリサーチャーに知られている、一般的なトロイの木馬です。このファミリーに属する悪意のあるプログラムは、IRC(Internet Relay Chat)テキストメッセージプロトコル経由でサイバー犯罪者によってコントロールされる感染したシステム上で、犯罪者から受け取ったコマンドを実行することができます。Trojan.InstallCore.1903

望まない悪意のあるアプリケーションをインストールするトロイの木馬です。Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。

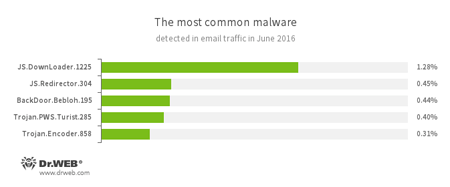

メールトラフィック内で検出された脅威の統計

JS.Redirector

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、ユーザーを別のWebページへ自動的にリダイレクトするよう設計されています。JS.Downloader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

バンキングトロイの木馬のファミリーに属する悪意のあるプログラムです。ブラウザウィンドウ内のフォームを介して、または銀行のWebページ内に悪意のあるコードを埋め込むことで、ユーザーによって入力された機密情報を盗み取りサイバー犯罪者に提供する機能を備えていることから、オンラインバンキングサービス(RBS)を利用するユーザーにとって深刻な脅威となります。

Trojan.PWS.Turist

オンラインバンキングアプリケーション(認証にスマートカードを必要とするものを含む)にアクセスするために必要なログイン情報やその他の個人情報を盗むよう設計されたトロイの木馬です。Trojan.Encoder.858

ファイルを暗号化し、データを復元するために金銭を要求する暗号化ランサムウェア型トロイの木馬のファミリーに属する悪意のあるプログラムです。

暗号化ランサムウェア

2016年6月に最も多く検出されたランサムウェア- Trojan.Encoder.858

- Trojan.Encoder.2843

- Trojan.Encoder.4860

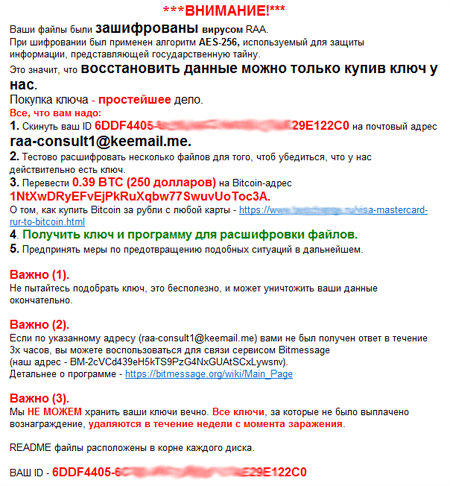

6月にはJS.Cryptとしても知られるTrojan.Encoder.4860が広く拡散されました。その主な特徴はJScriptで書かれているという点にあります。このトロイの木馬は「RAA virus」という名前で拡散され、暗号化されたファイルには*.locked拡張子が付きます。コンピューター上にあるすべてのファイルを暗号化した後、Trojan.Encoder.4860は以下のRTFドキュメントをルートフォルダ内に置きます:

現時点で、Doctor Webではこのトロイの木馬によって暗号化されたファイルを復号化する方法を開発するに至っていません。

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

その他の脅威

6月、ロシアの銀行利用者を標的とする危険なウイルスTrojan.Bolik.1がDoctor Webセキュリティリサーチャーによって発見されました。このウイルスは銀行口座から金銭を盗み、ユーザーのアクティビティを監視するよう設計されているほか、個人情報を盗み、ユーザーをスパイする機能を備えています。Trojan.Bolik.1は、その先駆けとなるZeus(Trojan.PWS.Panda)およびCarberpから多くの機能を引き継いでいました。

サイバー犯罪者のコマンドに従って、Trojan.Bolik.1はWindowsシステムまたは接続されたUSBデバイス上で書き込み可能なフォルダを調べ、実行ファイルの有無を確認した後、それらを感染させます。このウイルスに感染したプログラムはDr.Web Anti-virusによって Win32.Bolik.1 として検出されています。このようなプログラムにはそれぞれ暗号化された Trojan.Bolik.1 とその他の必要な情報が含まれています。

Trojan.Bolik.1はMicrosoft Internet Explorer、Chrome、Opera、Mozilla Firefoxによって送受信されるデータを管理し、フォームに入力された情報を盗みます。また、スクリーンショットを撮り、キーロガーとして動作し、ウイルス開発者の間でファイルを共有するために独自のプロキシサーバーおよびwebサーバーを作成する機能も備えています。この脅威に関する詳細についてはこちらの記事をご覧ください。

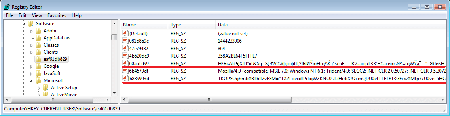

Doctor Webセキュリティリサーチャーによって発見されたまた別のトロイの木馬であるTrojan.Kovter.297は、複数のMicrosoft Internet Explorerウィンドウを同時に開いてウイルス開発者の指定したWebサイトへ飛び、広告のリンクやバナーをクリックすることでアクセス数を増やします。こうして犯罪者はアフィリエイトプログラムと広告主から報酬を得ます。このトロイの木馬の主な特徴は、ファイルではなくコンピューターのメモリ内に直接ペイロードが置かれるという点にあります。動作に必要なファイルはWindowsシステムレジストリ内に保存されます。

Trojan.Kovter.297に関する詳細についてはこちらの記事をご覧ください。

6月の末、Doctor Webスペシャリストは会計ソフトウェアを標的とするスパイウェア型トロイの木馬Trojan.PWS.Spy.19338を含む一群のマルウェアを発見しました。このトロイの木馬は様々なバージョンの1CやSBIS++などのアプリケーション内でキーストロークを記録するよう設計されています。また、システムに関する情報を収集し、クリップボードのデータを犯罪者に送信することができます。この脅威に関する詳細についてはこちらの記事をご覧ください。

6月にはLinux向けトロイの木馬Linux.BackDoor.Irc.13も登場しました。このトロイの木馬はLinux.BackDoor.Tsunamiの亜種ですが、DDoS攻撃を行う機能は備えていません。このトロイの木馬はテキストベースのIRC(Internet Relay Chat)プロトコルを経由してコマンドを受け取り、それらを実行します。

Appleユーザーに対する攻撃も続き、新たなMac OS X向けトロイの木馬であるMac.BackDoor.SynCloud.1が発見されています。このトロイの木馬は起動されると、その時点でシステム上で認証されているすべてのユーザーのログインとパスワードを盗み、それらの情報をサーバーへ送信します。Mac.BackDoor.SynCloud.1は実行ファイルまたはPythonで書かれたスクリプトをダウンロードして実行するほか、自身をアップデートするなどのその他の機能を実行することができます。受送信される情報はすべて暗号化されています。

危険なWebサイト

2016年6月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は1,716,920件となっています。

| 2016年5月 | 2016年6月 | 推移 |

|---|---|---|

| +550,258 | +1,716,920 | +212% |

モバイルデバイスを脅かす悪意のある、または望まないソフトウェア

6月には、Google Playから拡散される悪意のあるアプリケーションが複数、Doctor webセキュリティリサーチャーによって発見されました。そのうちの1つであるAndroid.Valeriy.1.originは疑わしいサイトをロードし、それらを広告として表示させることでユーザーの携帯番号を入手し、有料サービスに登録させます。その後、ユーザーのモバイルアカウントからは毎日一定の料金が引き落とされていきます。このトロイの木馬は別の悪意のあるプログラムをダウンロードし、JavaScriptスクリプトを実行する機能も備えています。

Google Play上ではまた別のマルウェアAndroid.PWS.Vk.3も発見されています。このトロイの木馬はVKミュージックのプレイヤーとして拡散され、ユーザーに対してVKユーザーアカウントのログインとパスワードを入力するよう要求し、入手したそれらの情報をサイバー犯罪者へ送信します。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- 疑わしいwebサイトを広告として開くトロイの木馬をGoogle Play上で発見

- VKユーザープロフィールのログインとパスワードを盗むトロイの木馬を発見