2013年11月21日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、2013年10月に最も多く検出された脅威はダウンローダーTrojan.LoadMoney.1で、その亜種の1つTrojan.LoadMoney.76も上位に含まれました。hostsファイルを改変してユーザーのブラウザを詐欺サイトやフィッシングサイトへリダレクトするTrojan.Hosts.6815も多くのコンピューターを感染させ、ダウンローダーTrojan.InstallMonster.28やアドウェアTrojan.Lyrics.11も多く検出されました。以下の表は、10月にDr.Web CureIt!によって最も多く検出された脅威です。

| Name | Quantity | % |

|---|---|---|

| Trojan.LoadMoney.1 | 4794 | 3.84 |

| Trojan.Packed.24524 | 3716 | 2.98 |

| Trojan.LoadMoney.76 | 3237 | 2.60 |

| Trojan.Hosts.6815 | 2192 | 1.76 |

| Trojan.InstallMonster.28 | 2061 | 1.65 |

| Trojan.Lyrics.11 | 1441 | 1.16 |

| Trojan.InstallMonster.33 | 1226 | 0.98 |

| Win32.HLLP.Neshta | 1192 | 0.96 |

| BackDoor.Andromeda.178 | 982 | 0.79 |

| Trojan.Fraudster.524 | 961 | 0.77 |

| BackDoor.IRC.NgrBot.42 | 947 | 0.76 |

| Trojan.Winlock.8811 | 881 | 0.71 |

| BackDoor.Maxplus.24 | 878 | 0.70 |

| Trojan.Hosts.6838 | 862 | 0.69 |

| Win32.Sector.22 | 829 | 0.66 |

| VBS.Rmnet.2 | 777 | 0.62 |

| Trojan.Fraudster.502 | 738 | 0.59 |

| Win32.HLLW.Gavir.ini | 710 | 0.57 |

| Trojan.Crossrider.1 | 708 | 0.57 |

| Trojan.DownLoader9.19157 | 683 | 0.55 |

ボットネット

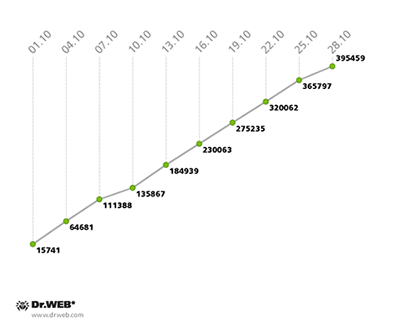

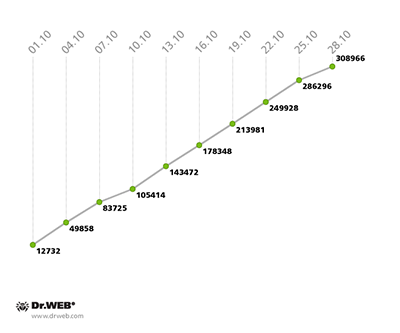

ファイルインフェクターWin32.Rmnet.12に感染したコンピューターから成るボットネットは9月と同じ速度で拡大を続けています。1つ目のサブネットに新たに追加されるコンピューターの数は1日に平均15,000台、2つ目のサブネットでは11,000台となっています。以下のグラフは、2013年10月におけるWind32.Rmnet.12ボットネットの拡大推移を表しています。

2013年10月のWin32.Rmnet.12ボットネット拡大推移(1つ目のサブネット)

2013年10月のWin32.Rmnet.12ボットネット拡大推移(2つ目のサブネット)

一方、Trojan.Rmnet.19に感染したコンピューターの数は10月の初めには4,640台、同月の末には3,851台と減少を続けています。

BackDoor.Bulknet.739ボットネットの規模には変化は見られず、10月28日の時点で1,539台の感染したコンピューターが含まれています。

また、BackDoor.Flashback.39に感染したMacの数は徐々に減少しており、9月末の38,288台から31,553台になっています。

Androidに対する脅威

10月、Android ユーザーから個人情報を盗む新たな悪意のあるアプリケーションが複数、Doctor Web のアナリストによって発見されました。そのうち、Android.Spy.40.origin、Android.Spy.49.origin 、Android.SmsForward.14.originは韓国のユーザーを標的としていました。これらのトロイの木馬は、悪意のあるapkファイルをダウンロードするためのリンクを含んだSMSによって拡散されています。この拡散手法は犯罪者によって長い間利用されてきたものですが、現在でも衰えることのない人気から、その効率の良さが伺えます。

同種の他の悪意のあるプログラム同様、これらのトロイの木馬は受信するSMSメッセージを傍受します。そのようなメッセージには、個人的なやり取りやビジネスでのやり取り、銀行アカウント情報、オンラインバンキングの取引認証に使用されるmTANコードなどの重要な情報が含まれている場合も少なくありません。中でも特に注目に値するのは、Androidの脆弱性を悪用することでアンチウイルスによるスキャンから逃れるAndroid.Spy.40.originです。この目的を果たすために、犯罪者はこのトロイの木馬のapkファイルを改変しています。この脅威に関する詳細はこちらの記事をご覧ください。

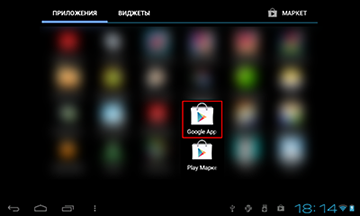

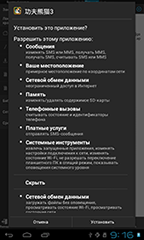

また10月には、ポピュラーなゲームの一部として中国のサイトから拡散され、Android.Zoo.1.originと名付けられた、複数のタスクを実行するトロイの木馬も発見されています。モバイルデバイス上に侵入を果たすと、Android.Zoo.1.originはアドレス帳に登録された情報を盗み、それらをリモートサーバーに送信します。さらに、別の悪意のあるアプリケーションをダウンロード・インストールし、高額な番号にSMSを送信、ブラウザでwebページを開きます。

その他、高額な番号にSMSを送信するAndroid.SmsSendおよびAndroid.SmsBotの新たな亜種も発見されました。Dr.Webウイルスデータベースには、ここ数か月間にこれらのファミリーに属するマルウェアが複数追加されており、中にはポピュラーなアプリケーションやそのインストーラーを装って拡散されるAndroid.SmsSend.853.origin、Android.SmsSend.888.origin、Android.SmsBot.7.originが含まれています。

その他の脅威

バンキングトロイの木馬Gameover ZeuSと共にCryptoLockerを拡散するUpatre

10月10日、Dell SecureWorksは、トロイの木馬ダウンローダーを利用して拡散されているGameover ZeuSについての報告を行いました。その後、感染したシステム上のデータを復号化するためにユーザーからお金を脅し取るCryptoLockerもまた、このダウンローダーによって拡散されていることがセキュリティエキスパートによって明らかになりました。 Trojan.DownLoadファミリーに含まれるこのプログラムは、感染したコンピューター上に別のマルウェアをダウンロードするだけの機能を持ち、zipファイルやpdfファイルを装ってスパムメッセージの添付ファイルとして拡散されます。ユーザーが添付ファイルを開くと同時にマルウェア(Zbot/ZeuSトロイの木馬およびCryptoLocker)がコンピューター上にダウンロードされます。このエンコーダーはシステムへのアクセスをブロックするだけでなく、ファイルを復号化するためにユーザーから金銭を要求します。

セキュリティエキスパートによる解析の結果、添付ファイルに含まれたTrojan.DownLoadによってTrojan.PWS.Pandaがダウンロードされ、次にこのTrojan.PWS.PandaがCryptoLockerをダウンロードしているということが確認されました。

その結果、これらの悪意のあるプログラムに感染してしまったコンピューターのユーザーは、オンラインバンキングのアカウント情報を盗まれ、不正な送金による金銭的被害を受けるだけでなく、CryptoLockerによってファイルを暗号化されてしまいます。マルウェアが暗号化に使用する手法の複雑さが、ユーザーによる自力でのファイルの復元を不可能にしています。

CryptoLockerはDr.Web によってTrojan.Encoder.304として検出されます(2013年10月25日にDr.Webウイルスデータベースに追加されました)。

Dr.Webソフトウェアのインストールされているシステムは、これらの脅威から保護されています。しかし、受ける被害の深刻さから、ユーザーの皆様には、信頼できない送信元から受け取ったメールの添付ファイルを開かない、チェックされていないリンクを開かない、定期的にファイルのバックアップをとる、合法ソフトウェアを使用しそれらをアップデートする、などのルールを守り、警戒を怠ることのないよう推奨します。

Dexter:カード所有者を狙った新たな脅威

Dexterマルウェアの新たなバージョンの登場により、南アフリカの銀行では数百万ドルの損害が生じ、何百万というクレジットカードやデビットカードが被害を受けました。Dexter は小売店やレストランのPOS端末に接続されたコンピューターを感染させ、そのメモリからカードデータを盗みます。データは暗号化され、犯罪者のサーバーへと送信されます。

セキュリティエキスパートによると、Dexterは2012年には既に確認されており、その亜種はAlina、BlackPOS、Vskimmerとしても知られています。数か月の間に40カ国で何百台もの端末が感染し、それらの多くは北アメリカおよびイギリスのものでした。

このマルウェアはDr.Web によってTrojan.Packed.23683、Trojan.Packed.23684、Trojan.Packed.23685として検出されます(2012年9月27日にDr.Webウイルスデータベースに追加されました)。

スパムメールを拡散するP2P Zeus

10月の初旬、スパムやフィッシングメールをトラッキングするwebサイトの多くが、マルウェア(バンキングトロイの木馬P2P Zeusであると考えられています)の新たなバージョンがスパムメールを利用して拡散されていることについて報告しています。オーストラリアのメジャーなサイトによると、それらのスパムの数は135,000件を超えています。

スキャマーはSMTPプロトコルを利用して偽のアドレスからメールを送信していますが、実際のメールアドレスはfraud@aexp.com、IPアドレスは190.213.190.211で、そのサーバーはトリニダード・トバゴにあると考えられます。政府機関や銀行からのものを装ったメッセージのヘッダには金融取引やセキュリティ警告などに関する言葉が含まれ、損失を恐れた被害者が添付ファイルを開くよう仕組まれています。

メールに添付されたファイル(*. zipファイルや*. pdfファイルを装っています)は実行ファイルで、ユーザーに開かれるとTrojan.DownLoad3.28161、Trojan.DownLoader10.16610、Trojan.Inject1.27909(2013年10月9~10日にDr.Webウイルスデータベースに追加されました)がダウンロードされます。

これらのマルウェアによって、バンキングトロイの木馬P2P Zeusが被害者のコンピューター上にダウンロードされていると考えられます。

P2P ZeusはDr.WebによってTrojan.PWS.Panda.4379として検出されます。このトロイの木馬は、バンキングアカウント情報を犯罪者に送信し、様々なプログラムのキーやパスワードを盗み、ユーザーによるキーボード入力を記録し、スクリーンショットを撮り、感染させたシステムをボットネットに加え、犯罪者のサーバーから受け取ったコマンドを実行し、個人情報を盗むための偽のサイト(フィッシングサイト)へと被害者をリダレクトします。ユーザーの皆様には、信頼できない送信元から受け取ったメールの添付ファイルを開かない、チェックされていないリンクを開かない、アンチウイルスを使用してお使いのデバイスを保護し、インストールしたアンチウイルスのアップデートを行うことを推奨します。

10月にメールトラフィック内で検出されたマルウェアTop20

| 01.10.2013 00:00 - 31.10.2013 23:00 | ||

| 1 | Trojan.DownLoad3.28161 | 1.02% |

| 2 | Trojan.Packed.24872 | 0.77% |

| 3 | Trojan.DownLoader9.22851 | 0.70% |

| 4 | Trojan.Packed.3036 | 0.68% |

| 5 | BackDoor.Maxplus.13275 | 0.60% |

| 6 | Trojan.PWS.StealerENT.3243 | 0.56% |

| 7 | Trojan.Click2.22983 | 0.51% |

| 8 | Trojan.PWS.Panda.547 | 0.49% |

| 9 | Trojan.PWS.Panda.2401 | 0.48% |

| 10 | Trojan.PWS.Multi.911 | 0.44% |

| 11 | Trojan.PWS.Panda.4795 | 0.41% |

| 12 | BackDoor.Comet.152 | 0.39% |

| 13 | Trojan.DownLoader10.34549 | 0.39% |

| 14 | Win32.HLLM.MyDoom.33808 | 0.37% |

| 15 | Trojan.Fraudster.517 | 0.34% |

| 16 | Trojan.Packed.24612 | 0.32% |

| 17 | BackDoor.Maxplus.13119 | 0.32% |

| 18 | BackDoor.Blackshades.17 | 0.31% |

| 19 | Trojan.PWS.Panda.4379 | 0.31% |

| 20 | Win32.HLLM.Beagle | 0.29% |

10月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.10.2013 00:00 - 31.10.2013 23:00 | ||

| 1 | Exploit.SWF.254 | 0.98% |

| 2 | Trojan.Fraudster.524 | 0.57% |

| 3 | Trojan.LoadMoney.76 | 0.54% |

| 4 | Trojan.Packed.24524 | 0.53% |

| 5 | BackDoor.PHP.Shell.6 | 0.48% |

| 6 | Trojan.LoadMoney.1 | 0.47% |

| 7 | Trojan.Fraudster.502 | 0.37% |

| 8 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.31% |

| 10 | Trojan.InstallMonster.33 | 0.30% |

| 11 | Win32.HLLW.Shadow | 0.28% |

| 12 | Trojan.SMSSend.4196 | 0.27% |

| 13 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 14 | Trojan.MulDrop5.1740 | 0.27% |

| 15 | Trojan.Winlock.9260 | 0.26% |

| 16 | Trojan.MulDrop4.25343 | 0.26% |

| 17 | Trojan.InstallMonster.34 | 0.25% |

| 18 | Trojan.InstallMonster.28 | 0.24% |

| 19 | JS.Redirector.194 | 0.24% |

| 20 | Trojan.LoadMoney.188 | 0.23% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments