2014年9月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2014年10月15日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年9月には迷惑な広告を表示させるブラウザプラグインTrojan.BPlug.123、Trojan.BPlug.100、およびアドウェアインストーラTrojan Packed.24524が多く検出されています。これらの統計データは8月のものとほとんど変わっていません。

Dr.Web統計サーバーから得られた統計による、2014年9月にユーザーのコンピュータ上で最も多く検出された脅威もまた、8月と同様アドウェアインストーラTrojan Packed.24524となっています。このトロイの木馬の検出数は7月には全検出数の0.56%を占めていましたが、8月には0.59%、9月には0.66%と増加しています。続けて多く検出された脅威は、2011年に最初の亜種が発見されたBackDoor.IRC.NgrBot.42で、Trojan.InstallMonster.953、Trojan.Zadved.4などの広告トロイの木馬も多く検出されています。

メールトラフィック内で最も多く検出された脅威では、8月に順位を下げた悪意のあるダウンローダBackDoor.Tishop.122が、過去30日の間に全検出数の1.15%から1.54%へと増加し、再び首位に躍り出ています。その亜種であるBackDoor.Tishop.152が1.03%を占めて後に続き、さらに、パスワードや機密情報を盗むTrojan.PWS.Stealer.4118およびTrojan.PWS.Turist.144が続いています。BackDoor.Tishopファミリーに属する別のマルウェアであるBackDoor.Tishop.148およびBackDoor.Tishop.144もまた、Eメール添付ファイル内で多く検出されています。

Doctor Webによって監視が続けられているボットネットに関しては大きな変化は見られませんでした。Win32.Rmnet.12ボットネットに追加される感染したホストの数は8月とほとんど変わらず1日に約26万5千台となっています。一方、Win32. Sectorボットネットに追加されるボットの数は9月末には1日に平均5万6千~5万8千台と、8月の6万5千台に比べて僅かに減少しています。BackDoor.Flashback.39に含まれる感染したMacの数は約1万4千台と、その規模に変化はありませんでした。また、2014年9月にはMac.BackDoor.iWormに感染したMacから成る新たなボットネットが発見されました。

Mac OS Xに対する脅威

BackDoor.Flashback.39に感染したMacから成る史上最大規模のボットネットの発見から2年以上が経過した現在でもなお、このOSを狙ったマルウェアの数は減ることはなく、それどころか、より多くのペイロードを使用し、最新テクノロジーを導入することでより複雑になってきていることが確認されています。ユーザーの間でMac OS Xの人気が高まると同時に犯罪者の関心も高まり、2014年9月にはバックドアMac.BackDoor.Ventir.1やWindows向けの脅威をMac用に適用したトロイの木馬スパイMac.BackDoor.XSLCmdを含むMac OS Xを標的とした複数の脅威がDr.Webウイルスデータベースに追加されました。これらの脅威は2013年よりも前にリリースされたMac OS X(10.8以前)を攻撃の対象としています。犯罪者はMac.BackDoor.XSLCmdをロードする悪意のあるJavaスクリプトをダウンロードするためのリンクを、Google アナリティクス内に設置していました。スパイウェアとしての機能を実行するほか、Mac.BackDoor.XSLCmdは感染したMac上のキーストロークを記録し、スクリーンショットを撮影してそれらを犯罪者へ送信します。

セキュリティリサーチャーの関心を特に集めたのは、ボットネットを構成するために拡散されたMac.BackDoor.iWormでした。このバックドアは感染させたMac OSバージョンを取得、ボットのUIDを取得、GETクエリを送信、ファイルをダウンロード、受信接続のためにソケットを開き受け取ったコマンドを実行、埋め込まれたLUAスクリプトを実行するなど複数のコマンドを実行することができます。注目すべき点として、このマルウェアは暗号化を多く用い、また、コントロールサーバーのアドレスリストを取得するためにreddit.comの検索サービスを利用し、検索クエリとして現在の日付のMD5ハッシュの頭から8バイト分の16進数の値を使用しています。reddit.comは、"minecraftserverlists"トピック内に"vtnhiaovyd"というアカウント名で犯罪者によってコメントとして公開されているボットネットのC&Cサーバーおよびポートのリストを含んだwebページを検索結果として返します。

トロイの木馬はリスト上にある最初の29アドレスからランダムに選択したアドレスに対してクエリを送信します。一方、リスト取得のリクエストは5分間隔でreddit.comに送信されます。この脅威に関する記事はこちら、詳細な分析についてはこちらをご覧ください。

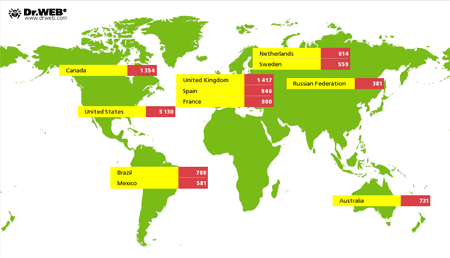

Doctor Webの統計によるとMac.BackDoor.iWormを使用して構成されるボットネットには2014年9月30日現在、1万9,888のIPアドレスが含まれています。最も感染数の多かった国は米国で5,130台(全体の25.8%)、次いで英国1,417台(7.1%)、カナダ1,354台(6.8%)となっています。以下の図はMac.BackDoor.iWormボットネットの国別分布を表しています。

ゲーマーを狙うトロイの木馬

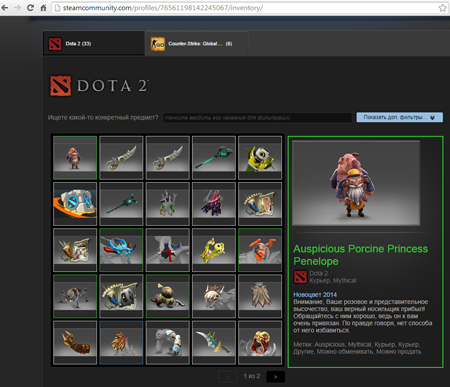

9月の初旬、Steamユーザーからゲームアイテムを盗むよう設計された悪意のあるプログラムTrojan.SteamBurglar.1がDr.Webウイルスデータベースに追加されました。Valve社によって運営されるゲームプラットフォームSteamでは、インターネット経由でゲームをダウンロード、アクティベートすることができ、またユーザーは、それらゲームのアップデートやその他のオンラインゲームに関するニュースを受け取ることができます。Trojan.SteamBurglar.1はSteam上のチャットやフォーラムから、武器や購入可能なその他アイテムのスクリーンショットを開くよう促すメッセージと共に拡散されていました。ユーザーのコンピュータ上にスクリーンショット画像を表示させると同時に、トロイの木馬はシステムのメモリ内でsteam.exeプロセスを探し出し、ゲームアイテムに関する情報を取得します。続けて‘rare’、‘immortal’、‘legendary’などのキーワードを使用して貴重なアイテムを識別し、後に転売する目的でそれらを盗みます。盗まれたアイテムは犯罪者の使用するSteamアカウントへ送られます。

Trojan.SteamBurglar.1はSteamゲームの中でも特にDota 2のプレイヤーからゲームアイテムを盗み、現時点で既に数十種類の亜種が発見されています。この脅威に関する詳細についてはこちらの記事をご覧ください。

9月のその他の脅威

9月の全体的なセキュリティ状況から、犯罪者はマルウェア開発の手を緩めていないことが分かります。悪意のある既知のアプリケーションのアップグレードされたバージョンや、悪意のあるペイロードの埋め込まれた正規アプリケーションから全く新しいプログラムまで、コンピュータやデバイスを攻撃するマルウェアは後を絶ちません。

Trojan.Encoder.761と名付けられた新たな暗号化ランサムウェアは2カ月前からオーストラリアおよび英国のコンピュータに危害を与えています。ユーザーは感染したコンピュータのロックを解除するために350ポンドを要求されます。一方、また別の最新マルウェアであるTrojan.Encoder.759は要求額こそ約100ドルと控えめですが、24時間ごとに利子が追加されていきます。いずれのプログラムでも、支払いにはBitcoin(ビットコイン)を使用するよう要求されます。

オンラインバンキングもまた犯罪者の標的となっています。攻撃は多くの場合、カスタマーと銀行間の通信においてよりセキュリティレベルの低いクライアントに対して行われます。感染させたコンピュータ上でマルウェアの存在を隠ぺいするために、ウイルス開発者は悪意のあるペイロードを埋め込んだ正規アプリケーションの改変されたバージョンを使用しています。そのような攻撃の1つでは、コンピュータをリモート管理するための正規アプリケーションであるProgram.RemoteAdminが使用されていました。犯罪者はこのアプリケーションを利用してシステム上にバンキングトロイの木馬およびキーロガーをダウンロードし、被害者のアカウントから犯罪者のアカウントへ送金させます。

9月には、主にポーランドおよびウクライナ内の公企業・私企業の所有するハードドライブからデータを収集するTrojan BlackEnergyの新たなバージョンを使用した攻撃がありました。2007年に発見されたこのトロイの木馬の最初の亜種は比較的単純なDDoS攻撃を行うために設計されたものでしたが、現在では目的に応じて機能を変化させることを可能にするモジュラー構造を持った複雑なマルウェアへと進化を遂げています。Trojan BlackEnergyの新たな亜種はDr.WebによってTrojan.Siggen6.19887およびBackDoor.BlackEnergy.73として検出されます。

また、9月にはIPhoneOS.PWS.Stealer. 2のまた別の亜種がDr.Webウイルスデータベースに追加されました。このプログラムは「脱獄」したiOSを標的としています。2014年5月に最初の亜種が発見されたこのトロイの木馬は、App Store内でのソフトウェアの購入に必要なユーザー名とパスワードを盗みます。IPhoneOS.PWS.Stealer. 2はCydia Substrate(tweak)または脱獄に使用するプログラムをダウンロードする際にデバイス上に侵入すると考えられています。侵入後、このトロイの木馬は感染させたデバイス上に偽のユーティリティをダウンロード・インストールします。このユーティリティによって、犯罪者はユーザーの承諾無しにApp Storeにアクセスし、アプリケーションを購入することが可能になります。

Linuxに対する攻撃も続き、9月の末にはLinux.BackDoor.Shellshock.1およびLinux. BackDoor.Shellshock.2が発見されました。これらのマルウェアは脆弱性「ShellShock」(CVE-2014-7169)を悪用し、Bashシェルを使用するLinuxカーネルベースのOS(CentOS、Debian、Redhat、Ubuntu)上で任意のコマンドを実行します。被害を受けたデバイスにはサーバー、モデム、ルーター、監視カメラ、およびOSの搭載されたその他多くのインターネット接続ハードウェアが含まれています。ShellShockは非常に危険な脆弱性として位置づけられています。

Androidに対する脅威

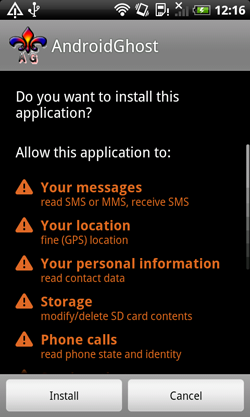

2014年9月、Dr.WebウイルスデータベースにはAndroidデバイスを狙った様々な悪意のあるソフトウェアが追加されました。そのうちの1つであるランサムウェアAndroid.Locker.38.originは、その他の同種のプログラムと同様、デバイスのスクリーンをロックした上でそれらを解除するための金銭を要求します。ただし、このトロイの木馬はAndroidスマートフォンやタブレットをパスワード付きでロックする機能を備えています。このことが、Android.Locker.38.originの駆除を非常に困難なものにしています。この脅威に関する詳細はこちらの記事をご覧ください。

|

|

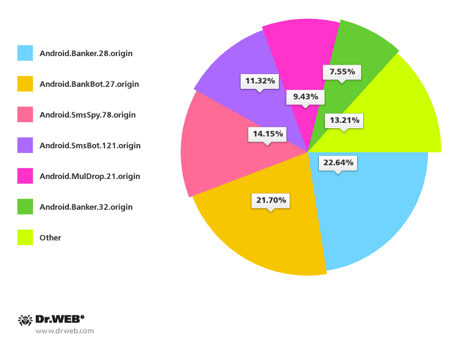

バンキングトロイの木馬は9月に発見されたAndroidを標的とするマルウェアの中でも大きな割合を占め、それらの多くはSMSスパムによって韓国で拡散されていました。Doctor Webでは100件を超えるそのようなスパムが記録され、最も多く拡散されていたマルウェアはAndroid.Banker.28.origin、 Android.BankBot.27.origin、 Android.SmsBot.121.origin、 Android.SmsSpy.78.origin、 Android.Banker.32.origin、 Android.MulDrop.21.originでした。

中国のユーザーもまた攻撃の対象となり、Dr.Webウイルスデータベースにはトロイの木馬スパイであるAndroid.Spy.130.originが追加されました。この悪意のあるアプリケーションはSMSメッセージや通話履歴、GPS位置情報などの様々な個人情報を盗むほか、特定の番号に対して密かに発信し、デバイスを盗聴器として利用する機能を備えています。

月の末に発見されたAndroid.Elite.1.originはAndroidを狙ったその他多くの脅威と異なり、利益を得ることや個人情報を盗むことを目的に設計されたものではありませんでした。しかしながら、このプログラムはメモリカード上のデータを削除し、アプリケーションの正常な動作を妨げるほか、大量のSMSを配信することでユーザーに対して金銭的被害を与える可能性があるため、危険な脅威であることに変わりはありません。この脅威に関する詳細はこちらの記事をご覧ください。