2015年4月30日

株式会社Doctor Web Pacific

4月の主な傾向

- ルート権限を取得してアプリケーションを密かにインストールまたは削除する危険なトロイの木馬である Android.Toorch.1.origin の拡散

- しつこく広告を表示させるモジュールを含んだアプリケーションをGoogle Play上で発見

- バンキングトロイの木馬の活発化

Dr. Web Androidウイルスデータベースに追加された悪意のある、または望まないソフトウェアのエントリ数

| 2015年3月 | 2015年4月 | 推移 |

|---|---|---|

7103 | 7971 | +12,22% |

4月のモバイル脅威

4月には密かにアプリケーションをダウンロード、インストールまたは削除するほか、迷惑な広告を表示させる機能を備えた危険なトロイの木馬 Android.Toorch.1.origin がDoctor Webセキュリティリサーチャーによって発見されました。このトロイの木馬は以下の機能を備えています:

- 無害なトーチアプリケーションを装って拡散され、前述の悪意のある機能を実行する

- GPS 位置情報を含む、感染させたデバイスに関する詳細な情報をサイバー犯罪者へ送信する

- ルート権限を取得し、犯罪者のコマンドに従って密かにアプリケーションをダウンロード、インストールまたは削除する

- 別の悪意のあるコンポーネントをシステムディレクトリに追加する

- 追加の機能として、迷惑な広告を表示させる

このAndroid.Toorch.1.originがモバイルデバイス上で検出された場合、追加のモジュールを全て検出するためにDr.Web for Androidによるフルスキャンを実行することを強く推奨します。マルウェアによってインストールされた全てのモジュールを完全に削除するには、Doctor Webによって特別に開発されたツールをダウンロード、インストールしてください。インストールが完了したらツールを起動し、画面上の指示に従って操作を行ってください。この脅威に関する詳細はこちらの記事をご覧ください。

しつこい広告モジュール

4月にはAdware.MobiDash.2.origin などの攻撃的な広告モジュールを含んだアプリケーションがGoogle Play上で発見されました。そのようなアプリケーションはDoctor Webセキュリティリサーチャーによって複数発見されており、そのダウンロード件数は合計で2,500,000件を超えています。 Adware.MobiDash.2.origin はフリーソフトウェアの開発者によって用いられ、アプリケーションを売るために様々な広告を表示させます。 Adware.MobiDash.2.origin は以下の動作を実行します:

- 別のウィンドウ上に重ねて現れる様々な広告をモバイルデバイス上に表示させる

- ブラウザ内に広告Webページをロードする

- ステータスバーに広告やメッセージを表示させる

|

|

Dr.Webウイルスデータベース内に含まれるアドウェアのエントリ数:

| 2015年3月 | 2015年4月 | 推移 |

|---|---|---|

123 | 144 | +17,1% |

バンキングトロイの木馬

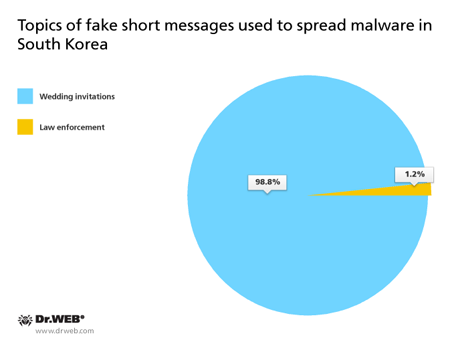

4月はAndroidデバイスを標的とし、世界各地でユーザーに危害を与えるバンキングトロイの木馬の活動が目立ちました。3月と同様、韓国で特に多く確認され、トロイの木馬のダウンロードリンクを含んだSMSによって拡散されていました。Doctor Web セキュリティリサーチャーによって、80を超えるスパム配信が確認されています。メッセージに利用されていたトピックは以下のとおりです:

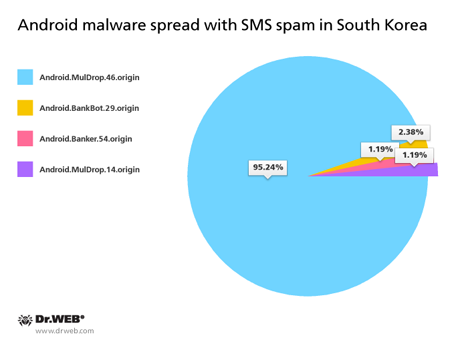

以下は攻撃を実行する悪意のあるアプリケーションです:

Android.MulDrop.46.origin

感染させたデバイス上にまた別のマルウェア(バンキングトロイの木馬を含む)をインストールして実行するバンキングトロイの木馬です。ポピュラーなWebブラウザや正規のプログラムを装って拡散されます。

Android.BankBot.29.origin

韓国の金融機関を利用するクライアントから認証情報を盗むトロイの木馬です。デバイス上でポピュラーなオンラインバンキングアプリケーションが起動されると、そのインターフェースを偽のものと置き換え、アカウントの管理に必要な全ての個人情報を入力するようユーザーを誘導します。入力された情報は犯罪者へと送信されます。また、ユーザーをバンキングサービスに登録するという名目で、悪意のあるプログラムである Android.Banker.32.origin をインストールしようとします。

Android.MulDrop.14.origin

また別のマルウェア(様々なバンキングトロイの木馬を含む)を拡散し、Androidデバイス上にインストールするよう設計されたトロイの木馬です。主に韓国で拡散されています。

4月にはAndroid.BankBot ファミリーに属するバンキングトロイの木馬の活動が活発化しました。これらのトロイの木馬は世界各地のクレジットカード利用者を標的としています。攻撃を行っていたサイバー犯罪者が4月の初めに逮捕されたにも関わらず、また別のウイルス開発者によって拡散が続けられています。

Dr.Webウイルスデータベース内に含まれる Android.BankBotトロイの木馬のエントリ数:

| 2015年3月 | 2015年4月 | 推移 |

|---|---|---|

94 | 110 | +17,02% |

Android.BankBotトロイの木馬の多くはユーザーのアカウントから金銭を盗むほか、ポピュラーなアンチウイルスソフトウェアの動作をブロックする機能を備えています。このことが、これらトロイの木馬を非常に危険な脅威たらしめています。Doctor Webではそのような攻撃に対抗するための効果的な機能を搭載したAndroid向け Dr.Webアンチウイルスソリューションのアップデートをリリースしました。したがって、Dr.Web for AndroidおよびDr.Web for Android Lightのユーザーに危害が及ぶことはありません。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments