2015年4月30日

株式会社Doctor Web Pacific

4月の初めにはロシアの防衛関連企業における職場および個人のEメールアドレスを標的とした大量メール配信が発生し、メッセージには危険なトロイの木馬が含まれていました。また、Doctor Webセキュリティリサーチャーによるマルチコンポーネントなバンキングトロイの木馬の解析が行われました。このトロイの木馬は世界中で8社を超えるクレジットカード会社の利用者に被害を与えていました。そのほかLinux を標的とした新たなマルウェアやGoogle Androidプラットフォームを感染させるトロイの木馬も複数発見されました。

ウイルスレビュー

2015年4月は情報セキュリティに関してイベントに満ちた月となりました。

4月の主な傾向

- ロシアの様々な防衛関連企業に対して攻撃を試みるサイバー犯罪者

- 複数のクレジット会社の利用者を狙う新たなマルチコンポーネントバンキングトロイの木馬

- WindowsおよびLinux OSを標的とする危険なバックドアの拡散

- Androidを標的とする新たな悪意のあるプログラム

4月の脅威

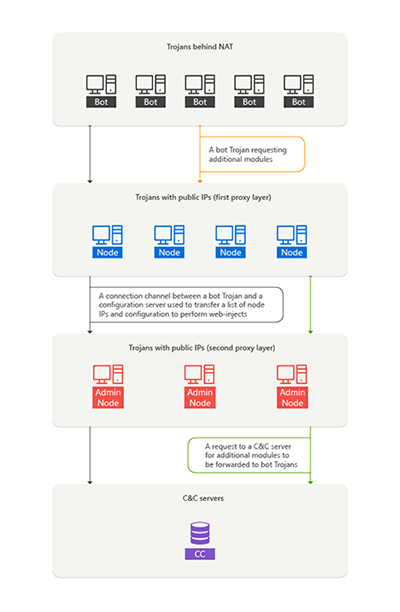

4月の初め、Doctor Webでは危険なマルチコンポーネントバンキングトロイの木馬であるTrojan.Dridex.49の解析を行いました。このマルウェアにはトロイの木馬を起動させ、機能させるために必要な設定データを生成するコンポーネントのほか、エンジンおよび追加のモジュールが含まれています。このトロイの木馬の特徴としてP2Pプロトコルを使用してサーバーとの接続を確立するという点が挙げられます。

Trojan.Dridex.49は指定された設定に応じてExplorer(explorer.exe)またはWebブラウザ(chrome.exe、firefox.exe、iexplore.exe)のプロセスに自身を埋め込みます。トロイの木馬とサーバーの間でやり取りされる情報は全て暗号化されます。感染させたコンピューター上でTrojan.Dridex.49は以下のうちいずれか1つの役割を担います:

- ボット-外部IP アドレスを持たないコンピューター上で起動された場合

- ノード-外部IP アドレスを持つコンピューター上で起動された場合。トロイの木馬は1つ目の種類のトロイの木馬からメッセージを受信し、3つ目の種類のトロイの木馬へ転送します。

- 管理ノード-外部IP アドレスを持つコンピューター上で起動された場合。2つ目の種類のトロイの木馬から受け取ったメッセージを別の管理ノードまたはC&Cサーバーへ転送します。

つまりTrojan.Dridex.49ボットネットは、ボット→ノード→管理ノード→別の管理ノード→C&Cサーバーの順番でメッセージのやり取りを行います。セキュリティ上の理由から、トロイの木馬はキーのやり取りも行い、全体としてボットネットの連携は以下の図のようになります:

Trojan.Dridex.49の主な目的は、金融機関の利用者が開いたWebページに任意のコンテンツを埋め込むWebインジェクションです。

このトロイの木馬はユーザーがWebフォームに入力した情報を収集することで、犯罪者が被害者のバンクアカウントにアクセスして金銭を盗むことを可能にします。Trojan.Dridex.49が情報を盗むことのできる銀行のサイトやその他のインターネットリソースの数は80を超えるということがDoctor Webセキュリティリサーチャーによって明らかになっています。それらのサイトにはロイヤルバンク・オブ・スコットランド、TCB、サンタンデール銀行、モントリオール銀行、バンク・オブ・アメリカ、HSBC、ロイズ銀行、バークレイズ銀行など著名な金融機関のものが含まれています。Dr.Webのウイルスデータベースには既にTrojan.Dridex.49のシグネチャが追加されているため、Dr.Webユーザーに危害が及ぶことはありません。

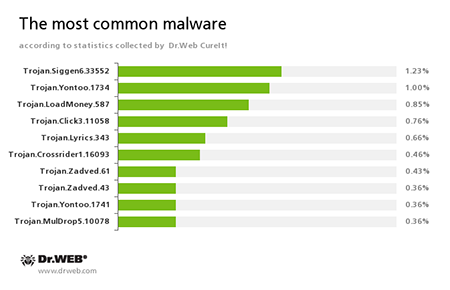

Dr.Web CureIt!による統計

4月には73,149,430件の悪意のあるプログラムおよびリスクウェアが検出されました。

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

Trojan.Yontoo

Webページ上に広告を表示させるブラウザプラグインです。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。

Trojan.Zadved

偽の検索結果や、ソーシャルネットワークからの偽のポップアップメッセージを表示させるプラグインです。これらのトロイの木馬は様々なWebサイト上に表示される広告を置き換える機能も備えています。

Trojan.MulDrop5.10078

感染させたコンピューター上に様々な望まないアプリケーションやアドウェアをインストールする悪意のあるプログラムです。

Trojan.Crossrider1.16093

インターネットユーザーに対して様々な広告を表示させるトロイの木馬です。

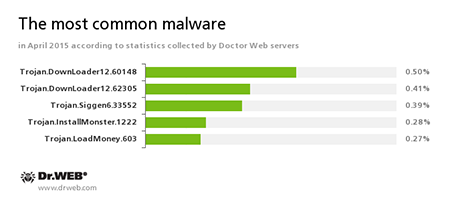

Dr.Webの統計サーバーによる統計

Trojan.DownLoader

感染させたコンピューター上に別のマルウェアをダウンロードするよう設計された悪意のあるプログラムのファミリーです。

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード、インストールします。

Trojan.Installmonster

アフィリエイトプログラムinstallmonsterを使って設計されたマルウェアのファミリーです。感染させたコンピュータ上に様々な望ましくないプログラムをダウンロード・インストールします。

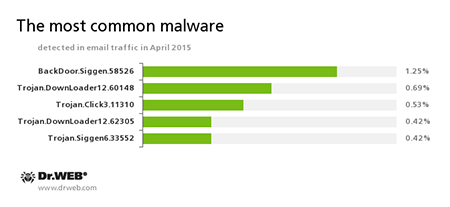

メールトラフィック内で検出された脅威の統計

BackDoor.Siggen.58526

感染させたコンピューター上に別の悪意のあるプログラムを密かにダウンロードして起動させ、犯罪者のコマンドを実行するトロイの木馬です。

Trojan.DownLoader

感染させたコンピューター上に別のマルウェアをダウンロードするよう設計された悪意のあるプログラムのファミリーです。

Trojan.Click

インターネットリソースの訪問者数を増やすための悪意のあるソフトウェアです。ブラウザの動作を操作することで、被害者を特定のサイトへとリダレクトします。

Trojan.Siggen6.33552

別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

ボットネット

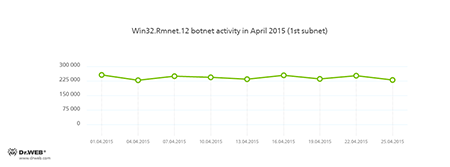

Doctor Webでは、ファイルインフェクターWin32.Rmnet.12を使用して構成されるボットネットの監視を続けています。

Rmnetはユーザーの操作なしに拡散されるファイルインフェクターのファミリーです。ユーザーが開いたWebページ内にコンテンツを埋め込み(これにより犯罪者が被害者のバンクアカウント情報を得ることが理論上可能になります)、ポピュラーなFTPクライアントプログラムによって保存されたクッキーやパスワードを盗むほか、犯罪者から受け取ったコマンドを実行します。

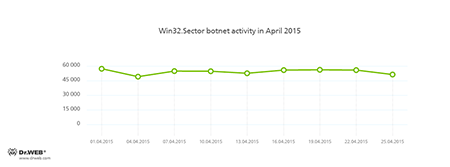

ファイルインフェクターWin32.Sectorに感染したシステムで構成されるボットネットは現在も活動を続けています。このマルウェアは以下の動作を実行することができます:

- P2Pネットワーク経由で様々な実行ファイルをダウンロードし、感染したシステム上で起動させる。

- 実行中のプロセスに自身のコードを埋め込む

- 特定のアンチウイルスの動作を停止させ、そのデベロッパーのサイトへのアクセスをブロックする。

- ローカルディスクやリムーバブルメディア上(感染の過程でここにautorun.infファイルを作成)のファイルのほか、ネットワーク共有フォルダ内に保存されたファイルを感染させる。

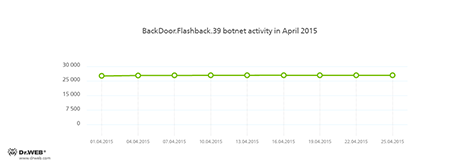

BackDoor.Flashback.39に感染したAppleコンピューターの数はこれまでとほぼ変わらず約25,000台となっています。

BackDoor.Flashback.39

2012年4月にJavaの脆弱性を悪用して大規模に拡散された、Mac OS Xを標的とするバックドアです。感染させたシステム上にペイロードをダウンロードし起動させます。犯罪者から受け取るコマンドで指定されたあらゆる実行ファイルをダウンロードすることができます。

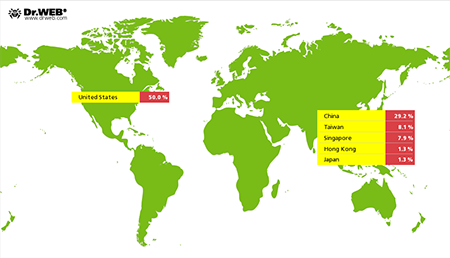

4月にはLinux.BackDoor.Gates.5によるインターネットリソースへの攻撃が激化し、3月に比べて48%以上の増加となる3320 件のIPアドレスが攻撃されています。これまでは、その多くが中国、次いで米国のアドレスとなっていましたが、4月には米国が最も多く攻撃を受けています。以下の図はLinux.BackDoor.Gates.5による攻撃の地理的分布を表しています。

暗号化ランサムウェア

Doctor Webテクニカルサポートサービスに寄せられた復号化リクエストの数

| 2015年3月 | 2015年4月 | 推移 |

|---|---|---|

2015年4月に最も多く検出されたランサムウェア

- Trojan.Encoder.761;

- Trojan.Encoder.567;

- Trojan.Encoder.741;

- Trojan.Encoder.888;

- BAT.Encoder.

Dr.Web Security Space 10.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| 予防的保護 | データ損失防止 |

|---|---|

|  |

Linux に対する脅威

4月、Doctor WebではLinuxを搭載したコンピューターを感染させる新たなトロイの木馬Linux.BackDoor.Sessox.1について解析を行いました。サイバー犯罪者はテキストベースであるIRC(Internet Relay Chat)プロトコルを用いてトロイの木馬をコントロールしていました。このチャット内で動作しているボットが犯罪者のコマンドを受信します。このトロイの木馬は、攻撃対象となるサーバーにサードパーティ製のスクリプトを実行することを可能にする脆弱性が存在するかどうかをスキャンすることができます。このスクリプトによって、感染したシステム上にトロイの木馬のコピーがインストールされます。

Linux.BackDoor.Sessox.1はサイバー犯罪者によって指定されたWebサイトに対して繰り返しGETリクエストを送信するという攻撃手法を用いています。

この脅威に関する詳細はこちらの記事をご覧ください。

4月のその他の脅威

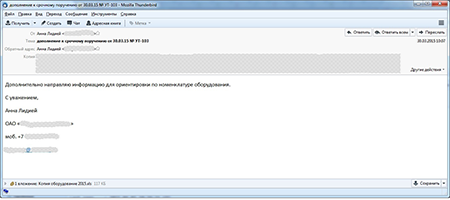

4月の初め、ロシアの防衛関連企業に勤務する従業員の個人または会社用アドレスを標的とした大量のメール送信がDoctor Web セキュリティリサーチャーによって発見され、メッセージには危険なトロイの木馬が含まれていました。

BackDoor.Hser.1と名付けられたこのトロイの木馬は受け取ったコマンドに従って、感染したコンピューター上で動作中のプロセス一覧をリモートサーバーに送信、別の悪意のあるアプリケーションをダウンロードして起動、コマンドコンソールを開いて犯罪者のサーバーへの入出力リダイレクションを実行する機能を備えています。これにより犯罪者は感染したコンピューターをコントロールすることが可能になります。この脅威に関する詳細はこちらの記事をご覧ください。

4月にはVBS.BackDoor.DuCk.1と名付けられたまた別の悪意のあるプログラムも登場しました。このマルウェアは犯罪者から受け取ったコマンドを実行し、感染したコンピューター上で撮影したスクリーンショットをリモートサーバーに送信することができます。また、感染させたコンピューター上に仮想マシンやアンチウイルスプログラムが存在するかどうかを確認する機能を備えています。この脅威に関する詳細はこちらの記事をご覧ください。

危険なWebサイト

2015年4月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は129,199件となっています。

| 2015年3月 | 2015年4月 | 推移 |

|---|---|---|

非推奨サイトについてもっと知る

Androidを脅かす悪意のある、または望まないソフトウェア

4月には依然としてAndroidデバイスユーザーに対する攻撃が続き、ウイルスイベントに満ちた月となりました。中でも特に注目に値するものは以下のとおりです:

- ルート権限を取得して様々なアプリケーションを密かにインストールまたは削除する危険なトロイの木馬Android.Toorch.1.originの拡散

- しつこく広告を表示させるモジュールを含んだアプリケーションをGoogle Play上で発見

- バンキングトロイの木馬の活発化

Androidを狙った悪意のあるプログラムに関する詳細はこちらの記事をご覧ください。

Dr.Webからの詳細情報

Virus statistics Virus descriptions Virus monthly reviews Laboratory-live

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments