2014年9月26日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年8月にはこれまでと同様、迷惑な広告を表示させるブラウザプラグインTrojan.BPlug.123、Trojan.BPlug.100、Trojan.BPlug.48、およびアドウェアインストーラTrojan.Packed.24524が多く検出されています。

Dr.Web統計サーバーから得られた統計による、2014年8月にユーザーのコンピューター上で最も多く検出された脅威もまた、7月と変わらずTrojan.Packed.24524となっています。感染させたシステム上に別のマルウェアをインストールするこのトロイの木馬の検出数は7月には全検出数の0.56%を占めていましたが、8月にはおよそ0.59%と僅かに増加しています。また、アフィリエイトプログラムInstallMonsterから望まないアプリケーションをインストールするTrojan InstallMonsterや、Trojan MulDropファミリーに属するトロイの木馬も多く検出されています。

メールトラフィック内で最も多く検出された脅威も7月と同様、ユーザーを偽のサイトへとリダレクトするTrojan Redirect. 197となっています。スパムメールによって拡散されるトロイの木馬ダウンローダBackDoor.Tishop.122は2番目に多く検出された脅威へと順位を下げていますが、全検出数に占める割合は1.6%と、7月の1.15%に比べて増加が見られます。そのほかTrojan.DownLoadファミリーの様々な亜種や、危険なバンキングトロイの木馬Trojan.PWS.PandaもまたEメール経由で拡散されていました。

Doctor Webによって監視が続けられているボットネットに関しても、その規模に大きな変化は見られませんでした。Win.Rmnet.12ボットネットの1つ目のサブネットに追加される感染したホストの数は1日に約27万台と、7月の25万台から僅かに増加し、Win32.Sectorボットネットでは65万~67万台となっています。一方、BackDoor.Flashback.39に感染したMacから成るボットネットの規模は縮小を続け、8月の末には7月に比べて1,000台少ない約13万台の感染したホストが含まれていました。

アドウェアトロイの木馬

ポップアップウィンドウやwebページ内に迷惑な広告を表示させるトロイの木馬は、その拡散数を急激に伸ばし、今や被害者のシステム内に保存されたファイルを暗号化するトロイの木馬エンコーダと肩を並べています。現在Dr.Webアンチウイルスによって検出される脅威の多くを占めているのもこのアドウェアトロイの木馬です。

この種のトロイの木馬は通常、ファイルのダウンロードによって収入を得るアフィリエイトプログラムを介して拡散され、他のソフトウェアと一緒に被害者のシステム上に密かにインストールされます。便利なアプリケーションを装っていますが、実際は正規の機能に悪意のあるペイロードが追加されています。また、犯罪者は偽のファイル共有サイトやtorrent(トレント)サイトを作成し、特定の検索ワードで最適化された同じく偽のフォーラムやQ&Aサイトからそれらのサイトへユーザーを誘導するなど、詐欺手法も使用しています。

これらのトロイの木馬は2つの種類に分けられます。1つ目は、ポピュラーなブラウザのプラグインとしてインストールされ、webサイトの広告を置き換えたりポップアップバナーを表示させたりするアドウェアトロイの木馬で、Trojan.BPlug ファミリー、およびTrojan.Admess、Trojan.Triosir、Trojan.Zadved などが含まれます。これらのプログラムはユーザーから隠れて動作を実行するため、多くの場合、ユーザーはシステムが感染したことにすら気が付きません。

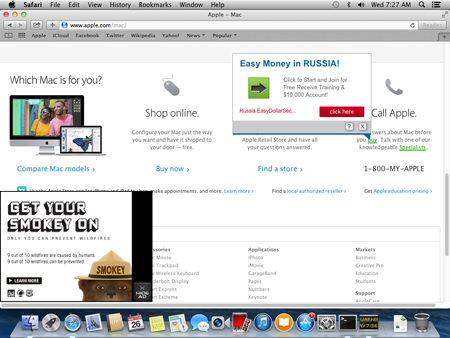

これらの脅威にはWindowsのみでなく、Mac OS Xを標的としたものも含まれています。SafariおよびGoogle Chromeのプラグインを装ったTrojan.Downliteファミリーの亜種によるMac OS Xの感染が確認されています。

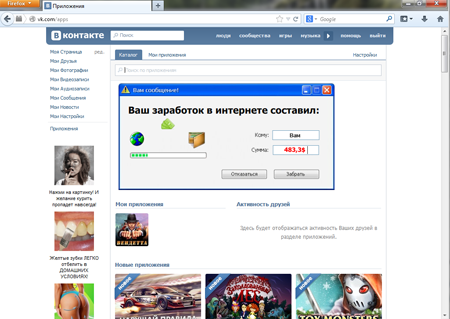

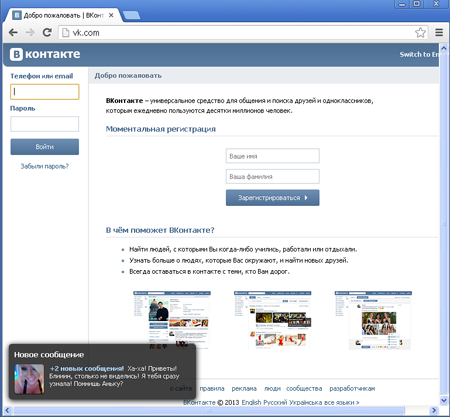

2つ目の種類のアドウェアトロイの木馬は非常に稀で、他の多くのマルウェアと同様、自動的に動作を実行します。これらのトロイの木馬はwebコンテンツを置き換えるために、バンキングトロイの木馬などによって使用されるwebインジェクションを用いています。ブラウザ上にwebページがロードされると、C&Cサーバーから受け取ったHTMLまたはJavaScriptコードをページ内に埋め込み、改変されたコンテンツを表示させるというものです。webインジェクションを使用するトロイの木馬の例としてTrojan.Mayachok.18831が挙げられます。

このプログラムは迷惑な広告を表示させるほか、ソーシャルネットワーキングサイトのユーザープロフィールページを改変して卑猥な写真やテキストを表示させ、それらを元に戻すために金銭を要求するなど危険な機能を備えています。

アドウェアトロイの木馬による感染を防ぐため、疑わしいソースからソフトウェアをダウンロード・インストールしない、メールに添付された疑わしい添付ファイルを開かない、そして勿論、最新のアンチウイルスソフトウェアを使用する、といった基本的なルールを守ることが推奨されます。

8月の脅威

8月には複数の脅威が発見され、初旬には新たな暗号化トロイの木馬による被害を受けたユーザーからのリクエストがDoctor Webカスタマーサポートに多く寄せられました。このトロイの木馬Trojan.Encoder.737はDSM(DSM 4.3-3810以前のバージョン)の脆弱性を悪用し、Synology NAS上に保存されたファイルを暗号化します。

また同じく8月の初めには、サイトの訪問数を増やしバナーのクリックを装うトロイの木馬クリッカーの発見がありました。このトロイの木馬は、ウイルス開発者との連携によってセキュリティエキスパートの間で悪名高いInstallmonster(別名Zipmonster)からAd Expert Browserを装って拡散されていました。この脅威に関する詳細はこちらの記事をご覧ください。

中国では、DDoS攻撃を行うLinuxトロイの木馬が多く拡散されていましたが、8月の後半には、Windowsを標的とするそれらの亜種が登場しました。この脅威に関する詳細はこちらの記事をご覧ください。

8月のウイルスイベント

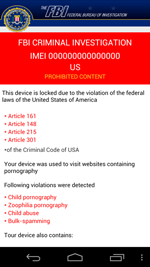

米国では、デバイスをロックし、解除するために金銭を要求するAndroid.Locker.29.originによる感染が多く確認されました。このマルウェアは8月の間におよそ90万台のAndroidデバイスを感染させています。Android.Locker.29.originはアンチウイルスソフトウェアや、そのほか正規のアプリケーションを装って拡散されています。その拡散地域は当初ヨーロッパのみとなっていましたが、米国向けバージョンが登場したことによって感染台数が急増したものと考えられます。

また8月の中旬には、個人情報を盗み、ユーザーの了承を得ずに密かにwebページを開いたり通話の発信を行ったりするトロイの木馬Android.Dendroid.1.originのソースコードが公開され、このこともまたAndroidデバイスの感染台数を増加させる一因になったと推測されます

8月の末には、ウクライナ東部紛争に対する関心の高さを利用したスパムの配信が確認されました。スパムメッセージ内にはウクライナ政府のサイトに対してDDoS攻撃を行うよう設計されたプログラムをダウンロードするためのリンクが含まれていますが、実際にダウンロードされるのは悪意のあるアプリケーションBackDoor.Slym.3781です。このマルウェアは感染させたコンピューターをKelihosボットネットに接続し、トラフィックをコントロールして個人情報を盗みます。ボットネットのC&Cサーバーは、ウクライナ、ポーランド、モルドバ共和国に置かれています。

Androidに対する脅威

8月には、これまでと同様、モバイルデバイスを標的とした様々な悪意のあるアプリケーションが拡散され、Dr.Webウイルスデータベースには新たなAndroidトロイの木馬が複数追加されました。

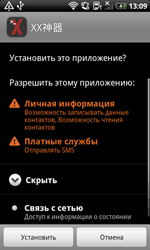

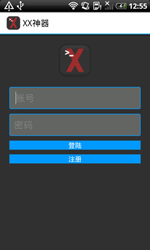

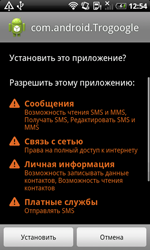

中国では、個人情報を盗み、別のマルウェアをモバイルデバイス上にインストールするAndroid.smssend.1404.originの拡散がありました。このトロイの木馬は自身のダウンロードリンクを含んだSMSを送信する機能を備えています。このAndroid.smssend.1404.originによって感染したデバイス上にインストールされるマルウェアはAndroid.SmsBot.146.originとしてDr.Webウイルスデータベースに追加されました。Android.SmsBot.146.originは犯罪者から受け取ったコマンドを実行し、SMSメッセージを傍受します。

|

|

|

また、8月にはAndroidデバイスをロックするランサムウェアも発見されましたが、そのうちの1つであるAndroid.Locker.27.originは、他のランサムウェアと異なり無料でロックを解除するという欠陥を有していました。このAndroid.Locker.27.originは入力されたコードが14桁であり、予測しやすい単純な組み合わせでないことのみを確認します。コードがそれらの基準を満たしていた場合、トロイの木馬はデバイスロックを解除し、自身を削除します。この脅威に関する詳細はこちらの記事をご覧ください。

|

|

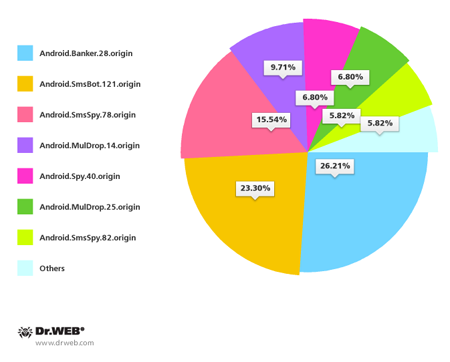

韓国では、望まないSMSによって拡散されるAndroidマルウェアが引き続き多く確認されています。Doctor Webでは100件を超えるそのようなスパムが記録され、最も多く拡散されていたマルウェアは Android.Banker.28.origin、Android.SmsBot.121.origin、 Android.SmsSpy.78.origin、Android.MulDrop.14.originとなっています。

Androidマルウェアの拡散手法としてはSMSが最も多く使用されていますが、別の手法もまた確認されています。8月には、危険なバックドアであるAndroid.Backdoor.96.originのダウンロードリンクを含んだメッセージがEメールによって配信されていました。このプログラムはアンチウイルスを装って拡散され、犯罪者から受け取った様々なコマンドを実行します。それらコマンドの中でも特に、Android.Backdoor.96.originはSMS、アドレス帳、通話やブラウザの履歴、GPS位置情報などの個人情報を盗み、さらにマイク機能をオンにし、USSDを送信、メッセージを表示させ、通話を音声ファイルとして録音し、入手したその他のデータと一緒に犯罪者のサーバーへ送信します。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments