2014年のウイルスレビュー

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2015年2月10日

株式会社Doctor Web Pacific

ウイルス

Dr.WebCureIt!によって収集された統計によると、2014年にコンピューター上で最も多く拡散された脅威は感染させたシステム上に別のマルウェアをインストールするTrojan.Packed.24524となっています。アドウェアブラウザプラグインであるTrojan.BPlug.123およびTrojan.BPlug.100が後に続いています。Dr.WebアンチウイルスソフトウェアによってTrojan.BPlugプログラムとして検出されるこれらのプラグインはユーザーの気づかぬうちに、または承諾なしに様々な方法で(フリーアプリケーションと同時にインストールされるなど)コンピューター上にインストールされ、開かれたwebページ上にあらゆる詐欺サイトの広告を表示させます。

以下の表は、2014年にDr.WebCureIt!によって最も多く検出された脅威です。

| Program | % |

|---|---|

| Trojan.Packed.24524 | 1.60 |

| Trojan.BPlug.123 | 0.80 |

| Trojan.BPlug.100 | 0.71 |

| Trojan.MulDrop5.10078 | 0.55 |

| Trojan.BPlug.218 | 0.54 |

| Trojan.BPlug.48 | 0.53 |

| Trojan.BPlug.28 | 0.46 |

| Trojan.Admess.4 | 0.44 |

| Trojan.DownLoader11.3101 | 0.38 |

| Trojan.Click3.8536 | 0.36 |

統計からは、検出される脅威の大部分を望まないアプリケーションのインストーラやアドウェアブラウザプラグイン、ブラウザ内に迷惑な広告を表示させるトロイの木馬が占めていることが分かります。また、アフィリエイトプログラムを使用した拡散が大幅に増加しています。このような手法は犯罪者に大きな利益をもたらすことから、この傾向は2015年も続いていくものと予測されます。

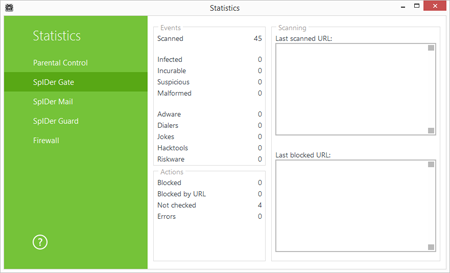

Dr.Web Security Space 10.0に含まれるHTTPモニターであるSpIDer Gateは、マルウェアの拡散に関わっているとされる疑わしいサイトへのアクセスをブロックすることで、そのような脅威に対抗する信頼性の高い保護を提供します。

Doctor Webの統計サーバーによって収集された統計では、Trojan.Packed.24524(また別の、望まないソフトウェアのインストーラ)がコンピューター上で最も多く検出され、アフィリエイトプログラムInstallmonster(別名Zipmonster)から拡散される広告トロイの木馬Trojan.InstallMonster.51が続いています。そのほか2014年にInstallmonsterから拡散されていたトロイの木馬には、クリック詐欺に用いられるTrojan.Click3.9243やユーザーの開いたwebページ内の広告コードを置き換えるTrojan.Admess.1があります。以下の表は、2014年にDoctor Webの統計サーバー上に最も多く登録された脅威です。

| 1 | Trojan.Packed.24524 | 0.30% |

| 2 | Trojan.InstallMonster.51 | 0.21% |

| 3 | Trojan.MulDrop5.10078 | 0.20% |

| 4 | BackDoor.IRC.NgrBot.42 | 0.18% |

| 5 | Trojan.LoadMoney.15 | 0.17% |

| 6 | BackDoor.PHP.Shell.6 | 0.16% |

| 7 | Trojan.LoadMoney.1 | 0.14% |

| 8 | Trojan.Fraudster.524 | 0.14% |

| 9 | Trojan.LoadMoney.262 | 0.13% |

| 10 | Trojan.InstallMonster.242 | 0.12% |

| 11 | Win32.HLLW.Shadow | 0.12% |

| 12 | Trojan.MulDrop4.25343 | 0.12% |

| 13 | Trojan.InstallMonster.209 | 0.11% |

| 14 | Win32.HLLW.Autoruner.59834 | 0.11% |

| 15 | Trojan.LoadMoney.263 | 0.11% |

| 16 | Trojan.Triosir.1 | 0.10% |

| 17 | BackDoor.Infector.133 | 0.10% |

| 18 | BackDoor.Andromeda.404 | 0.09% |

| 19 | Win32.HLLW.Gavir.ini | 0.09% |

| 20 | Trojan.LoadMoney.336 | 0.09% |

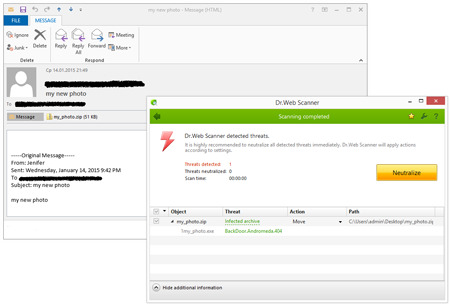

Dr.Webソフトウェアによって2014年にメールトラフィック内で最も多く検出された脅威は、感染させたシステム上に悪意のある他のアプリケーションをダウンロード、インストールするよう設計されたBackDoor.Andromeda.404でした。このプログラムは大量配信されるEメールの添付ファイルとして2014年を通して拡散されていました。

次いで多く検出されたTrojan.Redirect.197は2014年7月にDr.Webウイルスデータベースに追加され、同じくEメールの大量配信により拡散されていました。このファイルを含んだメールを開いたユーザーは別のトロイの木馬(個人情報を盗むTrojan.PWS.Papras.334など)をダウンロードするための悪意のあるサイトへとリダレクトされます。

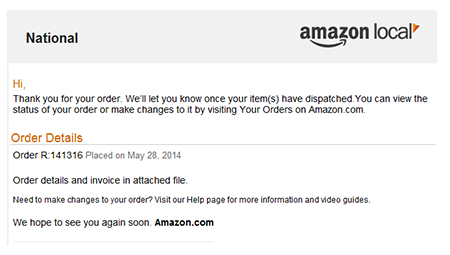

ウイルス開発者らによってSmoke Loaderと呼ばれるBackDoor.Tishop.122もまたEメールによって拡散され、3番目に多く検出されています。このトロイの木馬は感染させたコンピューター上に悪意のある別のソフトウェアをダウンロードし起動させます。2014年6月にはAmazonからの偽の注文確認メールの大量配信によって拡散されるなど、ポピュラーなポータルサイトやサービスサイトからのものを装ったEメールによる拡散が確認されています。

BackDoor.Tishop.122は起動されると、サンドボックスまたは仮想マシンの存在を確認するためにスキャンを開始し、ハードディスク上のフォルダに自身のコピーを作成します。続けて、自動実行に関与するWindowsレジストリブランチ内に自身を登録し、複数のシステムプロセスに自身のコードを挿入します。システムがインターネットに接続されている場合は、悪意のある他のプログラムのダウンロードと起動を試みます。

バンキングトロイの木馬Trojan.PWS.Pandaファミリーはスパマーに人気のあるアプリケーションとして常にリストの上位にあがっています。これらのプログラムは感染したコンピューターのキーストロークを記録する、犯罪者から受け取ったコマンドを実行する、スクリーンショットを撮るなど幅広い機能を備えていますが、その主な目的はオンラインバンキングのアカウントから金銭を盗み機密情報を入手することにあります。以下の表は、2014年にDr.Webソフトウェアによってメールトラフィック内で最も多く検出された脅威です。

| 1 | BackDoor.Andromeda.404 | 0.55% |

| 2 | Trojan.Redirect.197 | 0.40% |

| 3 | BackDoor.Tishop.122 | 0.35% |

| 4 | Trojan.PWS.Panda.655 | 0.34% |

| 5 | Trojan.Fraudster.778 | 0.33% |

| 6 | Trojan.Redirect.195 | 0.32% |

| 7 | Trojan.DownLoad3.32784 | 0.29% |

| 8 | Trojan.PWS.Panda.5676 | 0.29% |

| 9 | Trojan.DownLoad3.28161 | 0.26% |

| 10 | BackDoor.Andromeda.559 | 0.25% |

| 11 | Trojan.PWS.Panda.4795 | 0.24% |

| 12 | Trojan.DownLoad3.33795 | 0.23% |

| 13 | Win32.HLLM.MyDoom.54464 | 0.23% |

| 14 | Trojan.Hottrend | 0.21% |

| 15 | Trojan.Oficla.zip | 0.21% |

| 16 | Trojan.PWS.Stealer.4118 | 0.21% |

| 17 | Trojan.PWS.Panda.2401 | 0.20% |

| 18 | Trojan.Fraudster.517 | 0.19% |

| 19 | BackDoor.Comet.884 | 0.18% |

| 20 | Trojan.PWS.Multi.911 | 0.18% |

Eメールによって拡散されるダウンローダトロイの木馬は、アンチウイルスによって保護されていないシステムをマルウェアの巣窟へと変化させてしまいます。また、バックドアやトロイの木馬(多く検出される脅威のリスト上に常時含まれるTrojan.PWS.Pandaなど)はユーザーの入力したフォームから個人情報を盗むほか、オンラインバンキングに対する攻撃を介して金銭を盗みます。

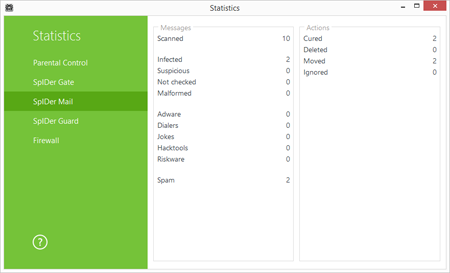

Dr.Web Security SpaceおよびDr.Web Anti-virus 10.0に含まれるSpIDer MailモニターはEメールによって拡散されるマルウェアからの完全な保護を提供します。このモニターはメッセージに添付された危険なプログラムを即座に検出、削除し、疑わしいリンクや危険なスクリプトを含んだEメールをブロックします。

暗号化ランサムウェア

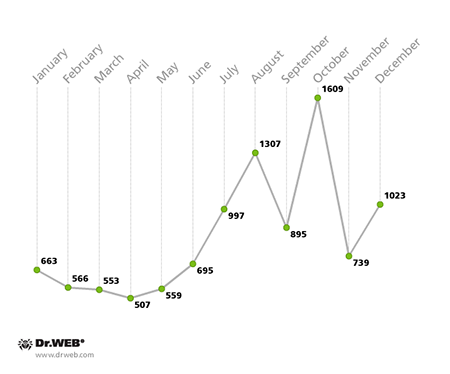

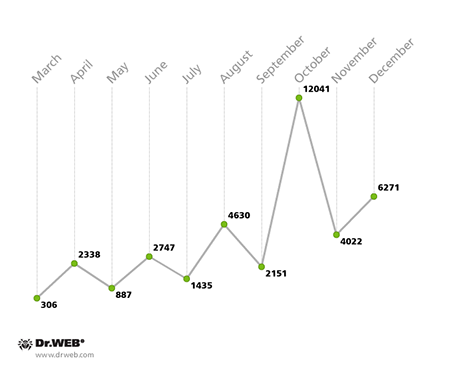

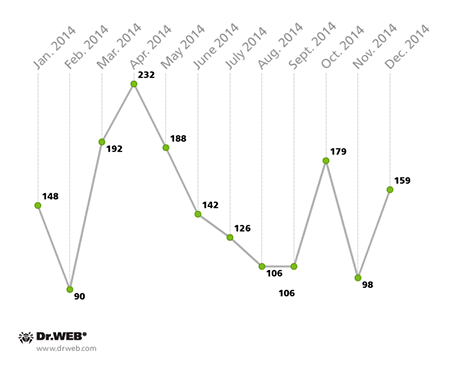

2014年に最も広く拡散された深刻な脅威の1つに、感染させたシステム内にあるデータを暗号化した上で、それらを復号化するための金銭を要求する悪意のあるプログラムがあります。Doctor Webのテクニカルサポートではランサムウェアによってデータを暗号化されてしまったユーザーからの問い合わせが過去12カ月の間に10,000件を超えました。そのようなサポートリクエストの件数は7月を境に大きく増加し、8月には1月の2倍の件数が記録されています。以下のグラフは2014年におけるリクエスト件数の推移を表しています。最も少ない件数(507件)は4月に記録され、最も多い件数(1,609件)は10月に記録されています。

広く拡散されている暗号化トロイの木馬はBAT.EncoderファミリーのほかTrojan.Encoder.94、Trojan.Encoder.102、Trojan.Encoder.293、Trojan.Encoder.398、Trojan.Encoder.741、Trojan.Encoder.567など多数存在します。

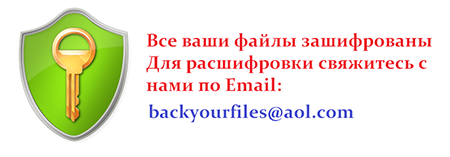

一方2014年には、この種のプログラムに対する対抗手段も大きな進化を見せています。Doctor Webでは、これらプログラムの一部に対してファイルの復号化に成功し、7月にはTrojan.Encoder.293によって暗号化されてしまったファイルの復号化をユーザーに提供しています。2013年9月に発見されたこのプログラムはTrojan.Encoder.102ファミリーの亜種で、これらのトロイの木馬はXORおよびRSAアルゴリズムを用いて2段階でファイルを暗号化します。感染したシステムのハードドライブ上にあるファイルを暗号化した後、トロイの木馬はその復号化のために金銭を要求します。その際、犯罪者は連絡先として異なる様々なメールアドレスを使用しているという点に注意する必要があります。

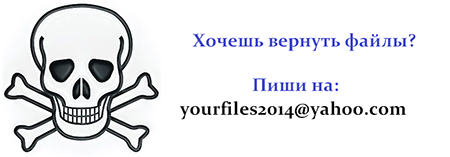

2014年11月には、これまで不可能であると考えられていたTrojan.Encoder.398によって暗号化されたファイルを復元する方法が、Doctor Webリサーチャーによって編み出されました。Trojan.Encoder.398はDelphiで書かれ、Trojan.Encoder.225の改良されたバージョンであると考えられています。Trojan.Encoder.398は暗号化キーを犯罪者のサーバーから取得し、犯罪者の連絡先にはmrcrtools@aol.com、back_files@aol.com、backyourfile@aol.com、vernut2014@qq.com、yourfiles2014@yahoo.com、restorefiles2014@yahoo.fr、filescrypt2014@foxmail.comなどが使用されています。

効果的な復号化ルーチンを作成するために行われた絶え間ない分析の結果としてデータの復元に成功した時点で、Doctor WebはTrojan.Encoder.398によって暗号化されたファイルを復元―90%の成功率で―する技術を持つ唯一の企業となりました。その後、犯罪者によって暗号化ルーチンに変更が加わったため復元成功率は僅かに低下しましたが、Doctor Webでは今後も暗号化ランサムウェアに関する分析を続け、それらを効果的に駆除する方法を追求していきます。

以上のことから、暗号化ランサムウェアはデータに対する深刻な脅威であり、その感染数は増加の一途をたどっていることが分かります。この傾向は2015年も続くものと予測されます。

このトロイの木馬によってファイルを暗号化されてしまった場合は、次の手順に従ってください。

- 警察に連絡する

- OSを再インストールしない

- ハードドライブ上にあるファイルを削除しない

- 暗号化されたデータを自身で復元しようとしないこと

- Doctor Webテクニカルサポートに連絡する(ファイルを送信する際に「修復依頼」を選択してください。Doctor Webソフトウェアを購入されたユーザーはこのサービスを無料でご利用いただけます。)

- トロイの木馬によって暗号化されたファイルをチケットに添付する

- ウイルスアナリストからの返答をお待ちください。大量のリクエストが寄せられるため、時間がかかる場合があります。

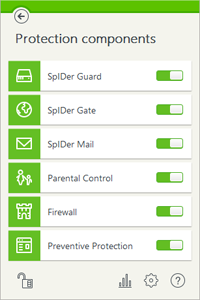

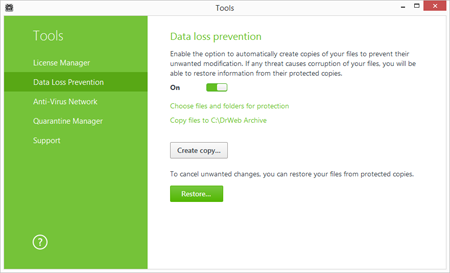

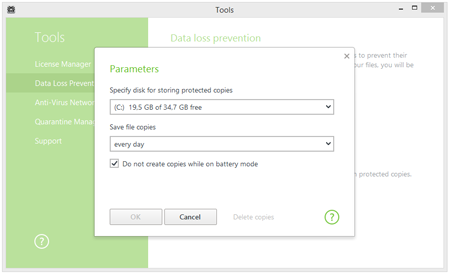

これらの暗号化ランサムウェアからシステムを保護するために、重要なデータの定期的なバックアップを行い、OSのユーザー権限を適切に制限し、最新のアンチウイルス保護を使用することが推奨されます。 Dr.Web Security Space 10.0 はデータの損失を防ぐ特別なコンポーネントなど、エンコーダに対抗する効果的なツールを備えています。データの損失を防ぐ方法は以下のとおりです:

1. Dr.Web Security Space(バージョン9および10)の設定画面で、Dr.Webにとって未知の脅威からPCを保護するための「予防的保護」が有効になっていることを確認します。

2. 「ツール」メニューの「データ損失防止」で、重要なファイルをバックアップするための設定を行います。

3. 自動バックアップを実行するためのスケジュールを設定してください。

ボットネット

Doctor Webでは2014年を通して複数のボットネットについて注意深くモニタリングを行ってきました。その結果、ファイルインフェクターWin32.Rmnet.12に感染したコンピューターから成り2つのサブネットで構成されるゾンビネットワークの活動に徐々に変化が現れ、2014年の終わりにはその規模に著しい拡大が認められることが明らかになりました。このウイルスは複数のモジュールから成り、開かれたwebページ内にコンテンツを埋め込み、犯罪者の指定するサイトへブラウザをリダレクトし、ユーザーの入力した情報をwebフォーム内からリモートサーバーへと送信します。また、Ghisler、WS FTP、CuteFTP、FlashFXP、FileZilla、Bullet Proof FTPなどのポピュラーなFTPクライアントからパスワードを盗み、感染させたシステム上でFTPサーバーを起動させます。Win32.Rmnet.12のまた別のコンポーネントはリモートコマンドセンターから受け取ったコマンドを実行し、感染させたシステム上で収集した情報を犯罪者へ送信します。このファイルインフェクターは実行ファイルを感染させることで自身を複製し、webページに埋め込まれたVBScriptコードを使用して拡散されます。

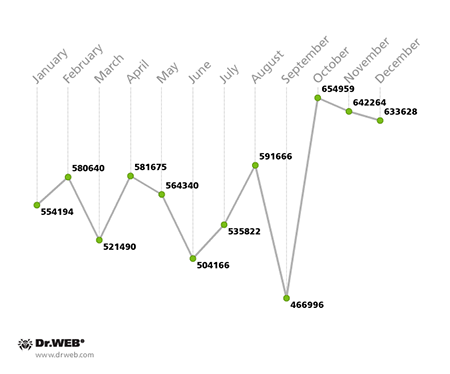

以下のグラフは2014年におけるWin32.Rmnet.12ボットネットの拡大推移を表しています。

2014年のWin32.Rmnet.12ボットネット拡大推移

(1つ目のサブネット)

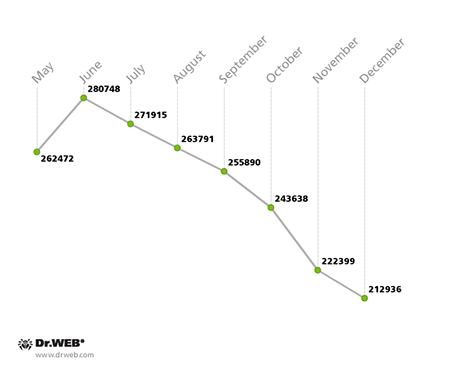

2014年のWin32.Rmnet.12ボットネット拡大推移

(2つ目のサブネット)

Doctor Web によって2014年5月よりモニタリングが続けられているまた別のボットネットは、2008年に発見されたポリモーフィック型ファイルインフェクターWin32.Sectorに感染したコンピューターで構成されています。このマルウェアはユーザーの干渉なしに自身を複製しファイルを感染させます。その主な動作はP2P ネットワーク経由で様々な実行ファイルをダウンロードし感染したシステム上で起動させるというものですが、そのほか実行中のプロセスに自身のコードを挿入する、特定のアンチウイルスを停止させ、そのデベロッパーのサイトへのアクセスをブロックするなどの機能も備えています。このボットネットに追加される感染したホストの数は2014年の初めから7月にかけて増加し、その後は減少を続けています。

2014年のWin32.Sectorボットネット拡大推移

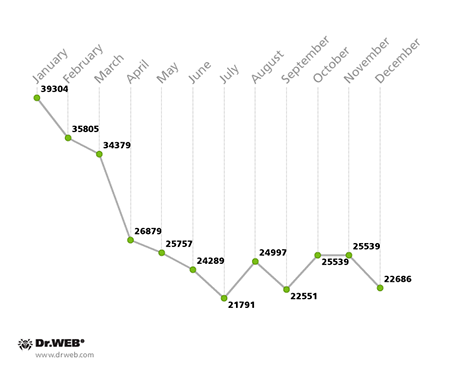

BackDoor.Flashback.39に感染したMac OS Xから成るボットネットの規模は徐々に減少しています。このボットネットに含まれる感染したホストの数は、2014年初めの39,304台から12月には22,686台へと減少し、全体として年間で42%の減少となっています。

2014年のBackDoor.Flashback.39ボットネット拡大推移

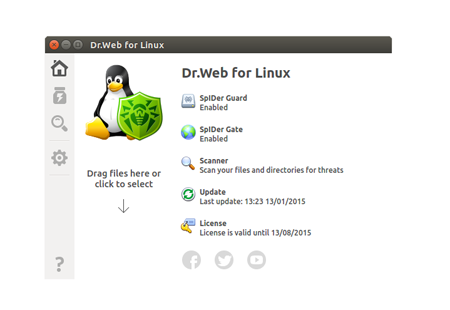

Linuxに対する脅威

2014年はLinuxを標的とするマルウェアが多く登場した年となりました。この傾向は中でも特に中国において顕著に見られ、DDoS攻撃を実行する新たなLinux向けトロイの木馬が多数確認されました。

2014年4月および5月には、これまでで最も多い数のLinuxトロイの木馬がDoctor Web セキュリティエキスパートによって解析されました。それらのうちの1つであるLinux.DDoS.3 はTCPフラッド攻撃、UDPフラッド攻撃、DNSアンプ攻撃を実行するトロイの木馬です。Linux.DDoS.22と名付けられたまた別の亜種はLinux ARMを標的とし、 Linux.DDoS.24はUbuntuおよびCentOSの32ビット環境のサーバーおよびデスクトップを感染させます。Linux.DnsAmpファミリーは、C&Cサーバーを2つ持ち、Linuxの32ビット版(Linux.DnsAmp.1、Linux.DnsAmp.3、Linux.DnsAmp.5)および64ビット版( Linux.DnsAmp.2、Linux.DnsAmp.4 )を感染させるものなど複数の亜種を含んでいます。これらの悪意のあるアプリケーションは比較的幅広いペイロードを備え、C&Cサーバーから受け取ったコマンドに応じて様々な種類のDDoS攻撃を実行することができます。

Linux.DnsAmp.3(32ビット版Linux向け)およびLinux.DnsAmp.4(64ビット版Linux向け)は限られた機能のみを備えたLinux.DnsAmpの最初のバージョンの亜種です。また、ARM用のLinuxディストリビューションを標的とするLinux.Mrblackもまた、TCP/IPおよびHTTP経由でDDoS攻撃を実行する機能を備えています。

また別のファミリーに属する悪意のあるプログラムLinux.BackDoor.Gatesは、バックドアとしての機能とDDoS攻撃を実行する機能の両方を備えています。このプログラムは32ビット版Linuxを標的とし、その機能の一部からはLinux.DnsAmpおよびLinux.DDoSと同一の開発者の手によるものであることが伺えます。

Doctor Webによって2014年11月に解析されLinux.BackDoor.Fgt.1と名付けられたDDoSトロイの木馬は、一つのサイクルで256のランダムなIPアドレスをスキャンする特殊なルーチンを使用することで拡散されていました。スキャンのサイクルは犯罪者からのコマンドによって開始されます。IPアドレスの生成時に、Linux.BackDoor.Fgt.1はそれらがLAN内で使用されるアドレス範囲に含まれているかどうかを確認し、そのようなアドレスは無視します。接続に成功するとTelnet経由でリモートホストに接続してログインプロンプトを待ちます。次に、生成されたリストからログインをリモートホストに送信し、リモートマシンの応答を解析します。パスワードの要求が含まれていた場合、バックドアはリスト上で見つかったパスワードを使用してログインを試みます。成功すると、リモートホスト認証に使用されたIPアドレス、ログイン、パスワードがC&Cサーバーに送信され、ターゲットとなるノードには特別なスクリプトをダウンロードするためのコマンドが送信されます。このスクリプトによって、感染したシステム上にLinux.BackDoor.Fgt.1がダウンロードされ、起動されます。C&Cサーバーには、MIPS およびSPARCサーバーポートを含む異なるLinuxのバージョンやディストリビューション向けに設計された複数のLinux.BackDoor.Fgt.1実行ファイルが保存されていることから、このバックドアはインターネットに接続されたサーバーのみでなく、ルーターなどの他のデバイスをも感染させることが可能であるという点に注意する必要があります。

全体として、Dr.Webウイルスデータベースには2014年を通して多数のLinuxトロイの木馬が追加され、その数は過去最大であると言って差し支えないでしょう。それらトロイの木馬には、DDoS攻撃を実行するトロイの木馬ファミリーLinux.DnsAmp、Linux.BackDoor.Gates、Linux.Mrblack(ARM向け)、Linux.Myk 、Linux.DDoSや、新たなLinuxバックドアファミリーLinux.BackDoor.CNGame、Linux.BackDoor.BossaBot、 Linux.BackDoor.Fgt、Linux.BackDoor.WopBot、webサーバーバックドアLinux.Roopreが含まれ、Linux.Themoonファミリーに属するLinuxワームも発見されました。そのほか、Linux.Azazelと名付けられたLinuxルートキットや、暗号通貨をマイニングするLinux.BtcMine、Linux.CpuMinerさらにLinux.BackDoor.Fysbis(Sednit)、Linux.BackDoor.Turla、Linux.BackDoor.Finfisherなどの複雑なLinuxトロイの木馬も登場しました。

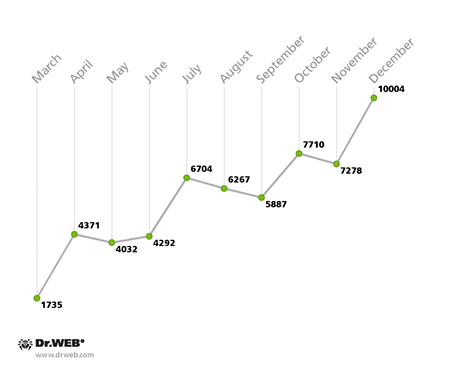

2014年にDoctor Webのウイルスラボで取得されたLinuxマルウェアのサンプル数

Linuxを標的とするマルウェアの著しい増加は2014年の最も目立った傾向となりました。犯罪者の主な目的は感染させたシステム経由で大規模なDDoS攻撃を実行することにあります。Dr.Web for Linux は、そのようなマルウェアに対抗する信頼性の高い保護を提供します。

Mac OS Xに対する脅威

2014年にはMac OS Xに対する攻撃も続き、早くも2月にはApple社製コンピューター上でBitcoinを盗むよう設計されたTrojan.CoinThiefが登場しました。Mac OS Xを搭載したコンピューターを感染させるこのTrojan.CoinThief、の最初のサンプルはBitcoinが台頭し始めた2013年の秋に発見され、BitVanity、StealthBit、Bitcoin Ticker TTM、Litecoin Tickerなど正規のBitcoinマイニングアプリケーションを装って拡散されていました。

Mac.BackDoor.iWormは感染させたMacによってボットネットを構成します。このボットネットには2014年9月時点で18,519のIPアドレスが含まれていました。このプログラムはバイナリデータおよびLUAスクリプトに依って、2つの種類の異なるコマンドを実行することができます。Doctor Webの統計によると、最も感染数の多かった国は米国で(全体の26.1%)、次いでカナダ(7%)、英国(6.9%)となっています。

さらに2014年にはMac OS Xを標的とする新たなバックドアも登場し、Mac.BackDoor.WireLurker、 Mac.BackDoor.XSLCmd、 Mac.BackDoor.Ventir、 BackDoor.LaoShu、 BackDoor.DaVinci (BackDoor.DaVinciは2013年より知られていますが、2014年には新たな亜種が複数出現しています) などが確認されています。Mac OS X向けの広告トロイの木馬であるTrojan.Genieo、Trojan.Vsearch、Trojan.Conduitもウイルスデータベースに追加されました。

以下のグラフは2014年にDoctor Webで取得されたマルウェアサンプルの数を表しています。

2014年にDoctor Webのウイルスラボで取得されたMac OS Xマルウェアのサンプル数

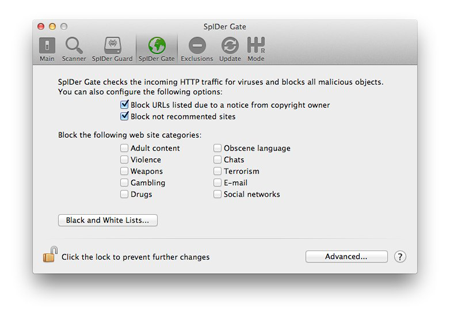

Dr.Web Anti-virus for Mac OS X 10.0はあらゆる種類の脅威からApple社製のシステムを保護します。HTTPトラフィックをスキャンしインターネットアクセスを管理するHTTP モニターSpIDer Gateを使用することで、Dr.Web for Mac OS Xは全てのポート上のあらゆるトラフィックをリアルタイムでスキャンし、HTTP接続を全て傍受します。これによりフィッシングサイトや疑わしいサイトからの保護を提供するほか、SpIDer GateはユーザーがMac上にマルウェアをダウンロードしてしまった際の追加の保護機能も備えています。また、非推奨サイトのブラックリストに応じてアクセスをブロックすることも可能です。

インターネット詐欺

ユーザーを騙すオンライン詐欺の新たな手法は2014年にも登場しています。Dr.Web Security Spaceに含まれるSpIDer GateおよびParental Controlのデータベースには1日に平均して2,000~6,000件の詐欺サイトや疑わしいサイト、問題のあるサイトへのリンクが新たに追加されており、そのような脅威に対抗する保護を提供することができます。

2014年は「バイナリ―オプション」と呼ばれる金融商品に関するオンライン詐欺が多く確認されました。犯罪者は、インターネット上で数日の間に大金を稼いだビジネスマンや、お金を儲ける新たな方法を発見したと主張するブロガーを装い、多くの場合スパム配信によって、ユーザーを特定のwebサイトへと誘導します。

これらのサイトは全て「バイナリ―オプション」というユニークな投資方法を紹介するものです。「バイナリ―オプション」は通貨や貴重な金属、株価などの相場が上がるか下がるかを選択し、予想が当たれば投資金額が増加し、外れれば減少するというものです。

この投資を行うための特別なサイトが犯罪者によって作成され、サイトでは取引を行うボットが動作しているとされていますが、実際は国際通貨市場や証券取引所との接続はありません。代わりにユーザーはサーバー上で動作するローカルボットとやり取りすることになります。複雑な手続きにより出金は困難を極め、被害者はお金を引き出すことはほとんど不可能であることに気が付きます。

ソチオリンピックの開催中には、また別のスキャムが登場しましたが、それらは特に目新しいものではありませんでした。犯罪者は、試合の勝敗について信頼性の高い情報を提供すると謳うサイト作成し、その情報を使用することで数日のうちに数百万ドルの利益を得ることができるとしています。

被害者は試合の勝敗に関する情報を購入、またはそれらの情報を定期的に受け取るために料金を支払うよう促され、金額は多くの場合150ドル以下に設定されています。ユーザーの信頼を得るため、このようなサイトの多くは賭けに勝ち大金を手に入れたクライアントからのフィードバックなどを掲載していますが、それらは勿論本物ではありません。

運が良ければユーザーはプロのスポーツアナリストによって既に公表されている予想を得ることができます。つまり、スキャマーは既に公となっている情報を売っていることになります。また、ユーザーが必ず賭けに勝つという保証はされていません。予想が外れた場合に払い戻しを提供するサイトもありますが、負けるユーザーがあれば勝つユーザーもあるため犯罪者には常に利益が上がるようになっています。また、負けたユーザーが払い戻しを要求した場合でも掛け金が戻ってくることはほとんどなく、代わりに別の予想を無料で提供されます。

マルチプレイヤーゲームのユーザーもまた詐欺の標的となっています。今日のマルチプレイヤーゲームでは、プレイヤーは独自の伝統や歴史、文化を持つ完全な仮想世界の中でゲームを楽しむことができます。このような仮想世界ではプレイヤーがゲームアイテムを売買する際にも独自のシステムが使用され、レベルのアップグレードされたキャラクターを売買することすら可能です。

ゲームサーバー上でアカウントを作成する際に、プレイヤーは異なる種類の「スキル」や経験値のみでなく、鎧やマウント(時には非常に珍しいものまで)などのゲームアイテム、さらにはスキルセットや可能な職業を最も多く持っているキャラクターを取得しようとします。キャラクター売買に潜む危険性は、犯罪者によって売られたアカウントは最初のサポートリクエストと同時に犯罪者のもとに戻るという点にあります。アカウントが規則に反して売られていたことが判明すると管理側はそれをブロックするため、利益は犯罪者の手元に残り、被害者には問題のみが残ります。

また、購入したアカウントが別のユーザーから盗まれたアカウントである可能性もあります。犯罪者はチャットを利用してフィッシングリンクを拡散し、これらのリンク先で、サードパーティwebサイト上でユーザー名とパスワードを登録するよう促すゲーム開発者からの通知を装った偽の情報を表示させたり、またはキャラクターの能力を向上させるプログラムを装ったマルウェアを配信したりします。

Dr.Web Security Space 10.0に含まれるParental Controlは様々なインターネットスキャムからの保護を提供します。Parental Controlコンポーネントによって、特定のトピックに関連するサイトへのアクセスを制限し、疑わしいコンテンツをフィルタリングすることができます。また、このコンポーネントは非推奨URLのデータベースを使用することで、詐欺サイトや潜在的に危険なサイト、マルウェアの感染源として知られているサイトからユーザーを守ります。

モバイルデバイスに対する攻撃

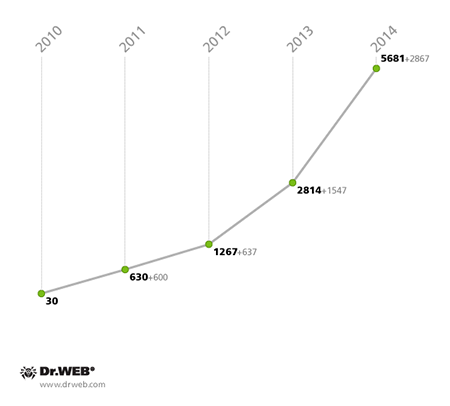

2014年には考えうる限りの様々な種類の攻撃がモバイルデバイスに対して行われ、その数の多さが記憶に残る年となりました。これまで同様、標的とされたのはAndroidを搭載したスマートフォンやタブレットでした。Dr.WebウイルスデータベースにはAndroidを狙った様々な悪意のあるプログラムや望まないプログラムが1年を通して多数追加され、2014年の終わりにはその数は5,681件となっています(2013年に比べ102%の増加)。

2010~2014年における、Androidを標的とする悪意のあるプログラム、望まないプログラム、潜在的に危険なプログラム数の推移

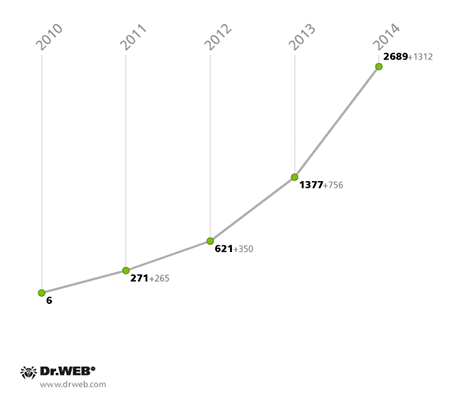

Androidを狙ったマルウェアによって最大限の利益を引き出すために犯罪者は、高額な課金SMSを送信する、ユーザーを有料サービスに登録する、といった従来からの手法を用いています。最も古く、最も広く拡散されているAndroid向け悪意のあるアプリケーションであるAndroid.SmsSendはそのようなプログラムの代表的なもので、2014年の終わりまでにDr.Webウイルスデータベースには2,689件が登録されていました(2013年の同時期にはおよそ半分である1,377件)。

Dr.Webウイルスデータベース内のAndroid.SmsSendマルウェア数

2014年には、これら従来のSMSマルウェアのみでなく、課金SMSによって利益を得るよう設計された幅広い種類のマルウェアが登場しました。Android.SmsBotファミリートロイの木馬はユーザーを有料サービスに登録するだけでなく、感染させたモバイルデバイス上で犯罪者から受け取ったコマンドを実行する機能を備えています。Android.Bodkelファミリーもまた課金SMSを送信するトロイの木馬ですが、ユーザーが削除を試みた際に「データが失われる」と脅す(実際にはデータは失われません)という機能を持っていました。

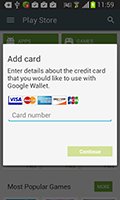

また、機密情報を盗み、バンキングトロイの木馬を用いてバンクアカウントから密かにデータを送信するという手法も用いられています。スマートフォンやタブレットを感染させると、そのようなマルウェアはバンクアカウントへのアクセス情報を入力するようユーザーを誘導するのみでなく、ユーザーがオンラインバンキングを利用する際にアカウントから金銭を盗みます。2014年にはバンキングトロイの木馬による攻撃が著しく増加し、その拡散地域にも拡大が見られました。Android.BankBot.33.originおよびAndroid.BankBot.34.originはロシアのデバイスを標的とし、被害者のアカウントから犯罪者のアカウントへ自動的に送金を行います。これらのトロイの木馬は銀行のオンラインバンキング部門に対してSMSクエリを送信し、入手可能なキャッシュカードや資産に関する情報を取得しようとします。成功すると、特殊なSMSコマンドを使用してユーザーのアカウントから犯罪者のアカウントへ送金を行った後、銀行からの返信SMSを隠すことでユーザーが不正送金に気が付かないようにします。また、そのほか電話番号やクレジットカード番号などの個人情報を盗む場合もあります。

|

|

|

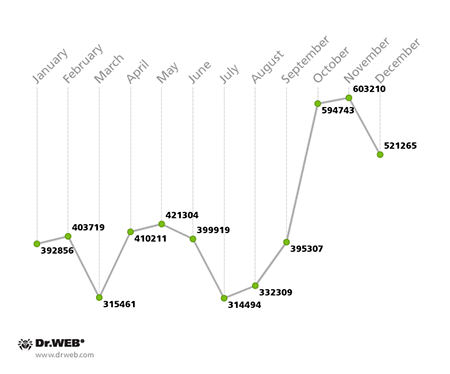

バンキングトロイの木馬は韓国において特に多く確認され、それらはトロイの木馬のダウンロードリンクを含んだSMSスパムによって拡散されていました。Doctor Webでは2014年の間に1,760件のそのようなスパムが記録されました。

2014年に韓国においてAndroidトロイの木馬の拡散に使用されたスパム件数

2014年に韓国で発見されたトロイの木馬の多くは最新の技術を取り入れた広範なペイロードを備えていました。Android.Banker.28.originは重要なバンキング情報を盗むためにバンキングアプリケーションを装うほか、本物のバンキングアプリケーションを偽のものと置き換えるという手法を用いています。また、韓国で拡散されていたトロイの木馬の多くは、パッカーやコードを難読化する、トロイの木馬を他のアプリケーションに組み込む、アンチウイルスを削除するなどの自己防衛機能を備えていました。

|

|

|

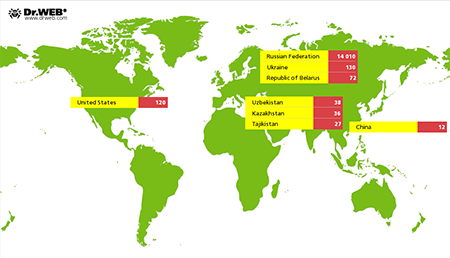

2014年11月には、ロシア、ウクライナ、米国、ベラルーシ、ウズベキスタン、カザフスタン、タジキスタン、中国を含む約30カ国で15,000台のAndroidデバイスを感染させ正真正銘の国際的マルウェアとなったAndroid.Wormle.1.originが登場しました。このトロイの木馬は被害者のクレジットカードから密かに送金を行うのみでなく、犯罪者から受け取ったコマンドに応じてSMSを送信する、インストールされたプログラムやファイルを削除する、様々な個人情報を盗む、などの幅広い悪意のある動作を実行し、さらにwebサイトに対するDDoS攻撃を行う機能をも備えています。Android.Wormle.1.originは、そのダウンロードリンクを含んだSMSメッセージによって拡散されます。

Android.Wormle.1.originに感染したデバイスの国別分布(2014年11月)

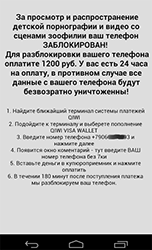

2014年には、これまでコンピューターのユーザーを悩ませてきたランサムウェアにAndroidを標的とするバージョンが登場するなど、全く新しい形のAndroidトロイの木馬が確認されています。その出現は、拡大するAndroid市場とランサムウェアのシンプルな設計から導かれた予想に違わぬものでした。2014年5月に初のAndroidランサムウェアがいくつか発見され、Android.Locker.2.originと名付けられたそのうちの1つは非常に危険なものでした。このトロイの木馬は感染させたデバイスへのアクセスをブロックするのみでなく、画像や音楽、ドキュメント、動画などのデータを暗号化します。Android.Locker.2.originはAndroid向けの初の暗号化ランサムウェアであると言えます。

2014年に発見されたその他のランサムウェアはスクリーンをブロックした上で金銭を要求するだけの比較的単純なものでした。しかしながら、Android.Lockerはランサムウェアのウィンドウを閉じることや他のプログラムの実行、システム設定を開くことを不可能にしてしまうため、ユーザーのスマートフォンまたはタブレットは使用することのできない状態のまま残されます。

ランサムウェアの中にはさらに危険な機能を備えたものもあり、2014年9月に発見されたAndroid.Locker.38.originはスマートフォンやタブレットをロックして金銭を要求するほか、アンロックパスワードを設定することでユーザーによる削除を困難にします。

Android向けランサムウェアの数はAndroid.Lockerプログラムの出現から8カ月もしないうちに急激に増加し、2014年の終わりまでに137件がDr.Webウイルスデータベースに追加されています。

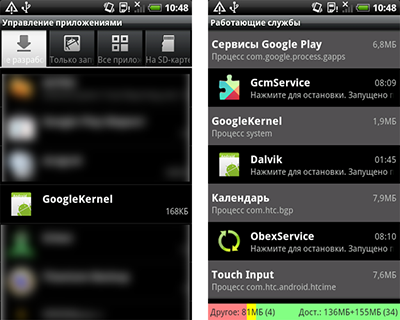

電子暗号化通貨をマイニングするトロイの木馬にもまた、Android向けのものが登場しました。犯罪者によって改良されたポピュラーなアプリケーションに含まれて拡散され、3月に発見されたAndroid.CoinMine.1.originおよびAndroid.CoinMine.2.originは、モバイルデバイスが使用されていない状態(スタンバイモード)が一定の期間続くと動作を開始するという際立った特徴を有していました。このトロイの木馬はスマートフォンやタブレットのハードウェアリソースを利用することからデバイス全体のパフォーマンスに影響を与えるほか、それらを動作不能な状態にしてしまうこともあります。

|

|

|

このマルウェアには少し後に新たなバージョンが登場しています。改良されたバージョンではハードウェアリソースを使い切ってしまうことはなく、感染したデバイスが動作を続けることでトロイの木馬の活動を可能にします。

全体として、2014年はAndroidユーザーから金銭を引き出そうとする傾向が引き続き確認されたのみでなく、その攻撃が著しく激化しました。Androidスマートフォンやタブレットのユーザーはアプリケーションをインストールする際に十分に注意を払い、疑わしいプログラムの使用は避けるようにしてください。また、アンチウイルスソフトウェアをインストールすること、モバイルバンキングを使用する場合にはキャッシュカードやアカウントを含む全てのやり取りについてのコントロールを常に握っておくことが推奨されます。

2014年にはAndroidユーザーから個人情報を盗むスパイトロイの木馬が再び重要な問題として浮上しました。異なる種類のスパイトロイの木馬が多数出現し、世界各地で攻撃が行われています。1月に中国で発見されたAndroid.Spy.67.originはSMSや通話の履歴、GPS位置情報を含む個人情報を収集し、それらをリモートサーバーに送信するほか、モバイルデバイスのカメラやマイクを起動させることができ、画像のリストやサムネイルを作成する機能も備えていました。このマルウェアがルートアクセスを取得した場合は、そのウイルスデータベースを削除することで中国のポピュラーなアンチウイルスの動作を妨げ、悪意のあるプログラムをインストールします。続けて、このプログラムによって他のアプリケーションが密かにインストールされます。2014年の春にはアンダーグラウンドでのハッカーフォーラムにてAndroid.Dendroid.1.originが販売されていました。このトロイの木馬は、あらゆるAndroidアプリケーション内に埋め込むことができ、これにより世界中の犯罪者が感染したモバイルデバイス上で数々の不正行為を行うことを可能にします。Android.Dendroid.1.originは、通話やSMSを傍受する、デバイスの現在の位置情報を取得する、電話帳のデータおよびブラウザ履歴を盗む、内蔵カメラおよびマイクを起動させる、SMS を送信するといった機能を備えていました。2014年には情報を盗むのみでなく、犯罪者から受け取ったコマンドに応じて様々な悪意のある動作を行うトロイの木馬の発見がありました。3月にはユーザーによるモバイルデバイスのリモート操作を可能にするための正規アプリケーションを利用したマルウェアAndroid.Backdoor.53.originが韓国で拡散されました。起動されると、このトロイの木馬はメイン画面から自身のショートカットを削除することでシステム内に潜み、リモートサーバーに接続してデバイスが感染したことを知らせます。続けて犯罪者がデバイスのコントロールを掌握し、個人データやハードウェアの機能にアクセスします。8月に発見されたAndroid.Backdoor.96.originはSMSやアドレス帳、閲覧履歴、GPS位置情報などの個人情報を盗み、さらにマイク機能をオンにし、USSDを送信、メッセージを表示させ、通話を音声ファイルとして録音し、入手したその他のデータと一緒に犯罪者のサーバーへ送信します。

香港で拡散されたAndroid.SpyHK.1.originは2014年に発見された中でも最も注目すべきスパイトロイの木馬の1つです。このトロイの木馬は、起動されると感染させたモバイルデバイスに関する情報をリモートサーバーに送信し、犯罪者からのコマンドを待ちます。Android.SpyHK.1.originは、通話を盗聴する、SMSメッセージを盗む、デバイスの位置情報を取得する、メモリカード上に保存されているファイルをサーバーへ送信する、ボイスレコーダーを起動する、ブラウザ履歴や連絡先情報を取得する、などのコマンドを実行することができます。

2014年に発見されたAndroid向けスパイトロイの木馬の種類の多さから、サイバー犯罪者にとってAndroidデバイスは貴重な情報の宝庫であることが再び証明された形となりました。ユーザーは個人情報が盗まれる危険性を常に念頭に置き、どんなに些細なデータであっても犯罪者にとっては何らかの形で利用することのできる貴重な情報になり得るということに注意する必要があります。

Androidユーザーに対するまた別の深刻な脅威に、プリインストールされた形で、またはファームウェアに埋め込まれて拡散される悪意のあるプログラムがあります。2014年にはそのような脅威が多数確認され、中でも1月に多くのモバイルデバイス内で発見されたAndroid初のブートキットであるAndroid.Oldboot.1が注目を集めました。このトロイの木馬は隠されたパーティション内に置かれ、感染したデバイスが起動される度に自身も起動します。起動すると複数のコンポーネントを抜き取った上でシステムフォルダに置き、通常のアプリケーションとしてそれらをインストールします。続けて、この悪意のあるオブジェクトがリモートサーバーとの接続を確立し、犯罪者から受け取ったコマンドを実行します。多くの場合、このブートキットによって様々なプログラムが密かにダウンロード、インストール、削除されます。

2月には、安価な中国製のAndroidデバイスのファームウェアとしてインストールされた悪意のあるプログラムAndroid.SmsSend.1081.originおよびAndroid.SmsSend.1067.originが発見されました。これらのプログラムは中国の有料オンライン音楽サービスにユーザーを登録し、特別なSMSを密かに送信します。ユーザーはこのSMSに約10米セントを要求されます。また、11月には低価格なAndroidデバイス上でプリインストールされたAndroid.Becu.1.originが発見されました。このプログラムは複数のモジュールで構成され、感染させたデバイスに別の望まないプログラムをインストールします。

同様のプログラムは12月にも発見され、そのうちの1つであるAndroid.Backdoor.126.originは犯罪者が様々な詐欺行為を行うことを可能にするほか、任意の内容のSMSを受信箱に追加します。また、Android.Backdoor.130.originと名付けられたプログラムはSMSを送信、通話を発信、広告を表示、ユーザーの承諾無しにアプリケーションをダウンロード、インストール、起動するほか、着信履歴や送受信したSMS、デバイスの位置情報などの情報を全てC&Cサーバーに送信するなど、非常に幅広い機能を備えていました。

以上のことから、信頼できるソースからのみソフトウェアをインストールする、アンチウイルスソフトウェアを使用するなどのAndroidデバイスの基本的なセキュリティルールを遵守するだけではもはや十分とは言えません。デバイスを選択する際にも注意が必要です。中でも特に、製造元や販売元が信頼できるデバイスであることが重要です。また、疑わしいビルドの使用を避け、信頼できないソースからファームウェアをダウンロードしないようにしてください。

Dr.Web for Android は最新のスマートフォンやタブレット、そのほかのデバイスを保護するための機能を備えています。

攻撃の大半はAndroidユーザーを標的としているものの、iOSデバイスに対する攻撃もまた発生しています。iOS向けのマルウェアのほとんどは脱獄デバイスを標的としたものですが、変更されていないiOSデバイスを感染させるトロイの木馬も出現しています。3月に中国で発見されたIPhoneOS.Spad.1はiOSアプリケーションに組み込まれている広告モジュールに改変を加えることで、広告による収益をプログラム開発者ではなくハッカーのアカウントへ送るようにします。4月にはApple IDを盗むIPhoneOS.PWS.Stealer.1が登場しました。5月に発見されたIPhoneOS.PWS.Stealer.2も同様にApple IDを盗みますが、そのほか盗んだユーザー名とパスワードでApp Storeからプログラムを購入し、それらをダウンロード、インストールする機能を備えていました。9月に登場したIPhoneOS.Xsser.1は犯罪者のコマンドに従い電話帳や写真、パスワード、SMSメッセージ、通話履歴、デバイス位置情報などの情報を盗む比較的危険な脅威でした。12月には、幅広いデータを収集するIPhoneOS.Cloudatlas.1により、脱獄したデバイス上の個人情報が脅かされています。しかしながら、2014年に登場した最も危険なiOSユーザー向けトロイの木馬はIPhoneOS.BackDoor.WireLurkerであると言えます。このプログラムは脱獄デバイスおよび変更されていないデバイスのいずれのデバイス上にもインストールされ、その際、デスクトップ用の同種のマルウェアを利用していました。そのうちの1つであるMac.BackDoor.WireLurker.1は正規プログラムの海賊版に含まれた形で拡散され、Mac OS Xを搭載するコンピューターを感染させます。このプログラムは標的とするiOSデバイスが感染したMacにUSB経由で接続されると、Appleのデジタル証明書を使用してIPhoneOS.BackDoor.WireLurkerをデバイス上にインストールします。iOSデバイス上にインストールされたIPhoneOS.BackDoor.WireLurkerは連絡先やSMSメッセージなどの個人情報を盗み犯罪者のサーバーへ送信します。

2014年はApple社製のスマートフォンやタブレットのユーザーにとって、相次ぐ攻撃による危険を実感せざるを得ない年となりました。Appleユーザーの皆様には、インストールするアプリケーション(Appleコンピューターへのインストールも含む)に対して十分に注意を払い、疑わしいサイトを避け、疑わしいメッセージ内のリンクを開かないよう推奨します。

今後の傾向と予測

2014年の状況を分析した結果から、暗号化ランサムウェアの拡散は今後も続き、その多様化が進むと共に導入される技術や機能に改良が加えられていくことが予測されます。

LinuxおよびMac OS Xを標的とする悪意のある新たなプログラムの出現も予想されます。新たなバンキングトロイの木馬に加え、リモートバンキングからデータを盗むよう設計された高度なマルウェアも出現するでしょう。それらの内のいくつかはスマートフォンやタブレット上のマルウェアと連携するようになると考えられます。

タブレットPCやスマートフォン、GPSナビゲーションデバイスなどのあらゆるガジェットの進化と普及に伴い、モバイルプラットフォームに対する犯罪者の関心も高まっていくことが予想されます。引き続きバンキングテクノロジーが狙われ、2015年にはAndroidを標的とした新たなバンキングトロイの木馬が出現するでしょう。有料SMSを送信する脅威の拡散は今後も続き、Android向けの新たなランサムウェアブロッカーも登場すると考えられます。また、これまで同様、モバイルデバイス上に保存された個人情報が標的となるでしょう。

2015年にはApple社製デバイスのユーザーも十分に警戒する必要があります。このプラットフォームに対する犯罪者の関心は2014年の間に著しい高まりを見せています。

Dr.Webからの詳細情報

Virus statistics Virus descriptions Virus monthly reviews Laboratory-live