2013年6月のウイルス脅威

毎月ウィルスレビュー | ウイルスアラート | 全てのニュース

2013年7月19日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、2013年6月に最も多く検出された脅威はTrojan.Mods.2で、感染件数全体の3.97%を占めていました。このマルウェアは犯罪者のwebページへとユーザーをリダレクトし、そこで該当するフィールド内に携帯番号と認証コードを入力するように誘導します。それにより被害者は特定のサービスに登録され、アカウントから毎月一定の金額が引き落とされます。

このトロイの木馬ファミリーの以前のバージョンTrojan.Mods.1は1.45%と4番目に多く、その間である2番目と3番目をTrojan.Hosts.6815(2,94%)、Trojan.DownLoader9.19157(1,92%)が占めています。以下の表は、6月にDr.Web CureIt!によって最も多く検出された脅威です。

| Name | % |

| Trojan.Mods.2 | 3.97 |

| Trojan.Hosts.6815 | 2.94 |

| Trojan.DownLoader9.19157 | 1.92 |

| Trojan.Mods.1 | 1.45 |

| Trojan.Hosts.6838 | 1.44 |

| Trojan.Zekos | 1.22 |

| BackDoor.IRC.NgrBot.42 | 1.18 |

| Trojan.MulDrop4.25343 | 0.80 |

| Trojan.MayachokMEM.7 | 0.76 |

| Trojan.Packed.24079 | 0.75 |

ボットネット

6月には、2013年2月にDoctor Webによって報告されているLinux.Sshdkitボットの、新たなバージョンが発見されました。6月27日現在、このボットネットは以前のバージョンのトロイの木馬を使用して構築されており、アクティブなボットは僅か42台のみとなっています。また、6月におけるLinuxサーバーの新たな感染数は8件のみでした。

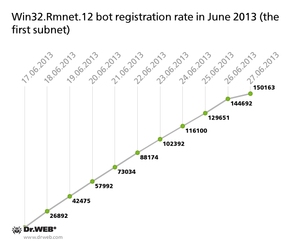

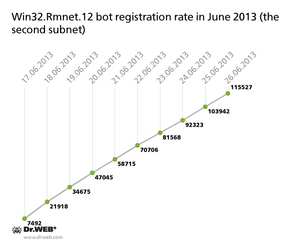

一方、ファイルインフェクターWin32.Rmnet.12による感染数は増加の一途をたどっています。Doctor WebのアナリストによってC&Cサーバーをコントロールされている2つのサブネットのうち、1つ目のサブネットに含まれるボット数は現在45万9,192台、2つ目のサブネットでは61万3,135台となっています。以下のグラフは、2013年6月におけるWin32.Rmnet.12ボットネットの拡大推移を表しています。

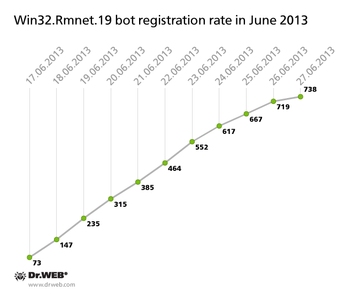

Win32.Rmnet.16ボットネットに含まれるアクティブなボット数は現在4,674台(5月には5,220台)で、6月の間に新たにネットワークに加わった感染したコンピューター数は僅か239台でした。また、Doctor WebによってTrojan.Rmnet.19と名付けられた悪意のあるモジュールが検出されたシステムの数にも僅かな減少が見られました。5月には2万235台だった、このボットネットに含まれる感染したコンピューター数は、6月27日現在、1万5,611台になっています。ボットネットの拡大速度の減少は以下のグラフからも読み取ることが出来ます。5月には8,447台のコンピューターが新たにC&Cサーバーに接続されているのに対し、6月の17~27日における新たな感染数は僅か738件となっています。

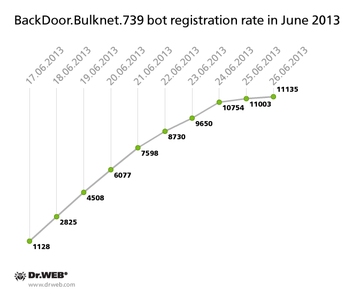

2013年4月の初旬、Doctor Webは悪意のあるプログラムBackDoor.Bulknet.739を使用して構築されたボットネットのC&Cサーバーの乗っ取りに成功したことを報告しましたが、このボットネットもまた縮小傾向にあります。ネットワークを構成する感染したコンピューターの数は5月には1万7,242台であったのに対し、6月には1万6,024台となっています。以下のグラフは6月にC&Cサーバーに接続された新たな感染コンピューター数の推移を表しています。

Mac OS Xを標的としたトロイの木馬BackDoor.Flashback.39に感染したMacの数もまた僅かに減少していますが、その減少速度は期待はずれなものでした。6月27日現在、BackDoor.Flashback.39に含まれる感染したMac数は6万2,069台で、5月に比べ3,918台少なくなっています。

今月の脅威

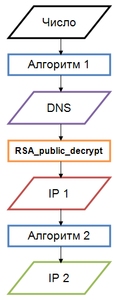

6月には、Linuxを標的とする悪意のあるプログラムのファミリーにLinux.Sshdkitの新たな亜種が加わりました。Linux.Sshdkit.6と名付けられたこの新たなバージョンは、これまでのバージョンと同様Linuxサーバーからユーザー名とパスワードを盗むよう設計されていますが、盗んだパスワードがウイルスアナリストによって傍受されないよう複数の変更が加えられています。特に、盗んだ情報の送信先となるサーバーのアドレスを決定するためのルーチンが変更され、128bit RSA暗号化キーを用いて暗号化された文字列が使用されるようになりました。以下のフローチャートはC&Cサーバーアドレスの生成の手順です。

また、コマンド受信のアルゴリズムも変更されています。コマンド実行前に特別なストリングがトロイの木馬によって送信され、そのハッシュ値がチェックされるようになりました。この脅威に関する詳細はこちらの記事をご覧ください。

エンコーダ再び

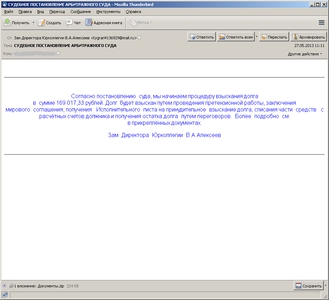

トロイの木馬エンコーダは、コンピューターユーザーに大きな被害を与えています。Doctor Webアンチウイルスラボには過去3ヵ月の間に、この悪意のあるプログラムに関する問い合わせが2,800件寄せられており、6月の件数は700件を超えていました。中でも多く拡散されたエンコーダはTrojan.Encoder.225と Trojan.Encoder.94で、これらは電子メールによって配信されています。Trojan.Encoder.225は.doc拡張子付きのRTFドキュメントが添付されたメッセージを含んでシステム内に侵入し、このドキュメントはMicrosoft Officeの脆弱性を悪用します。一方、Trojan.Encoder.94はバックドアBackDoor.Poison によってコンピューター上にダウンロードされ、次に、このバックドアが添付ファイルを含んだ電子メールによって大量配信されます。

アンチウイルスラボに寄せられるリクエスト数の急激な増加に伴い、Doctor Web では2013年6月19日より、上記マルウェアによって暗号化されてしまったファイルの復号化を、Doctor Web製品のユーザー限定のサービスとして開始しました。

モバイルデバイスに対する脅威

2013年6月は、モバイルデバイスユーザーに対する最も危険な脅威はこれまでと変わらず、アカウント情報やSMS、通話記録などの個人情報を盗むよう設計された脅威であることが示された月でした。これらの目的を達成するために、犯罪者は商用スパイウェアに加えてトロイの木馬を用いています。

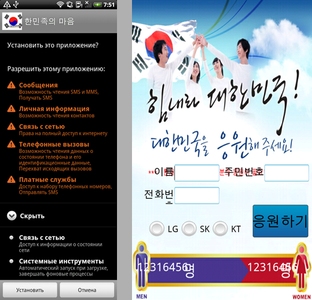

この種の脅威の中でも6月に最も目立っていたのは、韓国のAndroidユーザーから機密情報を盗むトロイの木馬Android.Tempur.1.originでした。盗まれた情報にはバンクアカウントに関する詳細を含む機密情報や、受信したSMS、通話に関する情報が含まれていました。このマルウェアは、Dr.WebによってAndroid.MulDrop.8.originとして検出された別のプログラムをキャリアーとして使用し、個別のapk-packageとして拡散されていました。Android.Tempur.1.originはモバイルデバイス上にインストールされると公式バンキングアプリケーションのインターフェースを模倣し、ユーザーに対してアカウントや個人情報の入力を要求します。こうして入手した情報は、傍受したテキストメッセージや通話に関する情報と一緒に犯罪者のリモートサーバーに送信されます。

この脅威に関する詳細はこちらの記事をご覧ください。

6月に検出された商用スパイウェアアプリケーションの中では、既知のAndroid スパイウェアの亜種である Android.MobileSpyやAndroid.SpyBubbleのほか、新たなファミリーであるProgram.Highster、BlackBerry を標的とした Program.Stealthgenie、iOSを標的としたProgram.Ownspyが注目すべき脅威として挙げられます。Program.Ownspyおよびそれに類似したアプリケーションは、”jailbreak(脱獄)”されているデバイス(ファイルシステムへのアクセスが可能なデバイス)上でしか動作することが出来ないため、Appleモバイル製品の全てのユーザーが標的となるわけではありません。それにも関わらず、ハッキングされたiOSデバイスを使用しているユーザーの数は非常に多く、そのようなユーザーにとってスパイウェアは危険な脅威となっています。

課金プレミアム番号にSMSを送信し、各種有料サービスにユーザーを登録するAndroid.SmsSendプログラムは、未だAndroidユーザーを悩ませ続けています。6月を通して、これら悪意のあるプログラムの新たな亜種のシグネチャが複数、Doctor Webのウイルスデータベースに追加され、同月の後半には、マルウェアAndroid.SmsSend.465.originがポピュラーなニュースポータルサイト上の広告を介して拡散されていることがDoctor Webのアナリストによって確認されました。

ユーザーがAndroidデバイス上でこのサイトを開くと特別なバナーが表示され、ポピュラーなゲームをインストールするよう促されます。このゲームが悪意のあるプログラムです。この脅威に関する詳細はこちらの記事をご覧ください。

6月にメールトラフィック内で検出されたマルウェアTop20

| 01.06.2013 00:00 - 28.06.2013 11:00 | ||

| 1 | Trojan.Packed.196 | 0.77% |

| 2 | Win32.HLLM.MyDoom.54464 | 0.70% |

| 3 | Win32.HLLM.MyDoom.33808 | 0.62% |

| 4 | Trojan.PWS.Panda.655 | 0.57% |

| 5 | Exploit.CVE2012-0158.27 | 0.55% |

| 6 | Trojan.Siggen5.30475 | 0.55% |

| 7 | Trojan.PWS.Stealer.3128 | 0.46% |

| 8 | SCRIPT.Virus | 0.40% |

| 9 | VBS.Rmnet.2 | 0.40% |

| 10 | Win32.HLLM.Beagle | 0.40% |

| 11 | Trojan.PWS.Stealer.2877 | 0.40% |

| 12 | Trojan.MulDrop4.35808 | 0.35% |

| 13 | Trojan.Siggen5.24066 | 0.33% |

| 14 | Trojan.PWS.Multi.911 | 0.33% |

| 15 | Trojan.PWS.Panda.547 | 0.33% |

| 16 | Trojan.Inor | 0.31% |

| 17 | BackDoor.Comet.152 | 0.31% |

| 18 | BackDoor.Tishop.25 | 0.29% |

| 19 | Win32.HLLM.Graz | 0.29% |

| 20 | Trojan.PWS.Stealer.2832 | 0.26% |

6月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.06.2013 00:00 - 28.06.2013 11:00 | ||

| 1 | SCRIPT.Virus | 0.97% |

| 2 | Adware.Downware.915 | 0.75% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.65% |

| 4 | JS.Packed.5 | 0.60% |

| 5 | Adware.InstallCore.114 | 0.52% |

| 6 | Adware.InstallCore.115 | 0.45% |

| 7 | Adware.InstallCore.101 | 0.44% |

| 8 | Adware.Downware.179 | 0.43% |

| 9 | Adware.Downware.1132 | 0.41% |

| 10 | Adware.Toolbar.202 | 0.39% |

| 11 | Tool.Unwanted.JS.SMSFraud.10 | 0.34% |

| 12 | Tool.Unwanted.JS.SMSFraud.29 | 0.33% |

| 13 | Trojan.Hosts.6838 | 0.33% |

| 14 | Adware.Downware.1157 | 0.33% |

| 15 | JS.IFrame.432 | 0.32% |

| 16 | Tool.Skymonk.11 | 0.32% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.32% |

| 18 | Win32.HLLW.Shadow | 0.31% |

| 19 | Adware.Webalta.11 | 0.31% |

| 20 | Tool.Skymonk.13 | 0.30% |