2013年4月9日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、2013年3月に最も高頻度に検出された脅威はTrojan.Hosts プログラムでした。ホスト名のIPアドレスへのマッピングに使用されるhostsファイルが改変された件数は186,496回に上り、検出された脅威全体の10 %以上を占めていました。

この脅威に関する詳細はこちらの記事をご覧ください。これらのトロイの木馬によって最も多く用いられる拡散方法に、感染させたサイトを利用したものがあります。犯罪者は特別なシェルを使用して.htaccessファイルを改変し、サイトのコード内に悪意のあるスクリプトを埋め込みます。その結果、様々な悪意のあるアプリケーションへのリンクを含んだwebページが、サイトを訪問したユーザーに対して表示されるようになります。また、バックドアやトロイの木馬ダウンローダーによってこれらのプログラムを拡散させる別の手法も用いられています。Trojan.Hosts.6815 は、このトロイの木馬ファミリーの中でも最もよく知られているバージョンです。

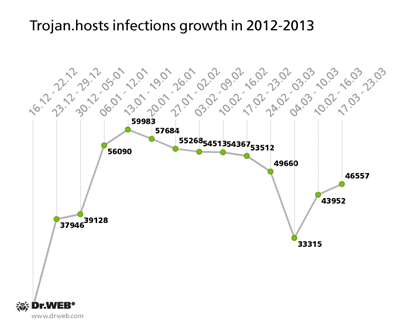

Trojan.Hosts の拡散は2013年の初めに驚異的な規模に達し、1日に9,500件を超える感染がDr.Webによって検出されていました。大規模拡散のピークは1月から2月の中旬にかけて続き、3月の初めには僅かな減少が見られたものの、その2週間後には再び増加を始めています。以下のグラフは感染数の拡大推移を表しています。

2013年3月に多く検出された注目すべきもう1つの脅威に、ワームWin32.HLLW.Phorpiex.54 があります。このマルウェアはスパムを介して、又はリムーバブルデータストレージデバイスに自身を複製することで拡散し、犯罪者による感染したシステムへの不正なアクセスを可能にします。

Dr.WebアンチウイルスによってTrojan.SMSSend.2363 として検出された偽のインストーラーが4番目に多く検出され、次にBackDoor.IRC.NgrBot.42 、Win32.HLLP.Neshta が続いています。以下の表は3月にDr.Web CureIt!によって検出された脅威の統計です。

| Name | % |

|---|---|

| Trojan.Hosts | 10.96 |

| Trojan.Hosts.6815 | 1.62 |

| Win32.HLLW.Phorpiex.54 | 1.11 |

| Trojan.SMSSend.2363 | 1.02 |

| BackDoor.IRC.NgrBot.42 | 0.91 |

| Win32.HLLP.Neshta | 0.80 |

| Trojan.StartPage.48148 | 0.69 |

| Trojan.Click2.47013 | 0.66 |

| Trojan.MayachokMEM.4 | 0.59 |

| Win32.Sector.22 | 0.56 |

| Trojan.Mayachok.18024 | 0.56 |

| BackDoor.Andromeda.22 | 0.55 |

| Trojan.Mayachok.18582 | 0.54 |

| BackDoor.Butirat.245 | 0.51 |

| Trojan.Winlock.6426 | 0.47 |

| Exploit.CVE2012-1723.13 | 0.43 |

| Trojan.Popuper.42548 | 0.41 |

| Trojan.PWS.Panda.368 | 0.40 |

| Trojan.Hosts.6708 | 0.40 |

| Trojan.Rmnet | 0.39 |

ボットネット

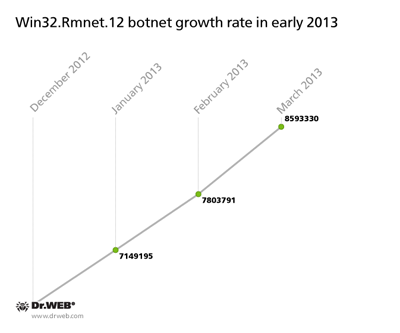

Win32.Rmnet.12 に感染したコンピューターで構成されるボットネットの更なる拡大は、2012年の終わりにDoctor Webアナリストによって既に予測されていました。2012年12月の時点で650万台であった感染したコンピューターの合計数は、2013年3月27日には859万3,330台に達し、2013年最初の3か月の間に200万台の増加が確認されました。Win32.Rmnet.12 ボットネットに加わる感染したコンピューターの1日の平均台数は、1月には約15,000~25,000台、2月と3月には約20,000~22,000台となっています。以下のグラフはWin32.Rmnet.12 ボットネットの拡大推移を表しています。

ファイルインフェクターであるWin32.Rmnet.12 は、リモートサーバーからのコマンドに応じてバックドアとして機能し、ポピュラーなFTPクライアントによって保存されたパスワードを盗むことができます。盗まれた情報はネットワーク攻撃の実行や、サイトの感染に利用されることがあります。また、このウイルスはロードされたwebページ内にコンテンツを埋め込み(webインジェクション)、犯罪者の指定したサイトにブラウザをリダレクトし、ユーザーがwebフォームに入力した情報をリモートサーバーに送信します。他のファイルインフェクター同様、Win32.Rmnet.12 も自身を複製することが可能です。

Win32.Rmnet ファミリーに含まれる別のファイルインフェクターであるWin32.Rmnet.16 に感染したコンピューターから成るボットネットもまた拡大を続けています。ただし、感染したホスト数の増加は12月の259,458台から3月末の262,083台と、3か月で2,625台のみとなっています。1日の平均感染数は20~30台でした。以下のグラフはWin32.Rmnet.16 ボットネットの拡大推移を表しています。

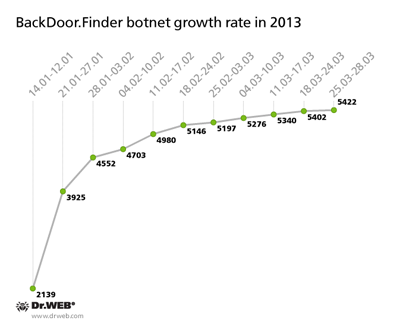

Doctor Webは2013年1月に、Microsoft Internet Explorer、Mozilla Firefox、Maxtron、Google Chrome、Safari、Opera、Netscape、Avantブラウザの検索結果をすり替えるマルウェアBackDoor.Finder の拡散について報告しました(主にアメリカ合衆国で拡散)。Doctor Webによる乗っ取りに成功したコントロールサーバーには、今日までに5,422台のボットが接続されています。以下のグラフはこのボットネットの拡大推移を表しています。

今月の脅威

2013年3月には暗号化トロイの木馬、中でもパスワード保護されたWinRARアーカイブ内にファイルを置くTrojan.ArchiveLock.20 も多く検出されました。当初、標的とされたのはロシアのユーザーのみでしたが、3月にはフランスやスペインなどヨーロッパ諸国のコンピューターでも感染が確認されました。Doctor Webテクニカルサポートには、このマルウェアにシステムが感染してしまったイタリアのユーザーからの問い合わせが、3月23日から26日という短期間に150件寄せられ、その数は増加を続けています。

このトロイの木馬の拡散には、RDP経由でのブルートフォースアタックが用いられます。感染させたシステム内で起動されると、Trojan.ArchiveLock.20 はWinRARのコンソール版を使用して、事前に作成されたリスト上にあるファイルをパスワード保護された自己解凍形式アーカイブ内に置きます。オリジナルのファイルは、後に復元することが出来ないよう、特別なユーティリティによって削除されます。

Doctor Webのアナリストは、いくつかのケースでファイルの復元に成功しています。Trojan.ArchiveLock.20 によってファイルが暗号化されてしまった場合は、Doctor Webのサイトより修復依頼を行ってください。

Mac OS Xを狙うアドウェアトロイの木馬

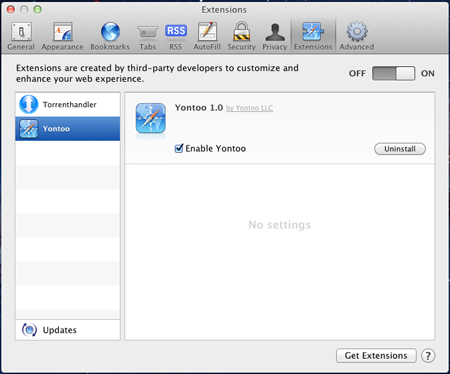

Windowsを標的としたアドウェアは特に珍しいものではありませんが、最近では他のプラットフォーム、特にMac OS Xを狙った同種のアプリケーションが出現し始めています。その1つがTrojan.Yontoo.1 です。

このプログラムは、ビデオコーデックやメディアプレイヤー、動画品質向上プログラム、ダウンロードアクセラレータを装って拡散され、感染させたMac上にSafari、Google Chrome、Mozilla Firefox向けのブラウザプラグインをインストールします。

プラグインは、ユーザーが訪問したwebページ内に第三者アフィリエイトプログラムの広告コンテンツを埋め込むための特別なファイルをダウンロードし、ユーザーが閲覧したそれらwebページに関する情報をリモートサーバーへ送信します。この脅威に関する詳細はこちらの記事をご覧ください。

Androidに対する脅威

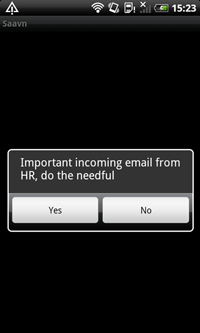

3月にはAndroidを狙ったウイルスが多数検出されました。同月初旬には、Android.Biggboss と名付けられた、初歩的な構造を持つトロイの木馬がDr.Webウイルスデータベースに加えられました。このマルウェアは犯罪者によって他のアプリケーション内に埋め込まれ、Android向けソフトウェアを配信するサイトから拡散されています。標的とされたのはインドのユーザーです。

|

|

日本では、Androidデバイス上の連絡先情報を盗むよう設計されたトロイの木馬スパイウェアが数多く検出され、Dr.WebによってAndroid.EmailSpy.2.origin、Android.EmailSpy.3.origin、Android.EmailSpy.4.origin と名付けられました。これらのトロイの木馬もまた従来通り、メディアプレイヤーやエミュレーター、X-ray cameraなどの無害なアプリケーションを装って拡散されます。

| |

|

|

起動されると、これらのトロイの木馬はプログラムの開始画面を模倣し、要求された動作に関するエラーメッセージを表示します。同時にユーザーのアドレス帳から情報を収集し、それらのデータを秘密裏にリモートサーバーへ送信します。

|

|

|

これらの悪意のあるプログラムの中には、アドレス帳に登録されている番号に対してSMSを送信する機能を持つバージョンもあります。SMSにはトロイの木馬をダウンロードするためのリンクが含まれ、感染数を増加させています。

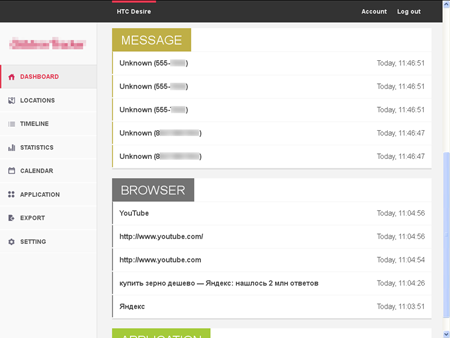

また3月には、商用スパイウェア、特にAndroid.Recon.3.origin、Program.Childtrack.1.origin が発見されたほか、Android.SmsSend の新たなバージョンも複数見つかっています。

3月にメールトラフィック内で検出されたマルウェアTop20

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | Trojan.Packed | 1.32% |

| 2 | Trojan.Inject2.23 | 1.28% |

| 3 | Trojan.Necurs.97 | 1.27% |

| 4 | JS.Redirector.155 | 1.07% |

| 5 | Trojan.PWS.Stealer.1932 | 0.92% |

| 6 | Win32.HLLM.MyDoom.54464 | 0.63% |

| 7 | BackDoor.Slym.1498 | 0.54% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.48% |

| 9 | Trojan.PWS.Panda.547 | 0.44% |

| 10 | JS.Redirector.186 | 0.41% |

| 11 | Trojan.Packed.196 | 0.40% |

| 12 | SCRIPT.Virus | 0.33% |

| 13 | BackDoor.IRC.NgrBot.42 | 0.33% |

| 14 | Trojan.PWS.Panda.655 | 0.31% |

| 15 | Trojan.Siggen5.528 | 0.30% |

| 16 | Trojan.DownLoader1.64229 | 0.28% |

| 17 | Exploit.CVE2012-0158.19 | 0.26% |

| 18 | Trojan.KillProc.22394 | 0.26% |

| 19 | Win32.HLLM.Graz | 0.26% |

| 20 | Win32.HLLM.Beagle | 0.25% |

3月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.03.2013 00:00 - 31.03.2013 23:00 | ||

| 1 | SCRIPT.Virus | 0.65% |

| 2 | Adware.Downware.915 | 0.63% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.54% |

| 4 | JS.IFrame.387 | 0.44% |

| 5 | Adware.Downware.179 | 0.44% |

| 6 | Tool.Unwanted.JS.SMSFraud.10 | 0.37% |

| 7 | JS.Redirector.175 | 0.34% |

| 8 | Trojan.Fraudster.407 | 0.33% |

| 9 | Trojan.Fraudster.394 | 0.33% |

| 10 | Adware.Webalta.11 | 0.33% |

| 11 | Trojan.Fraudster.424 | 0.31% |

| 12 | Adware.Downware.910 | 0.30% |

| 13 | Win32.HLLW.Shadow | 0.28% |

| 14 | Adware.InstallCore.99 | 0.28% |

| 15 | Trojan.PWS.SpySweep.389 | 0.27% |

| 16 | Tool.Skymonk.12 | 0.26% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.26% |

| 18 | Adware.InstallCore.53 | 0.26% |

| 19 | Tool.Skymonk.11 | 0.25% |

| 20 | JS.Redirector.179 | 0.24% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments