2013年3月19日

株式会社Doctor Web Pacific

ウイルス

Dr.Web CureIt!によって収集された統計によると、依然としてTrojan.Mayachok プログラムが最も多く検出され、このトロイの木馬ファミリーの中でも最も高頻度に検出されたのはTrojan.Mayachok.18566 でした。Dr.WebによってTrojan.SMSSend と名付けられた偽のインストーラーも多く検出され、その中ではTrojan.SMSSend.2363 が最も高い頻度で検出されました。

これらのプログラムはアプリケーションインストーラーを装い、有料SMSの送信や特定のサービスへの登録をユーザーに対して促します。このようなインストーラーは、通常、期待されるプログラムを含んでおらず、その上、他のマルウェアの拡散に利用される場合があります。BackDoor.IRC.NgrBot.42、Trojan.Click2.47013、Win32.HLLP.Neshta による感染も多数検出されました。以下の表は2月にDr.Web CureIt!によって検出された脅威の統計です。

| Threat | % |

|---|---|

| Trojan.MayachokMEM.4 | 2,00 |

| Trojan.SMSSend.2363 | 1,38 |

| Trojan.Mayachok.18566 | 1,20 |

| BackDoor.IRC.NgrBot.42 | 1,14 |

| Trojan.Click2.47013 | 0,79 |

| Win32.HLLP.Neshta | 0,78 |

| Trojan.StartPage.48148 | 0,77 |

| Trojan.Fraudster.245 | 0,73 |

| Trojan.Hosts.5268 | 0,70 |

| Win32.HLLW.Phorpiex.54 | 0,69 |

| Win32.Sector.22 | 0,65 |

| Trojan.Mayachok.18579 | 0,61 |

| Trojan.Hosts.6814 | 0,59 |

| Trojan.Hosts.6815 | 0,59 |

| Trojan.Hosts.6838 | 0,55 |

| BackDoor.Butirat.245 | 0,54 |

| Trojan.Hosts.6809 | 0,52 |

| Win32.HLLW.Gavir.ini | 0,51 |

| Exploit.CVE2012-1723.13 | 0,51 |

| Trojan.Mayachok.18397 | 0,47 |

今月の脅威:Linux.Sshdkit

Linuxサーバーを感染させるLinux.Sshdkit は、2月にDoctor Webによって発見された最も特異な脅威であると言えるでしょう。このトロイの木馬はLinuxディストリビューションの32bit版および64bit版で利用可能なライブラリファイルです。インストールされると、自身のコードをsshdプロセスに挿入し、このプロセスの認証ルーチンを使用します。セッションが開始され、ユーザーがログインとパスワードを入力すると、それらがリモートサーバーへ送信されます。コントロールサーバーのIPはマルウェア内にハードコード化されていますが、Linux.Sshdkit は特殊なアルゴリズムを使用して1日おきに新しいコマンドサーバーアドレスを生成します。

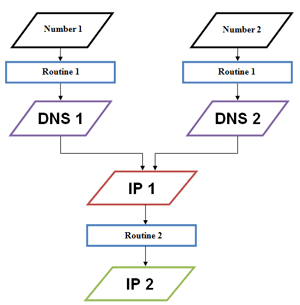

Linux.Sshdkitは、このアルゴリズムを使用して2つのDNS名を生成します。これらのDNS名が同一のIPアドレスを参照している場合は別のIPに変換し、盗んだ情報をそこへ送信します。以下のフローチャートは、コマンドサーバーアドレスの生成ルーチンです。

Doctor WebのアナリストはLinux.Sshdkit コントロールサーバーのいくつかを乗っ取ることに成功しました。3月初旬、それらのコントロールサーバーに476台の感染したサーバーが接続されましたが、その多くはホスティングプロバイダーのもので、犯罪者達によるアクセスが可能となったwebサイトを多数ホストしています。感染したサーバーのほとんど(132台)はアメリカ合衆国のものでした。感染数37台のウクライナが続き、3番目はオランダとなっています。以下の表は、乗っ取りに成功したLinux.Sshdkit コントロールサーバーを使用してDoctor Webが取得した統計です。

| Country | Infected servers | % |

|---|---|---|

| USA | 132 | 27,7 |

| Ukraine | 37 | 7,8 |

| Netherlands | 29 | 6,1 |

| Thailand | 23 | 4,8 |

| Turkey | 22 | 4,6 |

| Germany | 19 | 4,0 |

| India | 19 | 4,0 |

| United Kingdom | 17 | 3,6 |

| Italy | 17 | 3,6 |

| France | 15 | 3,2 |

| Indonesia | 12 | 2,5 |

| Australia | 10 | 2,1 |

| Russia | 10 | 2,1 |

| Canada | 10 | 2,1 |

| Argentina | 10 | 2,1 |

| Brazil | 10 | 2,1 |

| South Korea | 7 | 1,5 |

| Vietnam | 7 | 1,5 |

| Chile | 6 | 1,3 |

| Spain | 6 | 1,3 |

| China | 5 | 1,1 |

| Romania | 5 | 1,1 |

| Mexico | 5 | 1,1 |

| South Africa | 4 | 0,8 |

| Other countries | 39 | 7,9 |

この脅威に関する詳細はこちらの記事を参照してください。

Trojan.Hostsと感染サイト

2月の終わりから3月の初めにかけて、マルウェアの拡散を目的とした、webサイトに対する攻撃の急激な増加が記録されました。犯罪者達は、盗んだログインとパスワードを使ってFTP経由でwebサイトに接続し、.htaccessファイルを置き換え、コード内に悪意のあるスクリプトを埋め込みます。その結果、そのようなサイトを訪問したユーザーのコンピューターは様々なトロイの木馬に感染する危険に晒されます。この手法は特に、Trojan.Hosts プログラムの拡散に用いられることで知られています。このプログラムは%systemroot%/system32/drivers/hostsファイルを改変し、ブラウザが自動的にユーザーを悪意のあるページへとリダレクトするようにします。(例として、学生の課題を助けるためのサイトが挙げられます。このページを開いたユーザーは感染したwebサイトへとリダレクトされ、そのサイトからTrojan.Hostsや、その他の危険なアプリケーションがコンピューター上にダウンロードされます。

Androidに対する脅威

2013年2月にはAndroidを狙った脅威も多く見られました。同月の初め、システム最適化ユーティリティとしてGoogle Play経由で拡散されていたトロイの木馬がAndroid.Claco.1.origin としてDr.Webウイルスデータベースに追加されました。デバイス上で起動されると、このトロイの木馬はコマンドに従ってSMSを送信する、指定されたwebサイトをロードする、ユーザーの個人情報(メモリーカードの中身、SMS、写真、アドレス帳の連絡先情報など)をリモートサーバーへアップロードすることが出来ます。しかしながら、Android.Claco.1.origin の最も目立った特徴は、リモートサーバーからデバイスのメモリーカード上に他のマルウェアをダウンロードするという機能にあります。それら悪意のあるプログラムはメモリーカード上からWindows PCを感染させることが出来ます。また、ダウンロードされたファイルには実行ファイル及びautorun.infファイルが含まれており、感染したメモリーカードがコンピューターに接続すると同時にマルウェアが自動的に起動されるようになっています。Windows Vista以降では、自動実行機能はデフォルトで無効になっているため、Android.Claco.1.origin によって深刻な被害を受けることはありません。

その他2月の注目すべきマルウェアには、改変されたアプリケーションに含まれ、中国のwebサイトを介して拡散されたAndroid.Damon.1.origin があります。Android.Damon.1.origin はリモートサーバーからのコマンドに従ってSMSを送信する、通話発信を行う、指定されたwebページをロードすることが出来ます。また、デバイス所有者の個人情報(アドレス帳の中身、通話履歴、GPS位置情報)をサーバーへ送信することも可能です。

また月全体を通して、Android.SmsSend マルウェアファミリーに属する新たな亜種のDr.Webウイルスデータベースへの追加がありました。

2月のその他の脅威

2月の初め、Facebook APIを利用したマルウェアの拡散が発生しました。この件に関する詳細はこちらの記事参照してください。

2月にメールトラフィック内で検出されたマルウェアTop20

| 01.02.2013 00:00 - 28.02.2013 11:00 | ||

| 1 | BackDoor.Andromeda.22 | 1.18% |

| 2 | JS.Redirector.185 | 1.12% |

| 3 | Win32.HLLM.MyDoom.54464 | 0.53% |

| 4 | Win32.HLLM.MyDoom.33808 | 0.39% |

| 5 | Trojan.Necurs.97 | 0.39% |

| 6 | Trojan.PWS.Panda.786 | 0.39% |

| 7 | Trojan.DownLoad3.20933 | 0.39% |

| 8 | Trojan.PWS.Stealer.1932 | 0.39% |

| 9 | Trojan.Oficla.zip | 0.37% |

| 10 | Tool.PassView.525 | 0.33% |

| 11 | Trojan.Packed.2820 | 0.31% |

| 12 | SCRIPT.Virus | 0.29% |

| 13 | Trojan.PWS.Panda.655 | 0.29% |

| 14 | BackDoor.Tordev.8 | 0.29% |

| 15 | Win32.HLLM.Beagle | 0.27% |

| 16 | Trojan.Packed.196 | 0.27% |

| 17 | Trojan.PWS.Stealer.2155 | 0.26% |

| 18 | BackDoor.Andromeda.150 | 0.26% |

| 19 | Trojan.KeyLogger.16674 | 0.24% |

| 20 | Win32.HLLM.Graz | 0.24% |

2月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.02.2013 00:00 - 28.02.2013 11:00 | ||

| 1 | Trojan.Fraudster.245 | 0.77% |

| 2 | SCRIPT.Virus | 0.70% |

| 3 | Tool.Unwanted.JS.SMSFraud.26 | 0.63% |

| 4 | Adware.Downware.915 | 0.61% |

| 5 | JS.IFrame.387 | 0.52% |

| 6 | Adware.Downware.179 | 0.49% |

| 7 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 8 | Trojan.Fraudster.394 | 0.36% |

| 9 | Adware.Webalta.11 | 0.36% |

| 10 | Tool.Skymonk.11 | 0.33% |

| 11 | Trojan.Fraudster.407 | 0.32% |

| 12 | Win32.HLLW.Shadow | 0.31% |

| 13 | Tool.Skymonk.12 | 0.30% |

| 14 | JS.Redirector.175 | 0.30% |

| 15 | Adware.Downware.910 | 0.29% |

| 16 | Adware.InstallCore.53 | 0.29% |

| 17 | Win32.HLLW.Autoruner1.33556 | 0.29% |

| 18 | Adware.Downware.774 | 0.29% |

| 19 | Win32.HLLW.Autoruner.59834 | 0.29% |

| 20 | JS.Redirector.179 | 0.27% |

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments