2013年3月14日

株式会社Doctor Web Pacific

犯罪者達は、盗んだログインとパスワードを使ってFTP経由でサーバーに接続し、シェルをアップロードします。次に、そのシェルを使用して.htaccessファイルを改変し、webページ内に悪意のあるスクリプトを埋め込みます。

その結果、ユーザーがサイトを訪問すると、様々な悪意のあるアプリケーションへのリンクを含んだwebページがスクリプトによって表示されます。Trojan.Hostsファミリーは、主にこの手法を用いて広く拡散されるようになってきています。

ただし、このファミリーに属するトロイの木馬は他の方法によっても拡散されます。Trojan.Hostsに感染したシステムのユーザーからの金銭詐取に成功することでサイバー犯罪者から報酬を得ることの出来るアフィリエイトプログラムが複数存在します。つまり、バックドアや悪意のあるダウンローダーの力を借りて、これらのトロイの木馬をコンピューターに侵入させるという手法です。

Trojan.Hostsプログラムは、ホスト名のIPアドレスへのマッピングに使用される、Windowsシステムディレクトリ内のhostsファイルを改変するという点に注意してください。その結果、ポピュラーなサイトを訪問しようとしたユーザーは、犯罪者の作成したwebページへとリダレクトされるようになります。

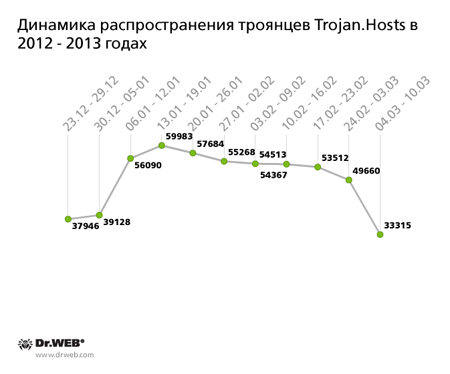

この脅威の大規模な拡散は2013年の初めに認められ、その現象は1月から2月の半ばにピークに達し、24時間につき9,500台ものコンピューター感染が記録されていました。3月初旬には1日に感染するコンピューター台数に僅かな減少が見られ、例えば、3月11日の感染数は7,658台のみとなっています(この数字は、感染したコンピューター上でトロイの木馬がhostsファイルを改変した件数を表しています)。

この脅威の拡散推移を下のグラフに示します。

Dr.Webアンチウイルスソフトウェアは、Trojan.Hostsの既知のバージョンのほとんどをシステムから駆除することに成功しています。

また、感染したwebサイトのIPアドレスは直ちにDr.Webデータベースに追加され、それらリソースへのアクセスはDr.Web SpIDer Gateによってブロックされます。ポピュラーなサイトや良く知られたサイトへのアクセスがDr.Webアンチウイルスによってブロックされた場合は、コンピューターのハードドライブに対するウイルススキャンを実行することを推奨します。

Dr.Webの常駐保護を使用していないコンピューターがこのマルウェアに感染してしまった場合、無料ユーティリティDr.Web CureIt!によるシステムのフルスキャンを実行し、必要に応じて\Windows\System32\Drivers\etc\hostsファイルから必要のない情報を削除してください。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments