2013年1月のウイルス脅威

ウイルスアラート | 全てのニュース | ウイルスデータベース

2013年2月15日

株式会社Doctor Web Pacific

2013年最初の月には、特に驚くべき動きはありませんでした。ウイルス製作者達はクリスマス休暇の余韻に浸っていたのでしょう。

ウイルス

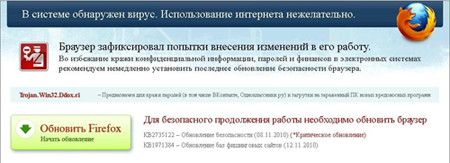

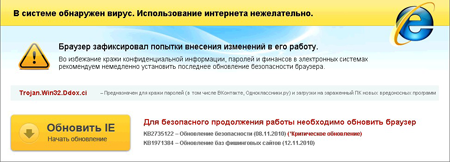

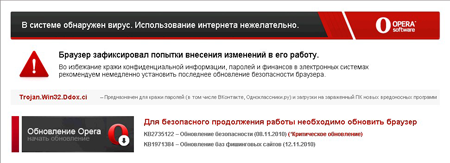

Dr.Web CureIt!によって検出されたマルウェアの中で堂々の1位となったのはTrojan.Mayachok.2でした。2011年の春にDr.Webによって発見されたTrojan.Mayachok.2は、この比較的一般的なマルウェアの他のバージョンとは異なり、NTFSボリュームブートレコードを感染させるVBRブートキットです。このトロイの木馬にはMicrosoft Windowsの32ビット版および64ビット版の両方に対応したドライバが組み込まれています。このプログラムの主な目的は、インターネットアクセスをブロックし、セキュリティアップデートを促す画面をブラウザ上に表示させることにあります。アップデートを入手するために、ユーザーは携帯電話の番号を提示し、送られてきたSMSに含まれている確認コードを入力しなくてはなりません。その結果、被害者は有料サービスに登録され、モバイルデバイスのアカウントから定期的にお金が引き落とされることになります。

ブラウザ上でロードされたwebページを置き換えるこの悪意のあるオブジェクトはメモリ内に存在するため、ブラウザを再インストールする、システムを復元する、またはWindowsをセーフモードで起動させる方法で取り除くことは出来ません。Dr.Web CureIt!又はDr.Web LiveCDを使用して感染したコンピューターをスキャンすることを推奨します。

一方、RAM内でのDr.Web CureIt!によるTrojan.Mayachok検出数は比較的多く(40,000件以上)、1月にはTrojan.Mayachok.18550も多く検出されました。Dr.WebによってTrojan.SMSSendとして検出された偽のインストーラーは未だコンピューター上で高頻度に検出され、BackDoor.IRC.NgrBot.42プログラムについても同様です。2013年1月にDr.Web CureIt!によってコンピューター上で最も多く検出された脅威Top 20は以下のとおりです。

| 脅威名 | % |

|---|---|

| Trojan.MayachokMEM.4 | 4.85 |

| Trojan.Mayachok.2 | 2.39 |

| Trojan.SMSSend.2363 | 2.26 |

| Trojan.Mayachok.18550 | 1.50 |

| BackDoor.IRC.NgrBot.42 | 0.94 |

| Trojan.BhoSiggen.6713 | 0.87 |

| Trojan.StartPage.48148 | 0.85 |

| Trojan.DownLoader7.16737 | 0.75 |

| Win32.HLLP.Neshta | 0.71 |

| Trojan.Hosts.5268 | 0.66 |

| Win32.HLLW.Phorpiex.54 | 0.64 |

| Trojan.Mayachok.18024 | 0.60 |

| Trojan.Mayachok.18397 | 0.59 |

| Win32.Sector.22 | 0.54 |

| Trojan.Mayachok.17994 | 0.53 |

| Trojan.Mayachok.1 | 0.47 |

| Win32.HLLW.Gavir.ini | 0.46 |

| Trojan.Click2.47013 | 0.46 |

| BackDoor.Butirat.245 | 0.45 |

| Trojan.Mayachok.18566 | 0.45 |

Black.Energy再び

2013年1月、Doctor WebはBlackEnergyトロイの木馬の新たなバージョンを発見し、BackDoor.BlackEnergy.36と名付けました。2012年の夏、スパム配信を目的として設計された最大規模のボットネットであるBlackEnergyボットネットの閉鎖が、世界中の多くのメディアによって報じられました。このボットネットの活動ピーク時には1日に180億通ものメールが配信されていましたが、情報セキュリティエキスパートの尽力により、昨年の秋までにはメインのコントロールサーバーが閉鎖され、12月にはボットネットの活動は完全に停止した形となりました。

しかし2013年1月、犯罪者達はマルウェア BackDoor.BlackEnergy.36を使用して新たなボットネットの構築に乗り出しました。これまでのバージョンとは異なり、 BackDoor.BlackEnergy.36は設定ファイルを暗号化した形でダイナミックリンクライブラリ内に保存し、トロイの木馬の起動と同時にそのコードがsvchost.exe又はexplorer.exeプロセス内に挿入されます。さらに、 BackDoor.BlackEnergy.36 がコントロールサーバーとのデータのやり取りに使用するネットワークプロトコルが僅かに変更されていました。当初、ボットにはいかなるコマンドも送信されていませんでした。犯罪者達は、ボットネットを構成するゾンビコンピューター数が一定の数に達するまで待っていたようです。しかし間もなく、ロシアの最もポピュラーなエンターテインメントサイトの1つに対してDDoS攻撃が行われました。このトロイの木馬は、また別の大規模なボットネットBackDoor.Andromedaを監視していたDoctor Web ウイルスアナリストによって発見されました。この脅威に関する詳細はこちらのニュース記事をご覧ください。

Androidに対する脅威

Androidを搭載したモバイルデバイスの人気が高まると同時に、当然の結果として、それらのデバイス上に保存された個人情報に対する犯罪者の関心も高まってきました。機密情報を盗むマルウェア及びリスクウェアの増加傾向は2012年に始まり、2013年の初めにおいても未だ続いています。

1月初旬には、日本のユーザーが所有するAndroidデバイス上のアドレス帳から情報を盗むトロイの木馬が発見されました。このAndroid.MailSteal.2.originは、この種の他の悪意のあるアプリケーション同様、便利なプログラムのインストールをユーザーに勧めるスパムメールによって拡散されています。ユーザーが不用意にリンクをクリックしてしまうと、Google Playを模倣したサイトへと飛ばされます。ユーザーはそのサイトから、何の疑いもなくトロイの木馬を自らのデバイス上にインストールしてしまう可能性があります。インストールするアプリケーションは複数の中から選択することが出来ますが、それら全てに同じマルウェアが含まれているということに注意する必要があります。Android.MailSteal.2.originは自らの動作を隠すために標準的な手法を使用します。起動されるとまず、初期設定を実行中であるとユーザーに通知し、その後しばらくすると、このモバイルデバイス上では動作不可能であると通知するというものです。それと同時に、アドレス帳の連絡先情報を密かに探り、メールアドレスや電話番号などの重要な情報をリモートサーバーへ送信します。それらの情報は、犯罪者によって後にスパムの大量配信に使用される可能性や、ブラックマーケットで売られる可能性があります。

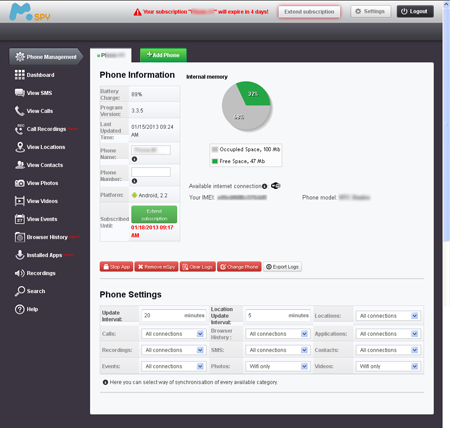

1月には、多くの商用スパイウェア― Program.SpyMob.origin、Program.MSpy.2.origin、Android.Phoggi.1.origin、Program.OwnSpy.1.origin、Program.Copyten.1.origin、Program.Spector.1.origin ―もDoctor Webウイルスアナリストによって発見されています。さらにウイルスデータベースには、Blackberryモバイルプラットフォーム向けのスパイウェア亜種― BlackBerry.Phoggi、Program.Spector.1、Program.Spector.2、Program.Spector.3 ―が追加されました。

商用スパイウェアは、SMS通信や通話の受発信をモニタリングする、デバイスのGPS位置情報を取得するなど、モバイルデバイスの様々な機能をコントロールすることが可能です。合法的な使用に加えて、これらのプログラムはデバイス所有者の気づかぬうちに使用されていることが多々あるため、所有者の個人情報が危険に晒される可能性があります。1月に発見されたスパイウェアの多様さからは、その需要の高さ、及びこのようなプログラムの数が今後も着実に増え続けることが示唆されます。

1月のその他の脅威

2013年1月、主にアメリカ合衆国において拡散されているトロイの木馬BackDoor.FinderがDoctor Webによって発見されました。このトロイの木馬はポピュラーなブラウザ( Microsoft Internet Explorer、Mozilla Firefox、Maxtron、Chrome、Safari、Mozilla、Opera、Netscape、Avant )のプロセス内に自身のコードを挿入し、様々な検索エンジン( google.com、bing.com、yahoo.com、ask.com、search.aol.com、search.icq.com、search.xxx、www.wiki.com、www.alexa.com、yandex.com )に入力されたクエリを傍受し、ハッカーによって作成されたサイトへのリンクを検索結果の代わりに表示します。この脅威に関する詳細はこちらのニュース記事をご覧ください。

1月には、よく知られたマルウェアファミリーBackDoor.Butiratの新たな亜種BackDoor.Butirat.245も発見されました。このマルウェアは犯罪者から受け取ったコマンドに従って、感染したシステム内に実行ファイルをダウンロードして実行し、ポピュラーなFTPクライアントからパスワードを盗むことが出来ます。この脅威に関する詳細はこちらのニュース記事(https://news.drweb.co.jp/?i=601&c=1&lng=ja&p=0)をご覧ください。

1月にメールトラフィック内で検出されたマルウェアTop20

| 01.01.2013 00:00 - 31.01.2013 23:00 | ||

| 1 | JS.Redirector.162 | 1.11% |

| 2 | Trojan.PWS.Stealer.1932 | 0.73% |

| 3 | Win32.HLLM.MyDoom.54464 | 0.64% |

| 4 | Trojan.Oficla.zip | 0.58% |

| 5 | BackDoor.Andromeda.22 | 0.54% |

| 6 | Trojan.PWS.Panda.547 | 0.47% |

| 7 | Trojan.PWS.Panda.655 | 0.47% |

| 8 | Win32.HLLM.MyDoom.33808 | 0.45% |

| 9 | Trojan.Winlock.7048 | 0.45% |

| 10 | Trojan.Packed.23728 | 0.41% |

| 11 | Win32.HLLM.Beagle | 0.36% |

| 12 | Trojan.Inject.64560 | 0.36% |

| 13 | Win32.HLLM.Netsky.35328 | 0.26% |

| 14 | VBS.Rmnet.2 | 0.26% |

| 15 | Trojan.PWS.Stealer.715 | 0.26% |

| 16 | Win32.HLLM.Graz | 0.26% |

| 17 | Trojan.PWS.Panda.2401 | 0.26% |

| 18 | BackDoor.Bebloh.21 | 0.24% |

| 19 | Trojan.PWS.Panda.786 | 0.24% |

| 20 | Win32.HLLM.Netsky.18401 | 0.24% |

1月にユーザーのコンピューター上で検出されたマルウェアTop20

| 01.01.2013 00:00 - 31.01.2013 23:00 | ||

| 1 | JS.IFrame.363 | 0.75% |

| 2 | Tool.Unwanted.JS.SMSFraud.26 | 0.73% |

| 3 | SCRIPT.Virus | 0.56% |

| 4 | Adware.Downware.774 | 0.47% |

| 5 | Tool.Unwanted.JS.SMSFraud.10 | 0.42% |

| 6 | Adware.Downware.179 | 0.41% |

| 7 | JS.IFrame.387 | 0.40% |

| 8 | Tool.Unwanted.JS.SMSFraud.30 | 0.38% |

| 9 | Adware.InstallCore.53 | 0.34% |

| 10 | Trojan.Fraudster.394 | 0.34% |

| 11 | Adware.Webalta.11 | 0.33% |

| 12 | Tool.Skymonk.11 | 0.32% |

| 13 | Trojan.SMSSend.2363 | 0.30% |

| 14 | JS.Redirector.175 | 0.29% |

| 15 | Trojan.Hosts.6613 | 0.28% |

| 16 | Win32.HLLW.Shadow | 0.28% |

| 17 | Win32.HLLW.Autoruner.59834 | 0.27% |

| 18 | Adware.Downware.804 | 0.26% |

| 19 | Trojan.Fraudster.245 | 0.25% |

| 20 | JS.IFrame.356 | 0.25% |