2013年2月13日

株式会社Doctor Web Pacific

Mac OS Xを標的とする最大規模のボットネット

情報セキュリティ分野において2012年最も劇的なイベントとなったのは、Apple互換コンピューター間における大規模な拡散を引き起こしたトロイの木馬Backdoor.Flashback.39バックドアの出現であると言えるでしょう。Doctor Webは2012年3月末にいち早くこのマルウェアを発見し、4月5日には史上最大規模のMac OS Xボットネット発見に関するニュースがリリースされました。3月末、Backdoor.Flashback.39がJavaの脆弱性を悪用して拡散されているという情報がDoctor Webウイルスラボに寄せられ、このことは、このトロイの木馬がMacコンピューターによるボットネットを構成することが可能であるという推測を裏付ける結果となりました。Doctor Webウイルスアナリストは、このトロイの木馬がコントロールサーバー名の作成に使用するアルゴリズムを解析し、それらのサーバー名をいくつか登録することに成功しました。その結果はあらゆる予測を上回り、感染したMac台数は僅か24時間の間に60万台を超え、そして急速に増加を続けているということが判明しました。その上、感染は広範囲に渡るものでした。

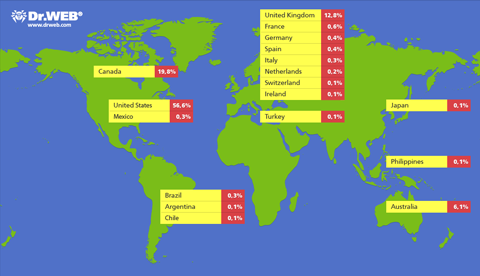

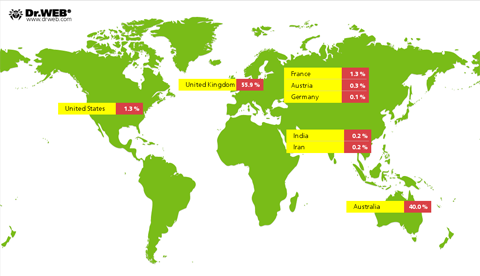

Backdoor.Flashback.39の拡散状況

Backdoor.Flashback.39の拡散状況続く10日の間に、ボットネットを構成する感染したコンピューター数は67万台(「修復された」ものを含むと80万台以上)でピークに達し、その後次第に減少へと向かいました。この脅威に関するDoctor Webのニュースリリースは世界中のメディアによって取り上げられ、多くの反響を呼びました。Mac OS Xは世界で最も安全性の高いOSの1つであるという神話は一夜にして崩れ去りました。

大規模な拡散を引き起こした主な原因として、Appleが自社製品に導入しているJavaに対するセキュリティアップデートをリリースしたのが、Oracleによる同種のアップデートがリリースされた2か月も後だったという事実が挙げられます。この遅延が、マルウェアを拡散するための十分な時間をハッカー達に与えてしまいました。これとは別の原因として、Appleユーザー達が暗黙のうちに抱く、Mac OS Xプラットフォームは絶対に安全であるという確信が挙げられます。このことは、Doctor Webがこの脅威に関して世界中に報告を行った後もなお、感染するMac台数が増加し続けているという事実によって証明されています。

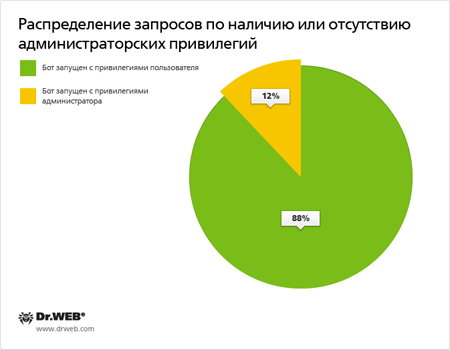

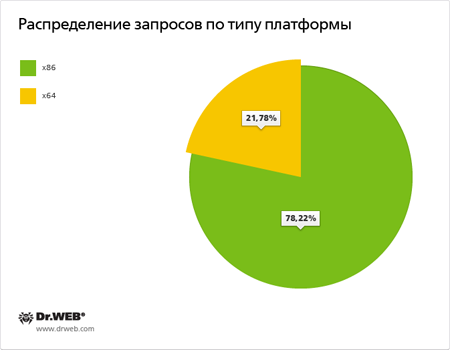

Doctor Webウイルスアナリストによって行われた調査の結果、マルウェアに感染したMac OS XプラットフォームのバージョンやOSカーネルバージョン、および悪意のあるプログラムからコントロールサーバーへ送信されたリクエストを解析することで得られたボットネットのその他の特性が特定されました。下の表は2012年4月の時点における分析結果です。

2012年12月、Backdoor.Flashback.39ボットネットの拡大はほぼ停止しましたが、決して消滅したわけではなく、世界中には未だ何十万という台数の感染したMacが存在しています。Appleシステムプラットフォームの人気が高まりつつある一方で、そのユーザー達はアンチウイルスソフトウェアの使用に慣れていないということが、Mac OS Xを多くのハッカー達にとっての格好の標的としています。ドアに鍵の掛かっていない、高価な家具で彩られた家をみすみす通り過ぎる泥棒はいないと言ってもいいでしょう。

ファイルウイルス及びその他のボットネット

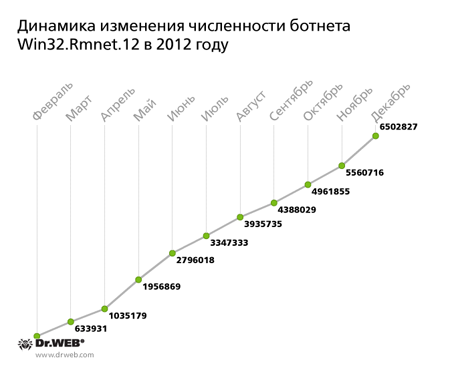

2011年9月にDr.Webウイルスデータベースにそのシグネチャが追加されたファイルウイルスWin32.Rmnet.12は、2012年の間に、感染したホスト650万台から成るボットネットを構築し、あらゆる記録を塗り替えました。Win32.Rmnet.12は複数のモジュールから成る複合マルチコンポーネントで、自身を複製することができます。また、Windowsコンピューターを感染させてバックドアとして機能し、ポピュラーなFTPからパスワードを盗みます。これらのパスワードは後にネットワーク攻撃の実行やwebサイトの感染に悪用されることがあります。Win32.Rmnet.12はリモートサーバーから受け取ったコマンドを実行することもできますが、そのようなコマンドにはOSの動作を停止させてしまうものもあります。

さらにこのウイルスはロードされたwebページにコンテンツを埋め込み(webインジェクション)、犯罪者の指定したサイトにブラウザをリダレクトし、ユーザーがwebフォームに入力した情報をリモートサーバーに送信します。以上のことから、Win32.Rmnet.12はユーザーにとって非常に危険なウイルスであると言えます。

このウイルスはインドネシア、バングラデシュ、ベトナム、インド、パキスタンなどの東南アジア諸国で最も多く拡散されましたが、ロシアでも多数のコンピューターが感染しています。当初、Win32.Rmnet.12に感染したコンピューターは比較的少数でしたが、その数は月を追うごとに増加し、2012年の終わりには650万台に達しました。以下のグラフはその推移を表しています。

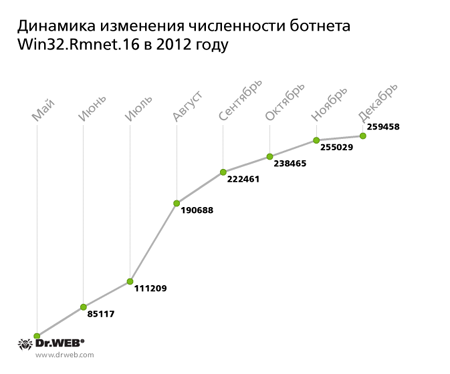

このボットネットに拡大停止の兆しが見えないことから、Win32.Rmnet.12の拡散は今後も続くものと考えられます。このままのペースで拡大を続ければ、2013年にはボットネットを構成するコンピューター数は1,000万台を超えるでしょう。Win32.Rmnet.12の亜種の中で最も広く拡散されたウイルスにWin32.Rmnet.16がありますが、前者との主な違いは、コントロールサーバーIPアドレスの署名にデジタル署名が使用されるという点にあり、また、ウイルスの機能モジュールがアップデートされていました。

Win32.Rmnet.16に感染したコンピューターで構成されるボットネットはイギリス及びオーストラリアで最も多く発見されましたが、このボットネットの規模はWin32.Rmnet.12に比べ遥かに小さいものでした。感染数は2012年の間に徐々に増加しましたが、そのペースもまたWin32.Rmnet.12に比べて緩やかなものでした。このことは以下のグラフにも表れています。

Doctor Webスペシャリストによる統計情報から、今後Win32.Rmnet.16ボットネットの拡大は緩やかになり、何らかの予期せぬ状況によって感染数が急激に増加しない限り、感染したホスト数が100万台を超えることはないと推測することが出来ます。Doctor WebはWin32.Rmnet.12及びWin32.Rmnet.16のネットワークに対するコントロール権を完全に掌握しています。

トロイの木馬エンコーダ

2012年は、トロイの木馬エンコーダが最も多く拡散された年であったと言えるでしょう。ざっと見積もっただけでも世界中で何千というユーザーが被害にあっています。2012年の間に、Dr.Webウイルスデータベースにはこのトロイの木馬の新たな亜種が多数追加されました。Doctor Webテクニカルサポートに寄せられた、トロイの木馬エンコーダに関するリクエスト件数の推移を以下のグラフに示します。

トロイの木馬エンコーダの最初の亜種が発見されたのは2009年のことでした。エンコーダは感染させたシステム内にあるユーザーのファイル、特にMicrosoft Officeドキュメント・音楽・写真・画像・ディスク上のアーカイブを探し、それらを暗号化します。

その後、ファイルを復号化するためにお金を支払うようユーザーに対して要求します。長い間、このトロイの木馬に悩まされてきたのはロシアおよびCIS諸国のユーザーのみでしたが、2012年春にはヨーロッパ諸国のユーザーを狙ったTrojan.Encoderファミリーマルウェアが発見されました。

ヨーロッパのユーザーを標的とした最初の脅迫型プログラムの1つがTrojan.Encoder.94です。このトロイの木馬のインターフェースは英語ですが、感染はドイツ、イタリア、スペイン、イギリス、ポーランド、オーストリア、ノルウェー、ブルガリアなどで起こっていました。Trojan.Encoder.94による被害者を受けたロシア国外のユーザーからの最初の問い合わせは2012年4月9日~10日に発生し、その後まもなく、Doctor Webテクニカルサポートにはフランス、ベルギー、スイス、オランダ、クロアチア、スロベニア、ハンガリー、ルーマニアなどのヨーロッパ諸国に加え、ラテンアメリカ(ブラジル、アルゼンチン)からのリクエストが寄せられるようになりました。2012年の終わりまでに、このトロイの木馬エンコーダの拡散状況は大きく変化しました。

2011年にはロシアのユーザーを主な標的としていたエンコーダですが、Doctor Web アナリストによると、2012年12月にはロシアのユーザーとロシア国外のユーザー比は50/50になっていました。西洋市場を狙ったエンコーダの大規模な拡散が発生したのは2012年4月~5月でしたが、その年の秋には、その数は僅かに減少しています。統計からは、2013年にはエンコーダ数が急速に増加することが推測されます。全体として2013年は「エンコーダの年」となり、局所的に大規模な拡散が発生する可能性があると言えます。

Winlocker

OSの動作をブロックし、そのロックを解除するためにユーザーに支払いを要求するWindowsブロッカートロイの木馬は以前から知られていますが、2012年にはその新たな亜種が検出されました。しかし、その拡散は劇的なものではありませんでした。Doctor WebにはWindowsブロッカートロイの木馬による被害を受けたユーザーから1万件を超えるリクエストが寄せられましたが、その全てに対して技術的な解決が提供されました。以下のグラフはリクエスト数の推移を表しています。

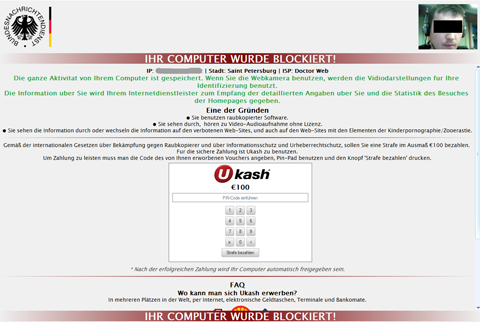

2012年の秋には、マルチロッカーと呼ばれるトロイの木馬ブロッカーの拡散が目立ちました。このトロイの木馬は、通常この種の悪意のあるアプリケーションによってWindowsブロック時に表示される画像やテキスト又はその他のリソースを含まず、必要なエレメントをリモートサーバーからダウンロードします。これにより犯罪者は、表示されるテキストや画像をより速く生成することができ、またロック解除コードを変更することも可能になります。

感染したコンピューター上で実行されると、マルチロッカーはいくつかのアプリケーション及びユーティリティのダウンロードをブロックします。マルチロッカーの亜種の中には、感染したコンピューターに接続されたwebカメラで撮影された画像を盗み、ユーザーを脅す目的でそれらをWindowsブロックに関するウィンドウ内に表示する機能を持つものがあります。警察機関からのメッセージを装ったテキストには、ユーザーのコンピューター上での活動が全て記録され、webカメラから取得した顔写真が以後の認証および更なる個人情報の取得のために保存されるという内容が記載されています。

Doctor Webはカナダ、スペイン、ドイツ、フランス、イタリア、ポルトガル、オーストリア、スイス、イギリス、オーストラリア、アメリカ及びその他の国における感染を確認しています。ユーザーからの支払いには、通常、Ukash、Moneypack、Paysafecardなどのペイメントシステムが使用されます。Doctor Webアンチウイルスラボに送られた脅威を解析した結果、犯罪者は、標準的な構造を持つ従来のWindowsロッカーから、様々な機能を持ったより複雑なトロイの木馬ブロッカーの開発へと次第に移行していることが明らかになりました。2013年にはそのようなトロイの木馬が出現し、その拡散範囲も拡大することが予測されます。

情報セキュリティ分野における重大なウイルスイベント

2012年には、情報セキュリティ分野における重要かつ興味深い事象がいくつか見られました。感染したwebサイトがマルウェア拡散に利用されるケースが大幅に増加し、昨年の頭に起こったハッカーによる最初の大規模な攻撃では何十万というサイトが感染しました。感染したリソース内には、Mac OS Xを標的とするトロイの木馬Backdoor.Flashback.39の拡散に使用されるエクスプロイトが埋め込まれていました。インターネットリソースの大規模なハッキングは8月半ばに再び確認され、数千のロシアのサイトが感染し、モバイルプラットフォーム向けトロイの木馬を拡散するために利用されました。この傾向は2012年の終わりまで続き、12月にはダライ・ラマの公式サイトを含むポピュラーなサイトもいくつか感染しています。この攻撃の主な目的は、Windows向けマルウェアやMac OS X向けマルウェアによって訪問者のコンピューターを感染させることにあります。

また昨年は、様々なJavaの脆弱性がサイバー犯罪者によって悪用され、春には脆弱性CVE-2012-0507を悪用したTrojan.Carberpファミリートロイの木馬及びMac OS X向けバックドアBackdoor.Flashback.39の拡散が認められました。7月には有名なBlackHoleエクスプロイトが脆弱性CVE-2012-1723を悪用していることがメディアによって報じられました。8月26日にはまた別の深刻なJavaの脆弱性が判明し、Mac OS X、Linux、Windowsに対する攻撃に利用されています。

Doctor Webアナリストは、当時の状況は次第に深刻なものになっていったと認識しています。エクスプロイト発見に関するニュースが公表されたことによってJava 7の脆弱性が犯罪者達の知るところとなりましたが、その一方で、Javaのアップデートが予定されていたのは10月の半ばでした。そのためおよそ2か月の間、マルウェアがパッチのリリースされていないこの脆弱性を悪用し、ハッキングされている一見害のないwebサイトを介してユーザーを悪意のあるリソースへとリダレクトすることが可能な状況となったのです。これに対するOracleの対応の遅れが、保護されていないコンピューター内にマルウェアを侵入させてしまう原因となりました。Javaのアップデートは2012年9月にリリースされましたが、それと同時にこのプラットフォームにおける別の深刻な脆弱性が情報セキュリティスペシャリスト達によって発見されました。さらに、11月初旬、Adobe Reader(バージョン10、11)にゼロデイ脆弱性が発見されました。この脆弱性を利用して犯罪者達は感染したコンピューター上でマルウェアを起動させ、また、同脆弱性を含んだファイルをインターネットやメール経由で配信しました。

また別の注目すべきイベントに、アンチウイルス会社のスペシャリストによるWin32.HLLW.Flameの発見があります。このマルウェアは複雑なマルチコンポーネントで、6 MBを超えるその大きさからDoctor WebのスペシャリストによってTrojan Elephantと名付けられました。このプログラムは多くの機能を備えていますが、大規模な拡散は起こりませんでした。Doctor Webアナリストは、このトロイの木馬はインターネット上の記事やメディアの多くで報じられているほど危険なものではないとしています。

情報セキュリティ分野における、その他の重要なイベントにBackDoor.BlackEnergyボットネットの消滅が挙げられます。BackDoor.BlackEnergyボットネットはスパムの大量配信及びDDoS攻撃を行うことを目的とした最大規模のボットネットで、その遮断によって2012年7月以降のスパムトラフィックは著しく減少しました。その活動停止がメディアによって報じられた後、BackDoor.BlackEnergyのメインコントロールサーバーは閉鎖されたものの、いくつかのより小さなコントロールサーバーが未だ活動を続けていることがDoctor Webスペシャリストによって発見されました。しかし、これらのサーバーも数か月後には閉鎖され、現在BackDoor.BlackEnergyボットネットは完全に消滅したと言えるでしょう。

注目すべき脅威

2012年最後の四半期には、同年頭から常に「最も危険な脅威」リストの上位を占めていたトロイの木馬Trojan.Mayachok.1の急激な減少が見られました。ウイルス製作者達がこのトロイの木馬の亜種開発に注力し始めたことが第一の原因として挙げられます。それら亜種では悪意のあるプログラムコード及びその機能に変更が加えられ、また、その数は2012年初旬には僅かでしたが、12月の終わりにはDr.Webウイルスデータベースに1,000を超える亜種が登録されていました。昨年の初めには1か月に1つの割合で出現していたTrojan.Mayachokの亜種ですが、10月及び11月にはほとんど毎日のように出現するようになりました。Trojan.Mayachok はロードされたwebページ内にコンテンツを埋め込むことができ、例えば、インターネットへのアクセスをブロックした上でロックを解除するためにユーザーから金銭を要求します。このトロイの木馬ファミリーの新たな亜種は今後も定期的に出現するものと考えられます。6月の終わりには、そのサイズ僅か20 KBという、これまでで最も小さなバンキングトロイの木馬Trojan.HottrendがDoctor Webスペシャリストによって解析されました。このマルウェアの主な目的は、インターネットトラフィックを監視し、重要な情報(オンラインバンキングに関するものなど)を収集して犯罪者に送信することです。

Doctor Webウイルスアナリストによって2012年に発見された最も興味深いトロイの木馬の1つにBackDoor.DaVinci.1があります。このトロイの木馬の最も目立った特徴はWindows及びMac OS Xの両方で動作可能であるという点です。

さらに、モバイルプラットフォームを標的とした亜種の存在も確認されています。この悪意のあるプログラムは、OS内にアプリケーションを隠ぺいするためのルートキットを使用するドライバなど、機能的モジュールを多数含んだマルチコンポーネントバックドアです。BackDoor.DaVinci.1を使用することで、犯罪者は、感染したコンピューターを完全にコントロールすることが可能です。さらにこのトロイの木馬は、感染したコンピューターに関する情報を保存して犯罪者に送信し、キーロガーとして動作し、スクリーンショットを撮り、電子メール・ICQ・Skypeのメッセージを傍受、コンピューターに接続されたマイクロフォンまたはビデオカメラによって記録されたデータを盗むことが出来ます。またこのバックドアは、アンチウイルスソフトウェアおよびファイアーウォールをすり抜けるためのツールを多数搭載しており、それによりシステム内で検知されることなく長期間活動することが可能です。興味深いことに、Mac OS X向けBackDoor.DaVinci.1は、そのファイル及びプロセスを隠ぺいするルートキットテクノロジーを使用した、Mac OS Xを標的とするマルウェアとしては初めての例となりました。

攻撃されるAndroid

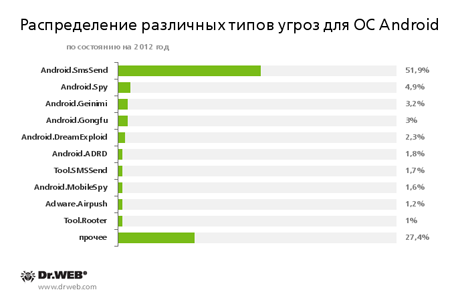

予想に違わず、2012年にはAndroid OSに対する脅威が増加し続けました。Androidを搭載したモバイルデバイスの人気は国際市場において急激に上昇し、2012年第3四半期にはスマートフォン出荷台数の3/4がこのプラットフォームであったという、IDCによる最新の調査結果が出ています。以下のグラフはAndroidを標的としたマルウェアの種類別の割合です。

有料SMSを送信し、様々な有料サービスにデバイス所有者を登録してしまうAndroid.SmsSendファミリートロイの木馬は2010年に出現し、現在も広く拡散されています。多くのAndroid.SmsSendトロイの木馬は初歩的なプログラムですが、簡単に作成することができ、利益が大きいことから多くの亜種が登場しています。

2012年にはAndroid OSを狙ったスパイウェアの数に著しい増加が見られました。同年半ば以降、日本のAndroidユーザーを標的とした、Android.MailSteal.1.origin、Android.Maxbet.1.originなどのトロイの木馬の出現、拡散が認められ、これらのトロイの木馬は「便利な」アプリケーションをダウンロードするためのリンクを含んだスパムを配信していました。スパイウェアはメールアドレスなどの個人情報を盗むよう設計されたものです。また、 Android.SpyEye.2.origin、Android.Panda.2.origin、Android.FakeSber.1.originなどの新たなバンキングトロイの木馬も検出されました。

商用スパイウェアは2012年の間に多様化し、Dr.Webウイルスデータベースには既知のサイバースパイやモニタリングアプリケーションの新たな亜種に加え、それらアプリケーションの新たなファミリーもいくつか追加されました。

2013年には潜在的に危険なプログラム及びスパイトロイの木馬の増加が予測され、Android向けトロイの木馬がAPT( Advanced Persistent Threat:標的型攻撃)攻撃に使用されると考えられます。全体として、何らかの形で個人情報の剽窃に関わるAndroid向け脅威の多くが、標的型攻撃に利用されるようになっています。この傾向は今後も続くと考えられます。

2012年の最も危険なAndroid向けトロイの木馬の1つにAndroid.SmsSend.186.originがあります。他の多くのAndroid.SmsSendファミリーとは異なり、このトロイの木馬は悪意のある活動を隠すための高度な手法を使用します。第一に、拡散には特別な許可を必要としないドロッパーが使用され、第二に、インストールされたAndroid.SmsSend.186.originは自身に管理者権限を与えるようユーザーに要求します。Android OSのバージョンによっては、管理者権限を得た後のこのトロイの木馬をデバイスから削除することが困難になります。2013年には、削除の試行に対して抵抗する機能を持ち、従来とは異なる手法を用いてその活動を隠蔽する新たなマルウェアが出現する可能性があります。

2012年には、Androidのシステム権限昇格の脆弱性を悪用するマルウェアの拡散はあまり見られませんでした。向上されたプラットフォームセキュリティを備え、それら脆弱性を持たない新しいAndroidのバージョンへと切り替えていくユーザーの動向が理由として挙げられるでしょう。しかし2013年には、これまで知られていなかった脆弱性を悪用する新たな悪意のあるアプリケーションが出現することも考えられます。

最新のAndroidバージョン(4.2)ではマルウェア対策が強化され、新たな機能が追加されています。それらの機能は、アプリケーションをチェックする検証サービスや高額な番号へのSMS送信の制限(そのようなメッセージの送信をユーザーが許可/禁止します)などが含まれています。ただし、アップデートされたバージョンを使用するモバイルデバイスが十分な数に達するまで、これらの改良による成果を正しく評価することは時期尚早です。多くのデバイスがAndroid OSとの互換性を持つことから、今後、サイバー犯罪者達は上記の新たなセキュリティ機能をすり抜ける方法を編み出してくるものと予測されます。

今後の予測

2012年にDoctor Webウイルスラボに寄せられた脅威の分析に基づき、2013年の主な動向を予測しました。

- 脆弱性(Javaの脆弱性など)を悪用するトロイの木馬、Apple互換機のみを標的としたボットネットなど、Mac OS Xを狙った脅威の増加。

- Androidモバイルプラットフォームを狙った多様なマルウェアも大幅に増加。その増加率は、現在知られている脅威の50~100%にもなる可能性がある。

- Microsoft Windows OSを標的とするボットネットの拡大が続く(ボットネット消滅のための対策が取られない限り)。既に2013年最初の四半期において、Win32.Rmnet.12に感染してボットネットを構築するコンピューター数は1000万台を超えている。

- Microsoft Windows 8で使用されている特定のテクノロジーや脆弱性を悪用するウイルス、トロイの木馬が出現。例として、Windows 8を搭載したタブレットPCのGPSを傍受するマルウェアなどが考えられる。

- 機密情報を盗み、オンラインバンキングサービスに不正アクセスするバンキングトロイの木馬が更に高度化し、より広く拡散される。様々な業種を狙った計画的な攻撃が増加するだろう。

- webカメラ、マイクロフォン、GPSレシーバーを使用してユーザーを監視するマルウェアが増加。

- トロイの木馬スパイウェアが多様化。クラウドサービスやその他のサービスを利用した新たな脅威の出現が予測される。P2P、TOPネットワークを使用した悪意のあるプログラムの数が増加。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments